Inhalt:

Überblick über das webgestützte Verwaltungs-Dienstprogramm

Verwendung des "Connection Wizard"

Erweitert >

USR8200 Firewall/VPN/NAS Bedienungsanleitung

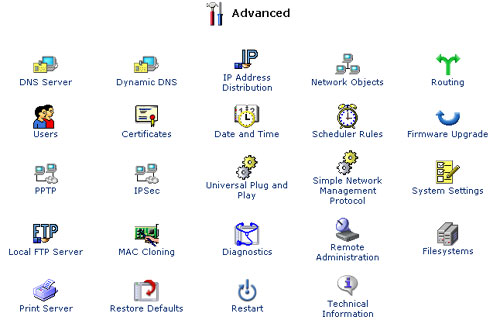

Advanced (Erweitert)

Dieser Abschnitt der Verwaltungskonsole ist in erster Linie für erfahrene Benutzer vorgesehen. Einige Änderungen an Einstellungen innerhalb dieses Abschnitts können die Funktion des USR8200 Firewall/VPN/NAS und des Heimnetzwerks negativ beeinflussen und sollten daher mit Vorsicht vorgenommen werden.

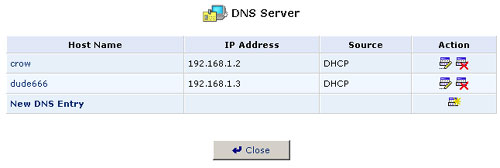

DNS (Domain Name System) Server

DNS stellt einen Dienst zur Verfügung, der Domänennamen in IP-Adressen umwandelt und umgekehrt. Der DNS-Server des Gateways ist ein selbst lernender DNS. Dies bedeutet, dass beim Hinzufügen eines neuen Computers zum Netzwerk der DNS-Server dessen Namen lernt und automatisch zur DNS-Tabelle hinzufügt. Die anderen Netzwerkbenutzer können sofort mit diesem Computer kommunizieren und hierzu entweder dessen Namen oder seine IP-Adresse verwenden. Zudem bietet der DNS des Gateways die folgenden Funktionen:

- Bereitstellen einer gemeinsamen Datenbank mit Domänennamen und IP-Adressen für den DHCP-Server

- Gleichzeitige Unterstützung verschiedener Subnetze innerhalb des LANs

- Automatisches Anhängen eines Domänennamens an unvollständige Namen

- Hinzufügen von neuen Domänennamen zur Datenbank

- Unterstützung von Computern mit mehreren Hostnamen

- Unterstützung von Hostnamen mit mehreren IPs (erforderlich, wenn ein Host über mehrere Netzwerkkarten verfügt)

- Der DNS-Server muss nicht konfiguriert werden. Sie können jedoch die Liste der vom DNS erfassten Computer anzeigen, den Hostnamen oder die IP-Adresse eines Computers in der Liste bearbeiten oder manuell einen neuen Computer zur Liste hinzufügen.

Anzeigen oder Ändern der DNS-Tabelle

Um die Liste der Computer anzuzeigen, die in der DNS-Tabelle gespeichert sind, klicken Sie auf dem Bildschirm "Advanced" (Erweitert) der Verwaltungskonsole auf das Symbol "DNS Server". Die DNS-Tabelle wird angezeigt.

So fügen Sie einen neuen Eintrag zur Liste hinzu:

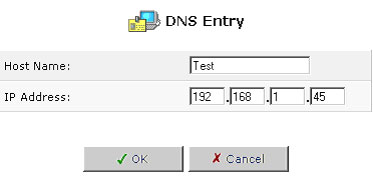

- Klicken Sie auf New DNS Entry (Neuer DNS-Eintrag). Der Bildschirm "DNS Entry" (DNS-Eintrag) wird angezeigt.

- Geben Sie den Hostnamen und die IP-Adresse des Computers ein.

- Klicken Sie auf OK, um Ihre Änderungen zu speichern.

So bearbeiten Sie den Hostnamen oder die IP-Adresse eines Eintrags:

- Klicken Sie auf die Schaltfläche Edit (Bearbeiten), die in der Spalte Action (Vorgang) angezeigt wird. Der Bildschirm "DNS Entry" (DNS-Eintrag) wird angezeigt. Wenn der Host manuell zur DNS-Tabelle hinzugefügt wurde, können Sie dessen Hostnamen und/oder IP-Adresse ändern. Andernfalls können Sie nur dessen Hostnamen ändern.

- Klicken Sie auf OK, um Ihre Änderungen zu speichern.

Um einen Host aus der DNS-Tabelle zu entfernen, klicken Sie auf die Schaltfläche Remove (Entfernen), die in der Spalte Action (Vorgang) angezeigt wird. Der Eintrag wird aus der Tabelle entfernt.

Dynamic DNS

Der Dynamic DNS-Dienst ermöglicht es Ihnen, eine dynamische IP-Adresse einem statischen Hostnamen als Alias zuzuweisen, damit der Computer einfacher von verschiedenen Orten im Internet zugänglich ist. Wenn Sie eine Verbindung mit dem Internet herstellen, weist Ihr Service Provider typischerweise eine nicht verwendete IP-Adresse aus einer Liste von IP-Adressen zu. Diese Adresse wird nur für die Dauer einer bestimmten Verbindung verwendet. Durch das dynamische Zuweisen von Adressen wird der verwendbare Vorrat an verfügbaren IP-Adressen erweitert, wobei gleichzeitig ein gleich bleibender Domänenname beibehalten wird. Bei jeder Änderung der vom ISP bereitgestellten IP-Adresse wird die DNS-Datenbank entsprechend geändert, um der Änderung der IP-Adresse Rechnung zu tragen. Auf diese Weise ist Ihr Domänenname selbst dann zugänglich, wenn sich die IP-Adresse eines Domänennamens häufig ändert.

Um die Dynamic DNS-Funktion nutzen zu können, müssen Sie ein kostenloses DDNS-Konto unter http://www.DynDNS.org/account/create.html eröffnen. Beim Einrichten eines Kontos müssen Sie einen Benutzernamen und ein Kennwort angeben. Diese Angaben müssen Sie bereithalten, wenn Sie die DDNS-Unterstützung konfigurieren. Weitere Informationen zu Dynamic DNS finden Sie unter http://www.DynDNS.org

Verwenden von Dynamic DNS

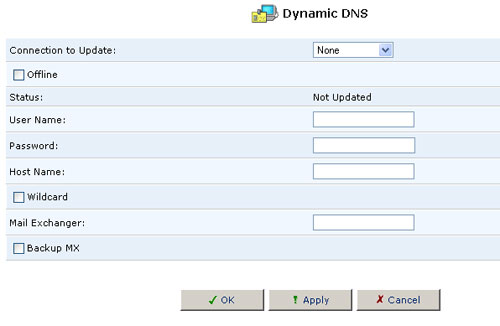

- Klicken Sie auf dem Bildschirm "Advanced" (Erweitert) der Verwaltungskonsole auf das Symbol "Dynamic DNS". Die Dynamic DNS-Tabelle wird angezeigt.

- Geben Sie die Betriebsparameter für Dynamic DNS an.

- User Name (Benutzername) - Geben Sie Ihren DynDNS-Benutzernamen ein.

- Password (Kennwort) - Geben Sie Ihr DynDNS-Kennwort ein.

- Host Name (Hostname) - Geben Sie einen Unterdomänennamen ein und wählen Sie ein Suffix aus dem Kombinationsfeld für Domänen aus, um den Hostnamen zu definieren.

- Mail Exchanger (Mailaustausch) - Geben Sie die Adresse Ihres Servers für Mailaustausch ein, um alle an Ihrer DynDNS-Adresse eingehenden E-Mail-Nachrichten an Ihren Mailserver umzuleiten.

- Aktivieren Sie das Kontrollkästchen Dynamic Update (Dynamische Aktualisierung), um den Dynamic DNS Dienst zu aktivieren.

IP Address Distribution (IP-Adressenverteilung)

Der DHCP-Server des Gateways erleichtert das Hinzufügen von Computern zum Heimnetzwerk, die als DHCP-Clients konfiguriert sind. Er stellt einen Mechanismus für das Zuweisen von IP-Adressen zu diesen Hosts und für die Übermittlung von Netzwerkkonfigurationsparametern an diese bereit.

Ein Client (Host) sendet eine Weitergabe-Nachricht an das LAN, in der er eine IP-Adresse für sich selbst anfordert. Der DHCP-Server überprüft dann seine Liste mit verfügbaren Adressen und least für einen bestimmten Zeitraum eine lokale IP-Adresse an den Host. Gleichzeitig weist er dieser IP-Adresse die Eigenschaft "vergeben" zu. Das Leasing umfasst auch weitere Informationen über Netzwerkdienste wie die Netzmaske, die Route und DNS-Serveradressen des Gateways. Zu diesem Zeitpunkt wird der Host für die Leasing-Dauer mit einer IP-Adresse konfiguriert.

Der Host kann entweder ein ablaufendes Leasing erneuern oder es ablaufen lassen. Wenn der Host ein Leasing erneuert, erhält er zudem aktuelle Informationen über die Netzwerkdienste, die er zuvor für das ursprüngliche Leasing erhalten hat. Auf diese Weise kann der Host seine Netzwerkkonfiguration aktualisieren und dabei alle Änderungen übernehmen, die sich seit der ersten Verbindung mit dem Netzwerk möglicherweise ereignet haben. Wenn der Host ein Leasing vor dessen Ablaufen beenden möchte, kann er eine Freigabe-Nachricht an den DHCP-Server senden, der dann die IP-Adresse für die Verwendung durch andere freigibt.

Der DHCP-Server Ihres Gateways:

- Zeigt eine Liste mit allen DHCP-Hostgeräten an, die an den USR8200 Firewall/VPN/NAS angeschlossen sind.

- Definiert den Bereich der IP-Adressen, die im LAN zugewiesen werden können.

- Definiert die Zeitspanne, während der dynamische IP-Adressen zugewiesen werden.

- Stellt die obigen Konfigurationen für jedes LAN-Gerät zur Verfügung und kann für jedes LAN-Gerät einzeln aktiviert/deaktiviert werden.

- Kann eine statische IP-Adresse einem LAN-Computer zuweisen (leasen), sodass er bei jeder Verbindung mit dem Netzwerk dieselbe IP-Adresse erhält. Dies gilt selbst für den Fall, dass diese IP-Adresse im Bereich der Adressen liegt, die der DHCP-Server anderen Computern zuweisen kann.

- Stellt dem DNS-Server den Hostnamen und die IP-Adresse eines jeden Computers zur Verfügung, der mit dem LAN verbunden ist.

DHCP-Server-Zusammenfassung

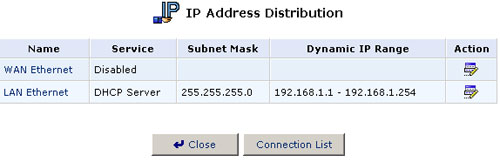

Um eine Zusammenfassung der Dienste anzuzeigen, die derzeit vom DHCP-Server bereitgestellt werden, klicken Sie auf dem Bildschirm "Advanced" (Erweitert) der Verwaltungskonsole auf das Symbol "DHCP". Der Bildschirm "DHCP Server Summary" (DHCP-Server-Zusammenfassung) wird angezeigt. Aktivieren Sie das Kontrollkästchen Clear the Name (Namen löschen), um den DHCP-Server für ein Gerät zu aktivieren/zu deaktivieren.

Hinweis: Wenn ein Gerät in der Spalte Status als Disabled (Deaktiviert) aufgeführt wird, dann werden die DHCP-Dienste nicht für Hosts bereitgestellt, die über dieses Gerät mit dem Netzwerk verbunden sind. Dies bedeutet, dass das Gateway diesen Computern keine IP-Adressen zuweist. Diese Einstellung ist nützlich, wenn Sie nur mit statischen IP-Adressen arbeiten möchten.

Bearbeiten von DHCP-Servereinstellungen

So bearbeiten Sie die DHCP-Servereinstellungen für ein Gerät:

- Klicken Sie auf die Schaltfläche Edit (Bearbeiten) in der Spalte Action (Vorgang). Die DHCP-Einstellungen für dieses Gerät werden angezeigt.

- Legen Sie fest, ob Sie den DHCP-Server für dieses Gerät aktivieren oder deaktivieren möchten. Dies kann auch auf dem Bildschirm "DHCP Server Summary" (DHCP-Server-Zusammenfassung) erfolgen.

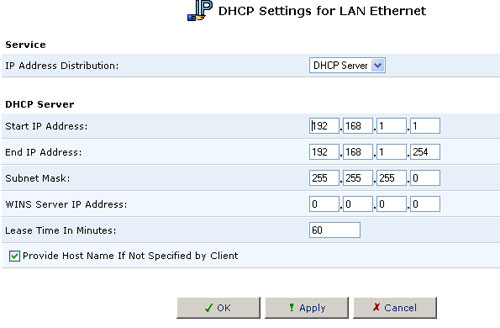

- Füllen Sie die folgenden Felder aus und klicken Sie auf OK.

- Start/End IP Address Range (IP-Adressbereich, Start und Ende): Legt die Anzahl der Hosts fest, die in diesem Subnetz mit dem Netzwerk verbunden werden können. "Start" legt die erste IP-Adresse fest, die in diesem Subnetz zugewiesen werden kann. "End" (Ende) legt hingegen die letzte IP-Adresse im Bereich fest.

- Subnet Mask (Subnetzmaske): Eine Maske, die verwendet wird, um zu bestimmen, welchem Subnetz eine IP-Adresse angehört. Ein Beispiel für einen Wert in einer Subnetzmaske ist 255.255.0.0.

- Lease Time (Leasing-Dauer): Jedem Gerät wird für einen beschränkten Zeitraum ("Leasing-Dauer") vom DHCP-Server eine IP-Adresse zugewiesen, wenn es die Verbindung mit dem Netzwerk herstellt. Wenn das Leasing abläuft, bestimmt der Server, ob der Computer vom Netzwerk getrennt wurde. Ist dies der Fall, kann der Server diese IP-Adresse einem Computer zuweisen, der sich gerade angemeldet hat. Diese Funktion gewährleistet, dass nicht verwendete IP-Adressen für die anderen Computer im Netzwerk verfügbar werden.

- Provide Host Name If Not Specified by Client (Hostnamen bereitstellen, falls nicht vom Client angegeben): Wenn der DHCP-Client über keinen Hostnamen verfügt, weist das Gateway dem Client einen Standardnamen zu.

DHCP Connections (DHCP-Verbindungen)

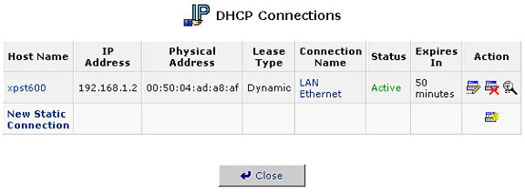

Um eine Liste mit Computern anzuzeigen, die derzeit vom DHCP-Server erkannt werden, klicken Sie auf die Schaltfläche Connection List (Verbindungsliste), die unten auf dem Bildschirm "DHCP Server Summary" (DHCP-Server-Zusammenfassung) angezeigt wird. Der Bildschirm "DHCP Connections" (DHCP-Verbindungen) wird angezeigt.

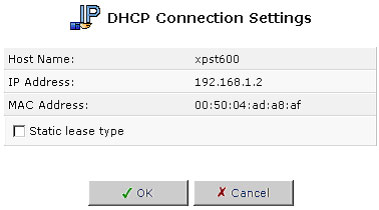

So bearbeiten Sie die Eigenschaften einer statischen Verbindung:

Klicken Sie auf die Schaltfläche Edit (Bearbeiten), die in der Spalte Action (Vorgang) angezeigt wird. Der Bildschirm "DHCP Connection Settings" (DHCP-Verbindungseinstellungen) wird angezeigt.

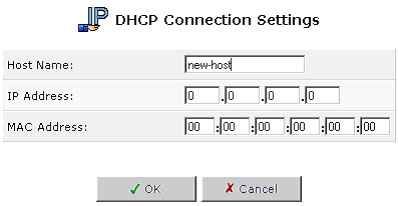

So definieren Sie eine neue Verbindung mit einer festen IP-Adresse:

- Klicken Sie auf die Schaltfläche New Static Connection (Neue statische Verbindung), die oben auf dem Bildschirm "DHCP Connections" (DHCP-Verbindungen) angezeigt wird. Der Bildschirm "DHCP Connection Settings" (DHCP-Verbindungseinstellungen) wird angezeigt.

- Geben Sie einen Hostnamen für diese Verbindung ein.

- Geben Sie die feste IP-Adresse ein, die Sie dem Computer zuweisen möchten.

- Geben Sie die MAC-Adresse der Netzwerkkarte des Computers ein.

- Klicken Sie auf OK, um Ihre Änderungen zu speichern. Um einen Host aus der Tabelle zu entfernen, klicken Sie auf die Schaltfläche Delete (Entfernen), die in der Spalte Action (Vorgang) angezeigt wird.

Hinweis: Die feste IP-Adresse eines Geräts wird eigentlich der MAC-Adresse der speziellen Netzwerkkarte zugewiesen, die im Computer im LAN installiert ist. Wenn Sie diese Netzwerkkarte ersetzen, müssen Sie den Eintrag für das Gerät in der Liste der DHCP-Verbindungen mit der MAC-Adresse der neuen Netzwerkkarte aktualisieren.

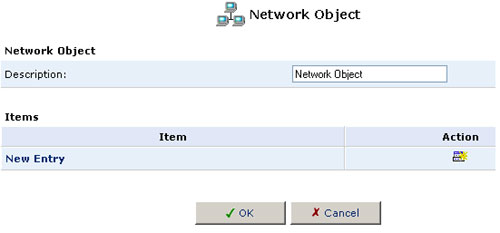

Network Objects (Netzwerk-Objekte)

Bei "Network Objects" (Netzwerk-Objekte) handelt es sich um eine Methode, mit der ein Satz von LAN-Hosts auf abstrakte Weise definiert werden kann. Wenn Sie eine solche Gruppe definieren, vereinfacht dies die Konfiguration der Systemregeln. Beispielsweise können Netzwerk-Objekte verwendet werden, wenn die Einstellungen für die Sicherheitsfilterung wie IP-Adressfilterung, Hostnamenfilterung oder MAC-Adressfilterung konfiguriert werden.

Sie können Netzwerk-Objekte verwenden, um Sicherheitsregeln auf der Grundlage von Hostnamen anstelle von IP-Adressen anzuwenden. Dies kann nützlich sein, da sich IP-Adressen möglicherweise von Zeit zu Zeit ändern. Zudem ist es möglich, Netzwerk-Objekte anhand von MAC-Adressen zu definieren, was eine Anwendung der Regeln auf noch niedrigerer Ebene ermöglicht.

So definieren Sie ein Netzwerk-Objekt:

1. Klicken Sie auf das Symbol "Network Objects" (Netzwerk-Objekte). Der Bildschirm "Network Objects" wird angezeigt.

2. Klicken Sie auf New Entry (Neuer Eintrag). Der Bildschirm "Network Object" (Netzwerk-Objekt) wird angezeigt.

3. Geben Sie im Feld "Description" (Beschreibung) einen Namen für das Netzwerk-Objekt ein.

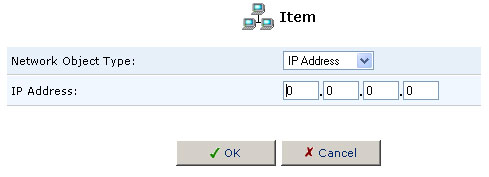

4. Klicken Sie auf New Entry (Neuer Eintrag). Der Bildschirm "Item" (Element) wird angezeigt.

5. Wählen Sie den Netzwerk-Objekttyp aus der Pulldown-Liste "Network Object Type" aus:

- "IP Address" (IP-Adresse)

- "MAC Address" (MAC-Adresse)

- "Host Name" (Hostname)

6. Geben Sie die entsprechende Beschreibung für den Netzwerk-Objekttyp ein und klicken Sie dann auf OK.

7. Klicken Sie auf dem Bildschirm "Network Object" (Netzwerk-Objekt) auf OK und klicken Sie dann auf Close (Schließen).

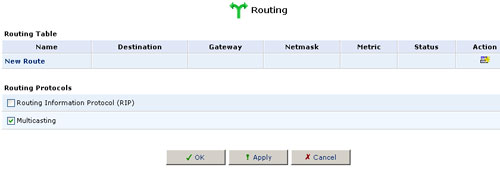

Routing

Verwalten der Regeln für die Routing-Tabelle

Sie können auf die Regeln für die Routing-Tabelle zugreifen, indem Sie auf dem Bildschirm "Advanced" (Erweitert) auf das Symbol "Routing" klicken. Der Bildschirm "Routing" wird angezeigt.

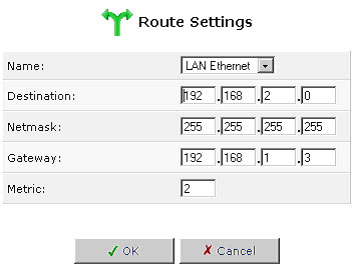

Sie können Regeln zur Routing-Tabelle hinzufügen, Regeln darin bearbeiten oder daraus löschen. Wenn Sie eine Routing-Regel hinzufügen, müssen Sie Folgendes angeben:

- Name: Wählen Sie das Netzwerkgerät.

- Destination (Ziel): Beim Ziel handelt es sich um den Host, die Subnetzadresse, Netzwerkadresse oder Standard-Route, die als Ziel gewünscht werden. Das Ziel für eine Standard-Route ist 0.0.0.0.

- Netmask (Netzmaske): Die Netzwerkmaske wird in Verbindung mit dem Ziel verwendet, um zu bestimmen, wann eine Route verwendet wird.

- Gateway: Geben Sie die IP-Adresse des Gateways ein.

- Metric (Maßstab): Ein Maß für die Bevorzugung einer Route. Typischerweise handelt es sich bei dem Maßstab mit dem geringsten Wert um die bevorzugte Route. Wenn mehrere Routen zu einem bestimmten Zielnetzwerk vorhanden sind, wird die Route verwendet, deren Maßstab den niedrigsten Wert aufweist.

Multicasting

Der USR8200 Firewall/VPN/NAS unterstützt IGMP-Multicasting. Auf diese Weise können die mit einem Netzwerk verbundenen Hosts bei allen wichtigen Änderungen im Netzwerk aktualisiert werden. Bei einem Multicasting handelt es sich einfach um eine Nachricht, die gleichzeitig an eine vordefinierte Gruppe von Empfängern gesendet wird. Wenn Sie einer Multicasting-Gruppe beitreten, empfangen Sie alle Nachrichten, die an die Gruppe adressiert sind. Dies ähnelt dem Senden einer E-Mail an eine Mailing-Liste.

IGMP-Multicasting ermöglicht die Nutzung von UPnP-Funktionen (Universal Plug & Play) über Wireless-Netzwerke und kann auch nützlich sein, wenn die Verbindung mit dem Internet durch einen Router erfolgt. Wenn eine Anwendung, die auf einem Computer in einem Heimnetzwerk ausgeführt wird, eine Anfrage zum Beitritt zu einer Multicasting-Gruppe sendet, fängt der USR8200 Firewall/VPN/NAS die Abfrage ab und verarbeitet sie. Wenn der USR8200 Firewall/VPN/NAS auf "Minimum Security" (Minimale Sicherheit) eingestellt ist, sind keine weiteren Vorgänge erforderlich. Ist der USR8200 Firewall/VPN/NAS jedoch auf "Typical Security" (Normale Sicherheit) oder "Maximum Security" (Maximale Sicherheit) eingestellt, müssen Sie die IP-Adresse der Gruppe zum Bildschirm "Multicast Groups" (Multicasting-Gruppen) des USR8200 Firewall/VPN/NAS hinzufügen. Dadurch können alle eingehenden Nachrichten, die an die Gruppe adressiert sind, die Firewall passieren und an den richtigen LAN-Computer weitergeleitet werden.

- Klicken Sie auf dem Bildschirm "Advanced" (Erweitert) auf das Symbol "Routing".

- Aktivieren Sie das Kontrollkästchen Multicast Groups Management (Verwaltung von Multicast-Gruppen).

- Klicken Sie auf OK.

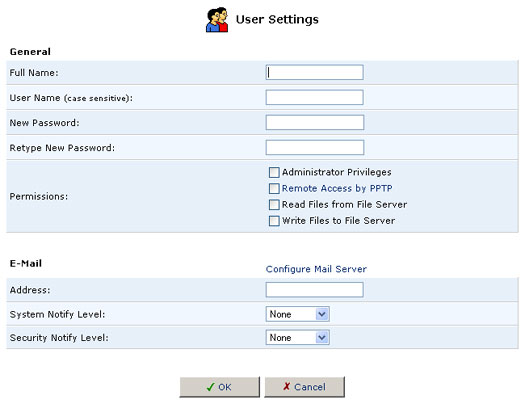

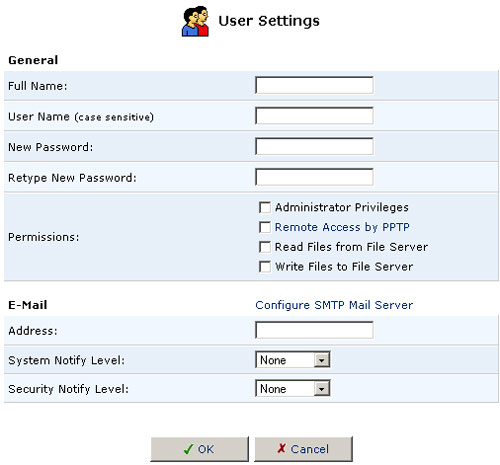

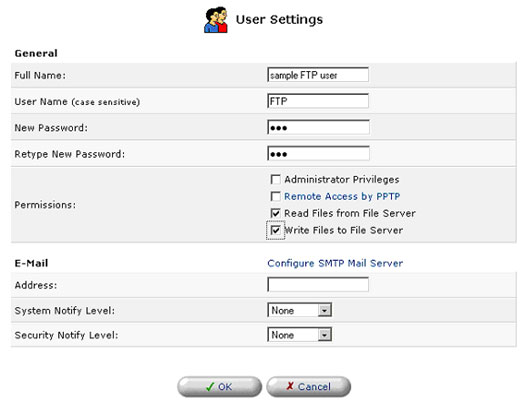

Users (Benutzer)

User Settings (Benutzereinstellungen)

In diesem Abschnitt fügen Sie neue Benutzer für die Verwendung der PPTP-, Dateiserver- und FTP-Serverfunktionen hinzu.

Um ein Konto zu erstellen, klicken Sie auf New User (Neuer Benutzer).

- Full Name (Vollständiger Name): Der vollständige Name des Benutzers.

- User Name (Benutzername): Der Name, der vom Benutzer für den Zugriff auf Ihr Heimnetzwerk verwendet wird.

- New Password (Neues Kennwort): Geben Sie ein neues Kennwort für den Benutzer ein. Wenn Sie das Kennwort des Benutzers nicht ändern möchten, lassen Sie dieses Feld leer.

- Retype New Password (Neues Kennwort bestätigen): Wenn ein neues Kennwort zugewiesen wurde, müssen Sie es zur Überprüfung nochmals eingeben.

- Permissions (Zugriffsrechte): Wählen Sie die Zugriffsrechte des Benutzers auf das Heimnetzwerk.

- Administrator Privileges (Administratorrechte): Diese Option räumt den Benutzern Administratorzugriff ein, um Änderungen über die webgestützte Verwaltung und Telnet vornehmen zu können.

- Remote Access by PPTP (Fernzugriff über PPTP): Diese Option gibt den Benutzern die Möglichkeit, per Fernzugriff eine Verbindung mit Ihrem internen Netzwerk herzustellen.

- Read Files from File Server (Dateien vom Dateiserver lesen): Diese Option gibt Benutzern die Möglichkeit, Dateien von FTP-Servern oder Dateiservern zu lesen.

- Write Files to File Server (Dateien auf den Dateiserver schreiben): Diese Option gibt Benutzern die Möglichkeit, Dateien entweder auf FTP-Servern oder Dateiservern zu schreiben.

- E-Mail Address (E-Mail-Adresse): Geben Sie die E-Mail-Adresse des Benutzers ein.

- System Notify Level (System-Benachrichtigungsstufe): None (Keine), Error (Fehler), Warning (Warnung) oder Information.

- Security Notify Level (Sicherheits-Benachrichtigungsstufe): None (Keine), Error (Fehler), Warning (Warnung) oder Information.

Die Benachrichtigungsstufen werden verwendet, um den Benutzern per E-Mail die System- und Sicherheitsprotokolldateien zuzusenden. Die Art der Informationen, die Sie erhalten, richtet sich nach der von Ihnen gewählten Stufe.

Klicken Sie schließlich auf OK, um den neuen Benutzer auf dem USR8200 Firewall/VPN/NAS zu speichern. Hinweis: Bei Benutzernamen und Kennwörtern wird zwischen Groß- und Kleinschreibung unterschieden.

Hinweis: Für den Zugriff auf Dateiserver und FTP-Server müssen bei Benutzern von Windows 95/98 Benutzername und Kennwort vollständig in Kleinbuchstaben geschrieben werden (nicht in GROSSBUCHSTABEN).

Certificates (Zertifikate)

Bei der Verwendung von Kryptografie mit öffentlichem Schlüssel sollten Sie vorsichtig vorgehen und sicherstellen, dass Sie den öffentlichen Schlüssel des richtigen Benutzers verwenden. Man-in-the-Middle-Angriffe stellen eine potenzielle Bedrohung dar, bei der Angreifer einen falschen Schlüssel mit dem Namen und der Benutzer-ID eines vorgesehenen Empfängers vorlegen. Die Datenübertragung, die vom Eigentümer des gefälschten Schlüssels abgefangen wird, kann in die falschen Hände fallen.

Digitale Zertifikate stellen eine Methode bereit, mit der ermittelt werden kann, ob ein öffentlicher Schlüssel tatsächlich dem vermeintlichen Eigentümer gehört. Dabei handelt es sich um eine digitale Art der Benutzerkennung. Digitale Zertifikate enthalten Informationen, mit denen Sie identifiziert werden können. Zudem werden sie von autorisierten Stellen ausgestellt, die Ihre Identität überprüft haben.

Digitale Zertifikate werden benutzt, um die Verwendung nicht autorisierter öffentlicher Schlüssel durch Angreifer zu verhindern. Ein digitales Zertifikat besteht aus den folgenden Elementen:

- Ein öffentlicher Schlüssel: Zertifikatsinformationen. Die "Identität" des Benutzers wie Name, Benutzer-ID usw.

- Digitale Signaturen: Eine Aussage, welche besagt, dass die Informationen im Zertifikat durch eine Zertifizierungsstelle (CA) geprüft wurden. Bei einem Zertifikat handelt es sich um einen öffentlichen Schlüssel mit zugehörigen Identifizierungsinformationen in Verbindung mit der offiziellen Genehmigung durch eine vertrauenswürdige Stelle.

X.509-Zertifikat

Der USR8200 Firewall/VPN/NAS unterstützt X.509-Zertifikate, die der internationalen Norm ITU-T X.509 entsprechen. Ein X.509-Zertifikat ist ein standardisierter Satz von Feldern, die Informationen über einen Benutzer oder ein Gerät enthalten, sowie deren zugehöriger öffentlicher 8.10 Schlüssel. Die X.509-Norm definiert, welche Informationen in das Zertifikat aufgenommen werden und wie es codiert wird (das Datenformat). Alle X.509-Zertifikate weisen die folgenden Daten auf:

Der öffentliche Schlüssel des Zertifikatbesitzers - der öffentliche Schlüssel des Zertifikatbesitzers, zusammen mit einem Algorithmusidentifikator, der angibt, zu welchem Kryptosystem der Schlüssel gehört, sowie alle zugehörigen Schlüsselparameter.

Die Seriennummer des Zertifikats - die Anwendung oder Person, die das Zertifikat erstellt hat, ist verantwortlich für das Zuweisen einer eindeutigen Seriennummer zum Zertifikat, um es von den anderen ausgestellten Zertifikaten zu unterscheiden. Diese Informationen werden auf verschiedene Weise genutzt. So wird beispielsweise beim Widerrufen eines Zertifikats dessen Seriennummer in eine Certificate Revocation List (CRL) eingefügt.

Die unverwechselbare Kennzeichnung des Zertifikatbesitzers (oder ein eindeutiger DN-Name) - dieser Name muss im gesamten Internet eindeutig sein. Ein DN besteht aus verschiedenen Unterabschnitten und kann wie folgt aussehen: CN=John Smith, EMAIL=johndoe@usr.com, OU=F&E, O=USRobotics, C=US (Die Abkürzungen stehen für "Common Name" (Name), "Organizational Unit" (Organisationseinheit), "Organization" (Organisation) und "Country" (Land) der jeweiligen Person.)

Der Gültigkeitszeitraum des Zertifikats sowie Startdatum/Enddatum des Zertifikats und Datum/Uhrzeit des Ablaufens - gibt an, wann das Zertifikat abläuft.

Der eindeutige Name des Ausstellers des Zertifikats - der eindeutige Name des Rechtssubjekts, welches das Zertifikat signiert hat. Dabei handelt es sich normalerweise um eine CA. Wenn Sie das Zertifikat verwenden, setzt dies voraus, dass Sie der Stelle vertrauen, die dieses Zertifikat signiert hat.

Hinweis: In manchen Fällen wie Root- oder Top-Level-CA-Zertifikaten signiert der Aussteller sein eigenes Zertifikat.

Die digitale Signatur des Ausstellers - die Signatur unter Verwendung des privaten Schlüssels des Rechtssubjekts, welches das Zertifikat ausgestellt hat.

Die Kennzeichnung des Signaturalgorithmus - kennzeichnet den Algorithmus, der von der CA zum Signieren des Zertifikats verwendet wurde.

Erhalten eines X.509-Zertifikats

Um ein X.509-Zertifikat zu erhalten, müssen Sie eine CA (Zertifizierungsstelle) bitten, Ihnen ein Zertifikat auszustellen. Sie stellen Ihren öffentlichen Schlüssel zur Verfügung und liefern den Beweis, dass Sie über den zugehörigen privaten Schlüssel verfügen. Zudem liefern Sie einige spezifische Informationen über sich selbst. Dann signieren Sie die Informationen digital und senden das gesamte Paket (die Zertifizierungsanfrage) an die CA. Die CA überprüft, ob die von Ihnen bereitgestellten Informationen korrekt sind. Falls diese Prüfung positiv ausfällt, erstellt die CA das Zertifikat und sendet es an Sie zurück.

Sie können sich ein X.509-Zertifikat wie eine herkömmliche Bescheinigung vorstellen, die mit einem öffentlichen Schlüssel versehen ist. Auf dieser Bescheinigung befinden sich Ihr Name mit einigen Informationen sowie die Signatur der Person, welche die Bescheinigung für Sie ausgestellt hat.

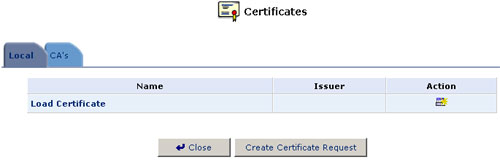

- Klicken Sie auf dem Bildschirm "Advanced" (Erweitert) der Verwaltungskonsole auf das Symbol "Certificates" (Zertifikate). Der Bildschirm "Certificates" wird angezeigt.

- Klicken Sie auf die Schaltfläche Local Certificates (Lokale Zertifikate) des USR8200 Firewall/VPN/NAS.

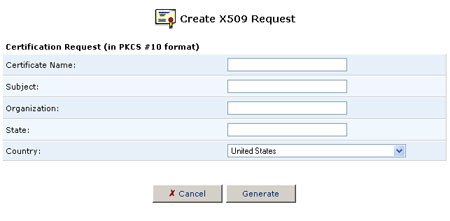

- Klicken Sie auf die Schaltfläche Create Certificate Request (Zertifikatanfrage erstellen). Der Bildschirm "Create X509 Request" (X.509-Anfrage erstellen) wird angezeigt.

- Geben Sie die folgenden Parameter für die Zertifizierungsanfrage ein und klicken Sie auf die Schaltfläche Generate (Erstellen). Ein Bildschirm wird angezeigt, auf dem Sie darüber informiert werden, dass die Zertifizierungsanfrage erstellt wird.

- "Certificate Name" (Zertifikatsname)

- "Subject" (Thema)

- "Organization" (Organisation)

- "State" (Bundesland/Kanton)

- "Country" (Land)

- Nach kurzer Zeit wird der Bildschirm aktualisiert und zeigt Ihre Zertifizierungsanfrage an.

- Speichern Sie den exakten Inhalt dieser Anfrage in einer Datei und senden Sie diese an die CA, um sie dort signieren zu lassen.

- Klicken Sie auf Close (Schließen). Der Hauptbildschirm für die Zertifikatverwaltung wird angezeigt und führt Ihr Zertifikat mit dem Vermerk "Not signed" (Nicht signiert) auf.

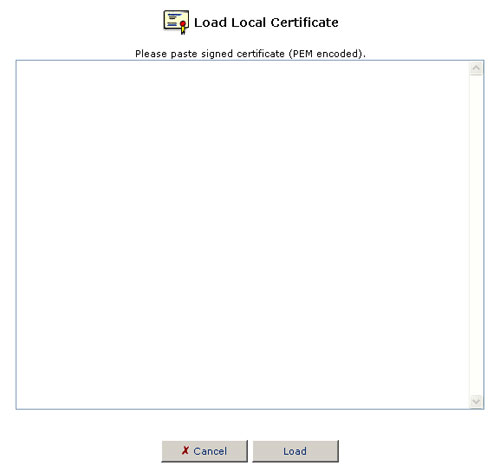

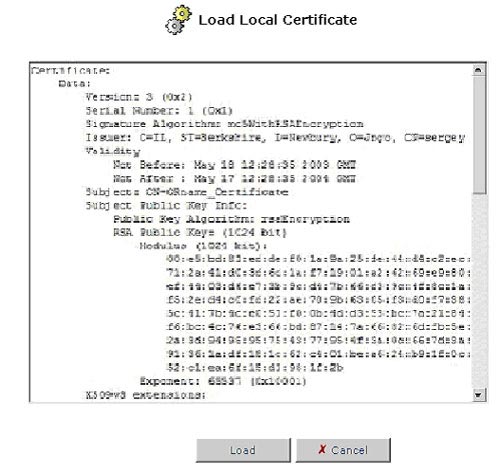

- Nachdem Sie eine Antwort von der CA in Form einer signierten Anfrage erhalten, klicken Sie auf Load Certificate (Zertifikat laden). Der Bildschirm "Load Local Certificate" (Lokales Zertifikat laden) wird angezeigt.

- Fügen Sie die signierte Anfrage in den verfügbaren Platz ein.

- Klicken Sie auf die Schaltfläche Load (Laden), um das signierte Zertifikat zu registrieren. Wenn die Registrierung erfolgreich ist, wird der Bildschirm für die Zertifikatverwaltung mit den Informationen zu Zertifikatnamen und Aussteller angezeigt.

Registrieren des Zertifikats einer CA

- Klicken Sie auf dem Bildschirm "Advanced" (Erweitert) der Verwaltungskonsole auf das Symbol "Certificates" (Zertifikate). Der Bildschirm "Certificates" wird angezeigt.

- Klicken Sie auf die Schaltfläche CA's Certificates (Zertifikate der CA).

- Klicken Sie auf die Schaltfläche Load Certificate (Zertifikat laden). Der Bildschirm "Load CA's Certificate" (Zertifikat der CA laden) wird angezeigt.

- Fügen Sie das Zertifikat der CA ein.

- Klicken Sie auf die Schaltfläche Load (Laden).

Date and Time (Datum und Uhrzeit)

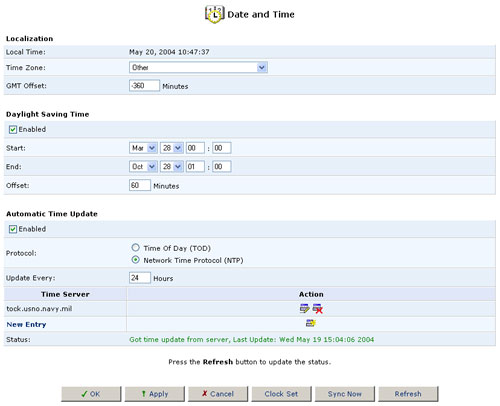

Klicken Sie auf dem Bildschirm "Advanced" (Erweitert) des webgestützten Verwaltungs-Dienstprogramms auf das Symbol "Date and Time" (Datum und Uhrzeit), um das lokale Datum und die lokale Uhrzeit für den USR8200 Firewall/VPN/NAS einzustellen.

Localization (Ortsangabe):

Wählen Sie die lokale Zeitzone aus der Pulldown-Liste aus.

Daylight Saving Time (Sommerzeit):

Je nach gewählter Zeitzone wird möglicherweise die Option "Daylight Saving Time" (Sommerzeit) angezeigt. Der USR8200 Firewall/VPN/NAS kann die gespeicherte interne Zeit automatisch anpassen, wenn die Sommerzeit beginnt und endet.

Wählen Sie hierzu Enabled (Aktiviert) und geben Sie in den folgenden Feldern die Datumsangaben für den Beginn und das Ende der Sommerzeit an Ihrem Standort ein.

Im Folgenden ist eine Tabelle für die Jahre 2003 - 2005 abgebildet.

|

USA

|

||

|

Jahr

|

Sommerzeit beginnt um 0:00 Uhr

|

Sommerzeit endet um 0:00 Uhr

|

|

2003

|

6. April

|

26. Oktober

|

|

2004

|

4. April

|

31. Oktober

|

|

2005

|

3. April

|

30. Oktober

|

|

Europa

|

||

|

Jahr

|

Sommerzeit beginnt um 0:00 Uhr

|

Sommerzeit endet um 0:00 Uhr

|

|

2003

|

30. März

|

26. Oktober

|

|

2004

|

28. März

|

31. Oktober

|

|

2005

|

27. März

|

30. Oktober

|

Eine umfassende Beschreibung der Sommerzeit, deren Geschichte sowie einen Umrechner finden Sie auf folgender Website: http://webexhibits.org/daylightsaving/index.html

Weitere Informationen zu diesem Thema und zu weiteren Merkmalen erhalten Sie auf der Supportseite im Internet zum USR8200 Firewall/VPN/NAS.

Automatic Time Update (Automatische Aktualisierung der Uhrzeit):

Der USR8200 Firewall/VPN/NAS kann die Uhrzeit fortlaufend mit der koordinierten Weltzeit (UTC) synchronisieren, indem er eine Verbindung mit den Uhrzeitservern auf der ganzen Welt herstellt.

Wählen Sie hierzu Enabled (Aktiviert) und geben Sie dann in den folgenden Feldern die Serveradresse, das vom Server verwendete Protokoll sowie die Häufigkeit für die Aktualisierung der Uhrzeit ein.

Im Folgenden erhalten Sie eine Liste mit einigen weltweiten NTP-Servern.USA:

US IL ntp0.mcs.anl.gov (140.221.8.88)

US NY nist1-ny.glassey.com (208.184.49.9)

US CA clepsydra.dec.com (204.123.2.5Europa:

FR canon.inria.fr (192.93.2.20)

DE ntp0.fau.de (131.188.3.220)Eine vollständige Liste mit öffentlichen Servern ist auf folgender Website verfügbar: http://www.eecis.udel.edu/~mills/ntp/servers.html

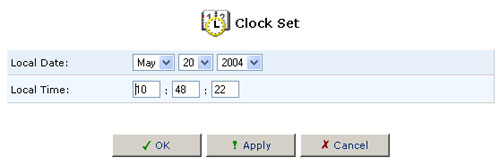

Wenn Sie auf Clock Set (Uhr stellen) klicken, können Sie die Einstellungen für das lokale Datum und die lokale Uhrzeit zuweisen.

Klicken Sie nach dem Einstellen des Datums und der Uhrzeit auf OK.

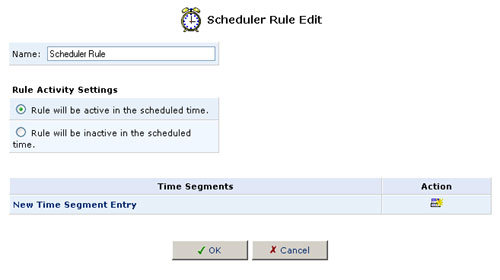

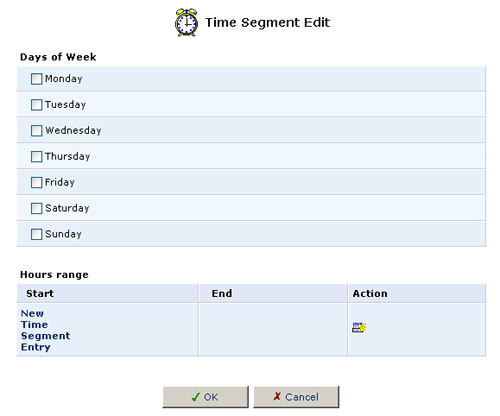

Scheduler Rules (Planerregeln)

Planerregeln werden verwendet, um die Anwendung von Firewall-Regeln auf bestimmte Zeiträume zu beschränken, die in Tagen und Stunden angegeben werden.

So definieren Sie eine Regel:

1. Klicken Sie auf das Symbol "Scheduler Rules" (Planerregeln). Der Bildschirm "Scheduler Rules" wird angezeigt.

2. Klicken Sie auf New Scheduler Entry (Neuer Planereintrag). Der Bildschirm "Scheduler Rule Edit" (Planerregel bearbeiten) wird angezeigt.

3. Geben Sie einen Namen für die Regel im Feld "Name" an.

4. Geben Sie an, ob die Regel während des festgelegten Zeitraums aktiv oder inaktiv sein soll. Aktivieren Sie hierzu das entsprechende Kontrollkästchen Rule Activity Settings (Einstellungen für die Aktivität der Regel).

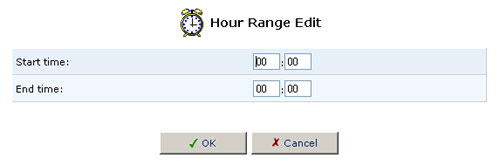

5. Klicken Sie auf New Time Segment Entry (Eintrag für neues Zeitsegment), um das Zeitsegment anzugeben, für das die Regel gilt. Der Bildschirm "Time Segment Edit" (Zeitsegment bearbeiten) wird angezeigt.

- Wählen Sie die aktiven und/oder inaktiven Wochentage aus.

- Klicken Sie auf New Time Segment Entry (Eintrag für neues Zeitsegment), um einen aktiven/inaktiven Bereich von Stunden zu definieren, und klicken Sie auf OK.

- Klicken Sie auf OK.

6. Klicken Sie auf OK und dann nochmals auf OK, um wieder zum Bildschirm "Advanced" (Erweitert) zurückzukehren.

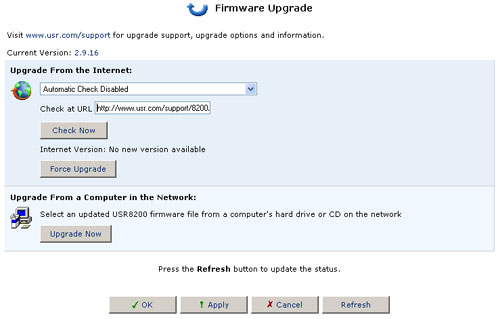

Firmware Upgrade (Firmware-Aktualisierung)

Es gibt zwei Methoden zum Aktualisieren der Systemsoftware:

- Aktualisieren über das Internet: automatisches Abrufen einer aktualisierten Datei mit Systemsoftware.

- Aktualisieren von einem lokalen Computer: Verwenden einer Datei mit Systemsoftware, die sich auf einem lokalen Laufwerk befindet. Im Folgenden erhalten Sie Anweisungen für beide Methoden.

Aktualisieren über das Internet

Um zu erfahren, ob ein Upgrade verfügbar ist, klicken Sie auf dem Bildschirm "Advanced" (Erweitert) auf die Schaltfläche Firmware Upgrade (Firmware-Aktualisierung). Klicken Sie dann auf Check Now (Jetzt überprüfen). Sie müssen möglicherweise nach einigen Sekunden auf Refresh (Aktualisieren) klicken. Sie werden informiert, ob ein Upgrade verfügbar ist. Wenn dies der Fall ist, klicken Sie auf Force Upgrade (Upgrade erzwingen), wenn Sie auf den aktuellsten Code für den USR8200 Firewall/VPN/NAS aktualisieren möchten.

Wenn ein Upgrade verfügbar ist:

- Klicken Sie auf Yes (Ja), um mit dem Upgrade zu beginnen.

- Um zu warten und später zu aktualisieren, wählen Sie eine der folgenden Vorgehensweisen:

A) Klicken Sie auf No (Nein). Das System überprüft weiterhin täglich gemäß Planung, ob ein Softwareupdate verfügbar ist. Sie werden bei Ihrer nächsten Anmeldung an der Verwaltungskonsole darüber benachrichtigt.

Hinweis: Das Gateway muss mit dem Internet verbunden sein, um mit dem Remote Update-Server kommunizieren zu können. Systeme, welche die Zeit intern speichern, versuchen wöchentlich, eine Verbindung herzustellen und nach Updates zu suchen. Der standardmäßige Upgrade-Pfad lautet http://www.usr.com/support/8200/8200-files/usr8200.rmt

B) Wechseln Sie zu einem anderen Bildschirm, indem Sie auf ein Symbol in der linken Menüleiste klicken. Kehren Sie zu einem späteren Zeitpunkt zum Bildschirm "Upgrade" zurück, indem Sie auf dem Bildschirm "Advanced" (Erweitert) auf das Symbol "Firmware Upgrade" (Firmware-Aktualisierung) klicken.

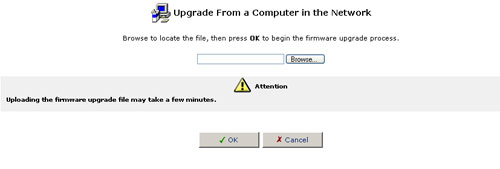

Aktualisieren von einem lokalen Computer

Um den USR8200 Firewall/VPN/NAS mit Hilfe einer Datei zu aktualisieren, die Sie zuvor vom Internet heruntergeladen oder auf CD-ROM erhalten haben:

- Wenn Sie die Benachrichtigung erhalten, dass eine neue Softwareversion verfügbar ist, rufen Sie die Datei gemäß Anweisungen ab und speichern Sie sie auf einem Computer im Heimnetzwerk.

- Öffnen Sie die Verwaltungskonsole auf demselben Computer und klicken Sie auf dem Bildschirm "Advanced" (Erweitert) auf das Symbol "Firmware Upgrade" (Firmware-Aktualisierung). Klicken Sie dann auf dem Bildschirm "Firmware Upgrade" auf Upgrade Now (Jetzt aktualisieren).

- Klicken Sie auf Browse (Durchsuchen). Ein Dialogfeld wird angezeigt. Wählen Sie die Datei, die Sie zum USR8200 Firewall/VPN/NAS hochladen möchten, und klicken Sie auf Open (Öffnen).

- Klicken Sie unten auf dem Bildschirm "Upgrade" auf OK. Die Datei wird zum USR8200 Firewall/VPN/NAS hochgeladen.

- Nachdem die Datei auf den USR8200 Firewall/VPN/NAS übertragen wurde, wird ihre Gültigkeit überprüft. Sie werden gefragt, ob Sie den USR8200 Firewall/VPN/NAS mit dieser neuen Datei aktualisieren möchten.

- Klicken Sie zur Bestätigung auf Yes (Ja). Der Upgrade-Vorgang beginnt und sollte innerhalb von einer Minute abgeschlossen sein.

- Am Ende des Upgrade-Vorgangs wird der USR8200 Firewall/VPN/NAS automatisch neu gestartet. Die neue Softwareversion wird nun ausgeführt. Ihre benutzerdefinierten Konfigurationen und Einstellungen werden beibehalten.

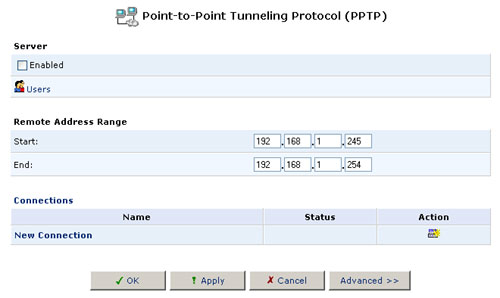

PPTP (Point-to-Point Tunneling Protocol)

Um auf die PPTP-Einstellungen zuzugreifen, klicken Sie auf dem Bildschirm "Advanced" (Erweitert) auf das Symbol "PPTP". Der Bildschirm "Advanced PPTP Settings" (Erweiterte PPTP-Einstellungen) wird angezeigt. Auf diesem Bildschirm können Sie Folgendes konfigurieren:

- Die entfernten Benutzer, denen Zugriff auf das Heimnetzwerk eingeräumt wird.

- Den IP-Adressbereich, den ein entfernter Benutzer verwenden kann, wenn er auf das Heimnetzwerk zugreift.

- Erweiterte PPTP-Client-/Server-Verbindungseinstellungen

Verwalten von entfernten Benutzern

Klicken Sie auf Users (Benutzer), um entfernte Benutzer zu definieren und zu verwalten. Sie können Benutzer hinzufügen, bearbeiten und löschen. Beim Hinzufügen eines Benutzers müssen Sie die folgenden Parameter angeben:

- Full Name (Vollständiger Name): Der vollständige Name des entfernten Benutzers.

- User Name (Benutzername): Der Name, der von einem entfernten Benutzer für den Zugriff auf das Heimnetzwerk verwendet wird.

- New Password (Neues Kennwort): Geben Sie ein neues Kennwort für den entfernten Benutzer ein. Wenn Sie das Kennwort des entfernten Benutzers nicht ändern möchten, lassen Sie dieses Feld leer.

- Retype New Password (Neues Kennwort bestätigen): Wenn ein neues Kennwort zugewiesen wurde, müssen Sie es zur Überprüfung nochmals eingeben.

- Permissions (Zugriffsrechte): Wählen Sie die Berechtigungen des entfernten Benutzers für das Heimnetzwerk aus.

- Administrator Privileges (Administratorrechte): Diese Option räumt den Benutzern Administratorzugriff ein, um Änderungen über die webgestützte Verwaltung und Telnet vornehmen zu können.

- Remote Access by PPTP (Fernzugriff über PPTP): Diese Option gibt den Benutzern die Möglichkeit, per Fernzugriff eine Verbindung mit Ihrem internen Netzwerk herzustellen.

- Read Files from File Server (Dateien vom Dateiserver lesen): Diese Option gibt Benutzern die Möglichkeit, Dateien von FTP-Servern oder Dateiservern zu lesen.

- Write Files to File Server (Dateien auf den Dateiserver schreiben): Diese Option gibt Benutzern die Möglichkeit, Dateien entweder auf FTP-Servern oder Dateiservern zu schreiben.

- E-Mail Address (E-Mail-Adresse): Die E-Mail-Adresse des entfernten Benutzers.

- System Notify Level (System-Benachrichtigungsstufe): None (Keine), Error (Fehler), Warning (Warnung) oder Information.

- Security Notify Level (Sicherheits-Benachrichtigungsstufe): None (Keine), Error (Fehler), Warning (Warnung) oder Information.

Die Benachrichtigungsstufen werden verwendet, um den Benutzern per E-Mail die System- und Sicherheitsprotokolldateien zuzusenden. Die Art der Informationen, die Sie erhalten, richtet sich nach der von Ihnen gewählten Stufe.

Hinweis: Wenn Sie Benutzerparameter ändern, wird eine Aufforderung zum Beenden der Verbindung des jeweiligen Benutzers übermittelt. Damit die Änderungen übernommen werden, müssen Sie die Verbindung manuell aktivieren, nachdem die Benutzerparameter geändert wurden.

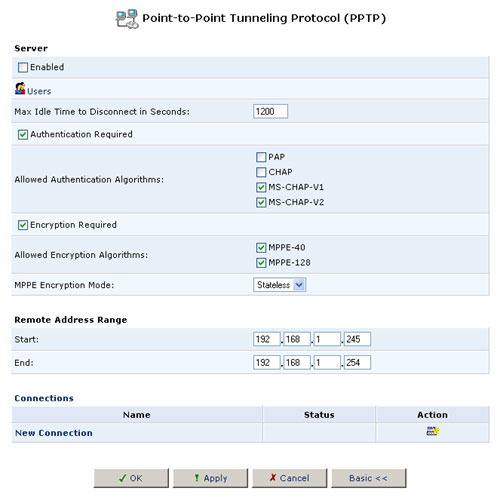

Erweiterte PPTP-Servereinstellungen

Um die erweiterten PPTP-Servereinstellungen zu konfigurieren, klicken Sie auf dem Bildschirm "PPTP" auf die Schaltfläche Advanced (Erweitert). Der Bildschirm "Advanced PPTP Settings" (Erweiterte PPTP-Einstellungen) wird angezeigt. Auf diesem Bildschirm können Sie die folgenden Einstellungen vornehmen:

- Enabled (Aktiviert): Aktivieren oder deaktivieren Sie den PPTP-Server.

- Maximum Idle Time to Disconnect (Maximale Leerlaufzeit bis zum Trennen der Verbindung): Geben Sie die Dauer der Leerlaufzeit an (während der keine Daten gesendet oder empfangen werden), die verstreichen soll, bevor das Gateway eine PPTP-Verbindung trennt.

- Authentication Required (Authentifizierung erforderlich): Aktivieren oder deaktivieren Sie die Authentifizierungsoption.

- Allowed Authentication Algorithms (Zulässige Authentifizierungs-Algorithmen): Wählen Sie die Algorithmen, die der Server für die Authentifizierung seiner Clients verwenden kann.

- Encryption Required (Verschlüsselung erforderlich); Aktivieren oder deaktivieren Sie die Verschlüsselungsoption.

- Allowed Encryption Algorithms (Zulässige Verschlüsselungs-Algorithmen): Wählen Sie die Algorithmen, die der Server zum Verschlüsseln von Daten verwenden darf.

- MPPE Encryption Mode (MPPE-Verschlüsselungsmodus): Sie können entweder "Stateless" (Ohne Zustand) oder "Stateful" (Mit Zustand) für den MPPE-Verschlüsselungsmodus wählen.

- Remote Address Range (Entfernter Adressbereich): Geben Sie den Bereich von IP-Adressen an, die entfernte Benutzer für den Zugriff auf das Heimnetzwerk verwenden können. Beachten Sie, dass sich die Client-Einstellungen nach den Server-Einstellungen richten müssen.

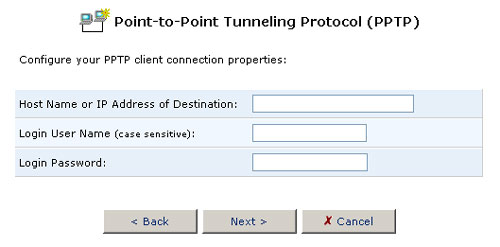

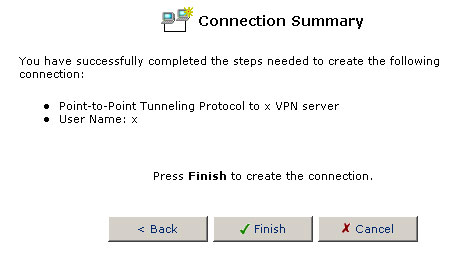

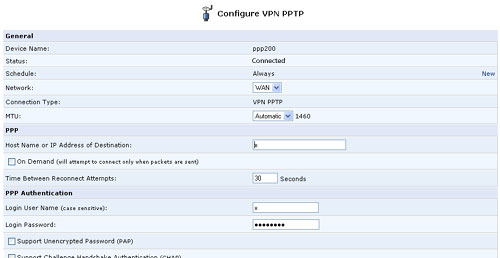

Erstellen einer neuen Verbindung

Um eine neue PPTP-Verbindung zu erstellen, klicken Sie unten auf dem PPTP-Hauptbildschirm auf New Connection (Neue Verbindung). Der Bildschirm mit den neuen Verbindungseigenschaften wird angezeigt. Geben Sie die folgenden Informationen ein:

- Hostname oder Ziel-IP-Adresse (Host Name or Destination IP Address)

- Benutzername für die Anmeldung (Login User Name)

- Kennwort für die Anmeldung (Login Password)

Wenn Sie diese Informationen eingegeben haben, klicken Sie auf Next (Weiter).

Überprüfen Sie auf dem nächsten Bildschirm die eingegebenen Informationen und klicken Sie auf Finish (Fertig stellen), wenn sie korrekt sind. Wenn sie nicht stimmen, klicken Sie auf Back (Zurück) und geben Sie die Informationen nochmals ein.

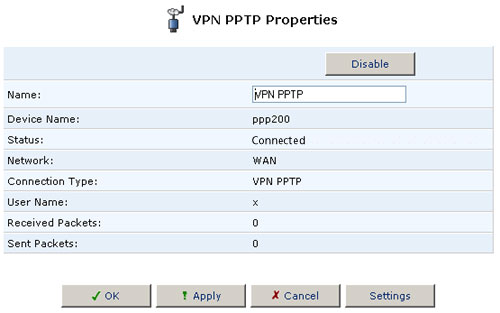

Erweiterte PPTP-Client-Einstellungen

Die PPTP-Verbindungen werden auf dem Bildschirm "Advanced PPTP Settings" (Erweiterte PPTP-Einstellungen) angezeigt. Um erweiterte Einstellungen für PPTP-Client und -Server zu konfigurieren, führen Sie folgende Schritte aus:

- Klicken Sie auf die Schaltfläche Edit (Bearbeiten) der Verbindung. Der Bildschirm "Connection Summary" (Verbindungs-Zusammenfassung) wird angezeigt.

- Klicken Sie auf die Schaltfläche Settings (Einstellungen). Der Bildschirm "Advanced PPTP Client Settings" (Erweiterte PPTP-Client-Einstellungen) wird angezeigt. Auf diesem Bildschirm können Sie die folgenden erweiterten PPTP-Client-Einstellungen konfigurieren.

- Host Name (Hostname): Der Hostname des PPTP-Servers.

- Login User Name (Benutzername für die Anmeldung): Ihr Benutzername.

- Login Password (Kennwort für die Anmeldung): Ihr Kennwort.

- Idle Time Before Hanging Up (Leerlaufzeit vor Verbindungstrennung): Die Dauer der Leerlaufzeit (während der keine Daten gesendet oder empfangen werden), die verstreichen soll, bevor das Gateway die PPTP-Clientverbindung trennt.

- PPP Authentication (PPP-Authentifizierung): Wählen Sie die Authentifizierungs-Algorithmen aus, die das Gateway bei der Abstimmung mit einem PPTP-Server verwenden kann. Aktivieren Sie alle Kontrollkästchen, wenn keine Informationen über die Authentifizierungsmethoden des Servers verfügbar sind.

- PPP Encryption (PPP-Verschlüsselung): Wählen Sie die Verschlüsselungsalgorithmen aus, die das Gateway bei der Abstimmung mit einem PPTP-Server verwenden kann. Aktivieren Sie alle Kontrollkästchen, wenn keine Informationen über die Verschlüsselungsmethoden des Servers verfügbar sind.

- Routing: Definieren Sie die Routingregeln für die Verbindung.

- DNS Server (DNS-Server): Wählen Sie, ob der PPTP-Client automatisch eine DNS-Serveradresse empfangen soll. Falls nicht, konfigurieren Sie die IP-Adresse des DNS-Servers.

- Internet Connection Firewall (Firewall für Internetverbindung): Aktivieren Sie dieses Kontrollkästchen, um die PPTP-Clientverbindung als Netzwerkschnittstelle hinzuzufügen, die von der Firewall des Gateways überwacht wird.

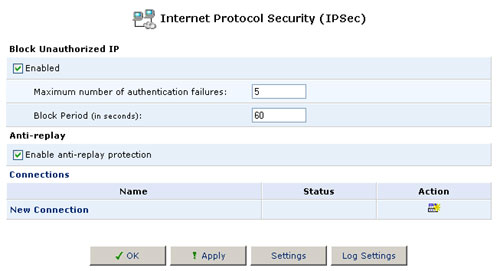

IPSec (Internet Protocol Security)

Um auf die erweiterten IPSec-Einstellungen zuzugreifen, klicken Sie auf dem Bildschirm "Advanced" (Erweitert) auf das Symbol "IPSec". Der Bildschirm "IPSec Connections" (IPSec-Verbindungen) wird angezeigt. Auf diesem Bildschirm werden die IPSec-Verbindungen angezeigt. Zudem können Sie folgende Einstellungen konfigurieren:

- Allgemeine IPSec-Einstellungen

- Schlüsselverwaltung

- Protokolleinstellungen - Erweiterte IPSec-Verbindungseinstellungen

Allgemeine IPSec-Einstellungen

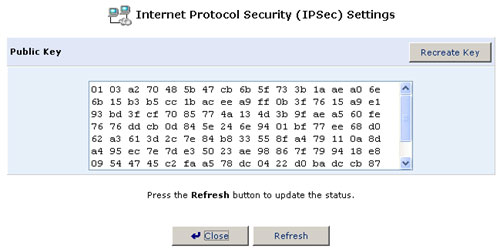

Schlüsselverwaltung

- Klicken Sie auf Settings (Einstellungen). Der Bildschirm "Key Management" (Schlüsselverwaltung) wird angezeigt.

- Auf dem Bildschirm "Key Management" wird der öffentliche Schlüssel des USR8200 Firewall/VPN/NAS angezeigt. Falls erforderlich, können Sie den öffentlichen Schlüssel aus diesem Bildschirm kopieren.

- Klicken Sie auf Recreate Key (Schlüssel neu erstellen), um den öffentlichen Schlüssel neu zu erstellen, oder klicken Sie auf Refresh (Aktualisieren), um den Schlüssel zu aktualisieren, der auf diesem Bildschirm angezeigt wird.

Log Settings (Protokolleinstellungen)

Das IPSec-Protokoll kann verwendet werden, um den Verlauf der IPSec-Paketbefehle, die Versuche zum Erstellen von Verbindungen usw. zu identifizieren und zu analysieren. Die IPSec-Aktivität und die Aktivitäten der anderen USR8200 Firewall/VPN/NAS-Module werden in dieser Ansicht gemeinsam angezeigt.

- Klicken Sie auf dem Bildschirm "Advanced" (Erweitert) auf das Symbol "IPSec".

- Klicken Sie auf Log Settings (Protokolleinstellungen). Der Bildschirm "IPSec Log Settings" (IPSec-Protokolleinstellungen) wird angezeigt.

- Aktivieren Sie die Kontrollkästchen für die Informationen, die Sie im IPSec-Protokoll aufzeichnen möchten.

Erweiterte IPSec-Verbindungseinstellungen

Die IPSec-Verbindungen werden auf dem Bildschirm "IPSec Connections" (IPSec-Verbindungen) angezeigt. Um erweiterte IPSec-Einstellungen zu konfigurieren, führen Sie folgende Schritte durch:

- Klicken Sie für die Verbindung auf Edit (Bearbeiten). Der Bildschirm "Connection Summary" (Verbindungs-Zusammenfassung) wird angezeigt.

- Klicken Sie auf Settings (Einstellungen). Der Bildschirm "Advanced IPSec Settings" (Erweiterte IPSec-Einstellungen) wird angezeigt und ermöglicht Ihnen das Konfigurieren der folgenden erweiterten IPSec-Einstellungen:

MTU Mode (MTU-Modus): Maximum Transmission Unit (MTU, größtmögliche Datenübertragungsmenge) ist die größte physische Paketgröße (gemessen in Byte), die über die IPSec-Verbindung übertragen wird. Wenn Pakete größer als die MTU sind, werden sie vor dem Senden in kleinere Pakete unterteilt. Sie können die MTU-Größe manuell festlegen oder einen automatischen MTU-Modus wählen.

Host Name or IP Address of Remote Tunnel Endpoint (Hostname oder IP-Adresse des Remote-Tunnel-Endpunkts): Die IP-Adresse des IPSec-Peers.

Transport Type (Transporttyp): Als Transporttyp kann Tunneling oder Transport festgelegt werden. Für die Einstellung Transport ist keine besondere Konfiguration erforderlich. Sie müssen beim Typ Transport die folgenden Parameter konfigurieren:

- Lokales Subnetz

- Lokale Subnetzmaske

- Entferntes Subnetz

- Entfernte Subnetzmaske

Compress (Support IPCOMP protocol) (Komprimieren (IPCOMP-Protokoll unterstützen)): Aktivieren Sie dieses Kontrollkästchen, um das IP Comp-Protokoll zu verwenden.

Key Exchange Method (Schlüsselaustauschmethode): Als Schlüsselaustauschmethode kann Manual (Manuell) oder Automatic (Automatisch) festgelegt werden.

Die folgenden Parameter sind erforderlich, um einen automatischen Schlüsselaustausch (mit der Einstellung Automatic) zu konfigurieren:

Negotiation attempts (Abstimmungsversuche): Wählen Sie die Anzahl der Abstimmungsversuche, die in Phase 1 der automatischen Schlüsselaustauschmethode durchgeführt werden müssen.

Life Time in Seconds (Lebensdauer in Sekunden): Die Länge der Zeitspanne, bevor eine Sicherheitsregelung (Security Association) automatisch eine erneute Abstimmung durchführt. Eine kurze Lebensdauer erhöht die Sicherheit, da die VPN-Hosts zum Aktualisieren der Verschlüsselungs- und Authentifizierungsschlüssel gezwungen werden. Allerdings werden bei jeder erneuten Abstimmung des VPN-Tunnels die Benutzer getrennt, die auf entfernte Ressourcen zugreifen. Daher wird die standardmäßige Einstellung für die Lebensdauer empfohlen.

Re-key Margin (Zeitraum zum Aushandeln neuer Schlüssel): Gibt an, wie lange vor dem Ablaufen einer Verbindung die Versuche zum Abstimmen einer Ersatzverbindung begonnen werden sollen. Dies ähnelt dem Konzept der Schlüssellebensdauer und wird als Ganzzahl in Sekunden angegeben.

Re-key Fuzz Percent (Prozentuale Abweichung beim Aushandeln neuer Schlüssel): Gibt den maximalen Prozentwert an, um den der Grenzwert für das Aushandeln neuer Schlüssel um einen Zufallswert erhöht werden soll, um die Intervalle nach dem Zufallsprinzip festzulegen.

Phase 1 Peer Authentication (Peer-Authentifizierung in Phase 1): Wählen Sie die Methode, mit welcher der USR8200 Firewall/VPN/NAS die Authentifizierung mit dem IPSec-Peer durchführt:

- "Shared secret" (Gemeinsames Geheimnis)

- "RSA Signature" (RSA-Signatur)

- "Certificate" (Zertifikat)

Phase 1 Encryption Algorithm (Verschlüsselungsalgorithmus in Phase 1): Wählen Sie die Verschlüsselungsalgorithmen, die vom USR8200 Firewall/VPN/NAS bei der Abstimmung mit dem IPSec-Peer verwendet werden.

Hash Algorithm (Hash-Algorithmus): Wählen Sie die Hash-Algorithmen, die vom USR8200 Firewall/VPN/NAS bei der Abstimmung mit dem IPSec-Peer verwendet werden.

Use Perfect Forward Secrecy (PFS) (Perfect Forward Secrecy (PFS) verwenden): Wählen Sie, ob Perfect Forward Secrecy als Schlüssel für den Schlüsselabstimmungskanal der Verbindungen gewünscht wird (bei Verwendung von PFS beeinträchtigt die Einbeziehung des Schlüsselaustauschprotokolls nicht die zuvor abgestimmten Schlüssel).

ESP: Wählen Sie die Verschlüsselungs- und Authentifizierungsalgorithmen, die vom USR8200 Firewall/VPN/NAS während Phase 2 der automatischen Schlüsselaustauschmethode verwendet werden. Sie können die Verschlüsselungsalgorithmen 3DES-CBC, DES-CBC oder NULL wählen. Zudem stehen die Verschlüsselungsalgorithmen MD5 oder SHA1 zur Verfügung.

AH: Wählen Sie die Hash-Algorithmen, die vom USR8200 Firewall/VPN/NAS während Phase 2 der automatischen Schlüsselaustauschmethode verwendet werden. Sie können MD5- oder SHA1-Authentication Header-Algorithmen wählen.

Die folgenden Parameter sind erforderlich, um einen manuellen Schlüsselaustausch (mit der Einstellung Manual) zu konfigurieren:

Security Parameter Index SPI (Sicherheitsparameter-Index SPI): Ein 32-Bit-Wert, der gemeinsam mit IP-Adresse und Sicherheitsprotokoll eine bestimmte Sicherheitsregelung eindeutig identifiziert. Dieser Wert muss für den lokalen und entfernten Tunnel übereinstimmen.

IPSec Protocol (IPSec-Protokoll): Wählen Sie die Verschlüsselungs- und Authentifizierungsalgorithmen. Alle Algorithmenwerte sollten im HEX-Format eingegeben werden.

Routing: Definieren Sie die Routingregeln für die Verbindungen.

DNS Server (DNS-Server): Wählen Sie, ob die Verbindung automatisch eine DNS-Serveradresse erhalten soll. Falls nicht, konfigurieren Sie die IP-Adresse des DNS-Servers.

Internet Connection Firewall (Internetverbindungs-Firewall): Aktivieren Sie dieses Kontrollkästchen, um die IPSec-Verbindung als Netzwerkschnittstelle hinzuzufügen, die von der Firewall des USR8200 Firewall/VPN/NAS überwacht wird.

Anweisungen für Szenarien bei VPNC-Verbindungen

In diesem Abschnitt wird beschrieben, wie eine IPSec-Verbindung von Gateway zu Gateway mit einem gemeinsamen geheimen Szenario konfiguriert werden kann, das vom VPN-Konsortium mit dem USR8200 Firewall/VPN/NAS entwickelt wurde.

Netzwerkkonfiguration

Ein IPSec-Tunnel wird zwischen den Gateways A und B eingerichtet und dient als transparentes und sicheres Netzwerk für Clients aus den Subnetzen A und B. Da die Konfiguration der Gateways mit Ausnahme von deren IP-Adressen übereinstimmt, beschreibt dieser Abschnitt nur die Konfiguration von Gateway A. Die Konfiguration von Gateway B ist identisch, wobei A und B jeweils durch B und A ersetzt werden müssen.

LAN-Schnittstelleneinstellungen

- Klicken Sie auf das Symbol "Network Connections" (Netzwerkverbindungen) in der linken Menüleiste. Der Bildschirm "Network Connections" (Netzwerkverbindungen) wird angezeigt.

- Klicken Sie auf LAN Ethernet (LAN-Ethernet), um auf den Bildschirm mit den Eigenschaften des LAN-Ethernets zuzugreifen.

- Klicken Sie auf Settings (Einstellungen). Die Seite "LAN Settings" (LAN-Einstellungen) wird angezeigt. Konfigurieren Sie folgende Parameter:

- Internet Protocol (Internetprotokoll): Wählen Sie Use the Following IP Address (Folgende IP-Adresse verwenden).

- IP Address (IP-Adresse): Geben Sie 10.5.6.1 an.

- Subnet Mask (Subnetzmaske): Geben Sie 255.255.255.0 an.

- IP Address Distribution (IP-Adressenverteilung): Wählen Sie DHCP Server (DHCP-Server).

- Start IP Address (Start-IP-Adresse): Geben Sie 10.5.6.1 an.

- End IP Address (End-IP-Adresse): Geben Sie 10.5.6.254 an.

- Subnet Mask (Subnetzmaske): Geben Sie 255.255.255.0 an.

- Klicken Sie auf OK.

WAN-Schnittstelleneinstellungen

1. Klicken Sie auf das Symbol "Network Connections" (Netzwerkverbindungen) in der linken Menüleiste. Der Bildschirm "Network Connections" (Netzwerkverbindungen) wird angezeigt.

2. Klicken Sie auf WAN Ethernet (WAN-Ethernet), um auf den Bildschirm mit den Eigenschaften des WAN-Ethernets zuzugreifen.

3. Klicken Sie auf Settings (Einstellungen). Die Seite mit den WAN-Einstellungen wird angezeigt. Konfigurieren Sie folgende Parameter:

- Internet Protocol (Internetprotokoll): Wählen Sie Use the Following IP Address (Folgende IP-Adresse auswählen).

- IP Address (IP-Adresse): Geben Sie 14.15.16.17 an.

- Subnet Mask (Subnetzmaske): Geben Sie die entsprechende Subnetzmaske an.

- Default Gateway (Standard-Gateway): Geben Sie das entsprechende Standard-Gateway an, um das IP-Routing zu aktivieren.

4. Klicken Sie auf OK.

Gateway-zu-Gateway mit gemeinsamen Geheimnissen

Im Folgenden wird ein typisches Gateway-zu-Gateway-VPN beschrieben, das ein gemeinsames Geheimnis für die Authentifizierung verwendet. Gateway A verbindet das interne LAN 10.5.6.0/24 mit dem Internet. Die LAN-Schnittstelle von Gateway A hat die Adresse 10.5.6.1, und die zugehörige WAN (Internet)-Schnittstelle hat die Adresse 14.15.16.17.

Gateway B verbindet das interne LAN 172.23.9.0/24 mit dem Internet. Die WAN (Internet)-Schnittstelle von Gateway B hat die Adresse 22.23.24.25.

Bei den verwendeten Parametern für IKE Phase 1 handelt es sich um:

- Main mode (Hauptmodus)

- 3DES (Triple DES)

- SHA-1

- MODP Gruppe 2 (1024 Bit)

- Gemeinsames Geheimnis hr5xb84l6aa9r6

- SA-Lebensdauer ist 28800 Sekunden (acht Stunden) ohne Kbyte für erneutes Aushandeln der Schlüssel

Bei den verwendeten Parametern für IKE Phase 2 handelt es sich um:

- 3DES (Dreifach-DES)

- SHA-1

- ESP-Tunnelmodus

- MODP Gruppe 2 (1024 Bit)

- Perfect Forward Secrecy für erneutes Aushandeln der Schlüssel

- SA-Lebensdauer ist 3600 Sekunden (eine Stunde) ohne Kbyte für erneutes Aushandeln der Schlüssel

- Selektoren für alle IP-Protokolle, alle Anschlüsse, zwischen 10.5.6.0/24 und 172.23.9.0/24 mit IPv4-Subnetzen

Um Gateway A für dieses Szenario einzurichten, müssen Sie die folgenden Schritte ausführen:

- Klicken Sie auf das Symbol "Network Connections" (Netzwerkverbindungen) in der linken Menüleiste. Der Bildschirm "Network Connections" (Netzwerkverbindungen) wird angezeigt.

- Klicken Sie auf New Connection (Neue Verbindung). Der Bildschirm des Assistenten wird angezeigt. Wählen Sie Internet Protocol Security (IPSec). Klicken Sie auf Next (Weiter). Der Bildschirm "IPSec Topology" (IPSec-Topologie) wird angezeigt.

- Wählen Sie Network-to-Network (Netzwerk-zu-Netzwerk), um eine sichere Verbindung zwischen Ihrem LAN und einem entfernten Netzwerk zu erstellen. Klicken Sie auf Next (Weiter). Der Bildschirm "Remote Address Type" (Art der Fern-Adresse) wird angezeigt.

- Wählen Sie Remote Gateway Address (Adresse des Fern-Gateways), um eine IPSec-Verbindung von einer bestimmten Adresse zuzulassen. Wählen Sie Remote Subnet (Fern-Subnetz), um eine IPSec-Verbindung von einem bestimmten Fern-Subnetz zuzulassen. Klicken Sie auf Next (Weiter). Der Bildschirm "Connection Parameters" (Verbindungsparameter) wird angezeigt.

- Geben Sie die folgenden Parameter an:

- Remote Tunnel Endpoint Address (Fern-Tunnel-Endpunktadresse): Geben Sie 22.23.24.25 an.

- Remote Subnet IP Address (Fern-Subnetz-IP-Adresse): Geben Sie 172.23.9.0 an.

- Remote Subnet Mask (Fern-Subnetz-Maske): Geben Sie 255.255.255.0 an.

- Shared Secret (Gemeinsames Geheimnis): Geben Sie hr5xb84l6aa9r6 an.

- Klicken Sie auf Next (Weiter). Der Bildschirm "Connection Summary" (Verbindungs-Zusammenfassung) wird angezeigt. Klicken Sie auf Finish (Fertig stellen). Auf dem Bildschirm "Network Connections" (Netzwerkverbindungen) wird jetzt die neu erstellte IPSec-Verbindung angezeigt.

- Klicken Sie auf Edit (Bearbeiten). Der Bildschirm "Connection Properties" (Verbindungseigenschaften) wird angezeigt. Klicken Sie auf Settings (Einstellungen). Der Bildschirm "IPSec Configuration" (IPSec-Konfiguration) wird angezeigt.

- Deaktivieren Sie das Kontrollkästchen Compress (Komprimieren).

- Deaktivieren Sie das Kontrollkästchen Allow Peers to Use MD5 (Peers die Verwendung von MD5 erlauben), das sich unter "Hash Algorithm" (Hash-Algorithmus) befindet.

- Deaktivieren Sie das Kontrollkästchen DH Group 5 (1536 bit) (DH Gruppe 5 (1536 Bit)), das sich unter "Group Description Attribute" (Gruppenbeschreibungs-Attribut) befindet.

- Deaktivieren Sie das Kontrollkästchen Allow AH Protocol (No Encryption) (AH-Protokoll zulassen (Keine Verschlüsselung)), das sich unter

"Encryption Algorithm" (Verschlüsselungsalgorithmus) befindet. - Klicken Sie auf OK. Der Bildschirm "Connection Properties" (Verbindungseigenschaften) wird angezeigt.

- Klicken Sie auf OK. Der Bildschirm "Network Connections" (Netzwerkverbindungen) wird angezeigt. Beachten Sie, dass sich der IPSec-Verbindungsstatus in Connected (Verbunden) geändert hat.

- Klicken Sie auf Home (Startseite) in der linken Menüleiste, um die Abbildung der Netzwerkstruktur der IPSec-Verbindung anzuzeigen.

Universal Plug and Play (Universelles Plug & Play, UPnP)

Aktivieren Sie das Kontrollkästchen, damit die anderen Benutzer im Netzwerk die Netzwerkfunktionen steuern können.

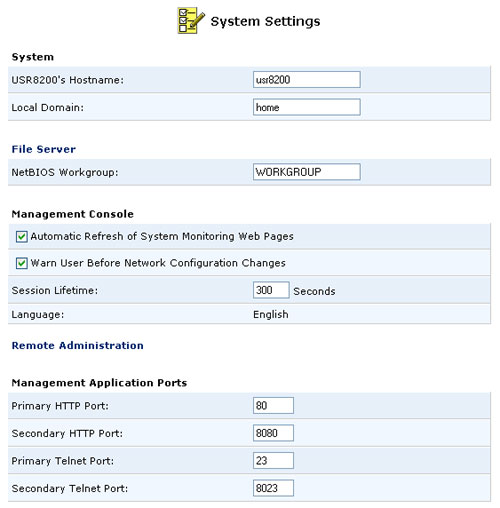

System Settings (Systemeinstellungen)

In diesem Bereich können Sie Einstellungen für Folgendes anzeigen und ändern: System, Dateiserver, Verwaltungskonsole, Fernverwaltung, Verwaltungsanwendungs-Anschlüsse, Systemprotokollierung, Sicherheitsprotokollierung und Informationen zum Mailserver für ausgehende Mails.

System

Hostname:

Dient zum Festlegen des Hostnamens, der anderen Computern für den USR8200 Firewall/VPN/NAS in der Netzwerkumgebung, in SMB usw. angezeigt wird.Local Domain (Lokale Domäne):

Dient zum Festlegen der lokalen Domäne. Diese sollte mit der Angabe in NetBIOS Workgroup (NetBIOS-Arbeitsgruppe) unter File Server (Dateiserver) übereinstimmen.

File Server (Dateiserver)

NetBIOS Workgroup (NetBIOS-Arbeitsgruppe):

Dient zum Festlegen der Arbeitsgruppe, in der sich der USR8200 Firewall/VPN/NAS im Netzwerk befindet. Diese Einstellung sollte mit der Angabe in Local Domain (Lokale Domäne) unter "System" übereinstimmen.

Management Console (Verwaltungskonsole)

Automatic Refresh of System Monitoring Web Pages (Automatische Aktualisierung von Webseiten zur Systemüberwachung)

Diese Einstellung ist nicht standardmäßig aktiviert.Hinweis: Wenn diese Einstellung beim Anzeigen von Systemüberwachung, Systemprotokollen und Sicherheitsprotokollen aktiviert ist, gefährden Sie Ihr System, falls Sie es ohne vorheriges Schließen dieser Bildschirme unbeaufsichtigt lassen.

Warn User Before Network Configuration Changes (Benutzer vor Konfigurationsänderungen am Netzwerk warnen)

Wenn diese Funktion aktiviert ist, erhalten Sie eine Benachrichtigung, falls Änderungen an der Netzwerkkonfiguration vorgenommen werden. Standardmäßig ist diese Einstellung aktiviert.Session Lifetime (Lebensdauer der Sitzung):

Hierbei handelt es sich um die Inaktivitätszeit, die der USR8200 Firewall/VPN/NAS abwartet, bevor er einen Benutzer auffordert, sich erneut an der webgestützten Verwaltung und Telnet anzumelden. Die maximale Zeitspanne, die eingegeben werden kann, beträgt 1200 Sekunden.

Remote Administration (Fernverwaltung)

Informationen zu diesem Thema finden Sie in dieser Bedienungsanleitung im Abschnitt zur Fernverwaltung.

Management Application Ports (Verwaltungsanwendungs-Anschlüsse)

Sie können die folgenden Felder ändern:

- "Primary HTTP Port" (Primärer HTTP-Anschluss)

- "Secondary HTTP Port" (Sekundärer HTTP-Anschluss)

- "Primary HTTPS Port" (Primärer HTTPS-Anschluss)

- "Secondary HTTPS Port" (Sekundärer HTTPS-Anschluss)

- "Primary Telnet Port" (Primärer Telnet-Anschluss)

- "Secondary Telnet Port" (Sekundärer Telnet-Anschluss)

- "Secure Telnet over SSL Port" (Anschluss für sicheres Telnet über SSL)

System Logging (Systemprotokollierung)

Sie können die Größe des Systemprotokollpuffers ändern (Angabe in Kb). Es wird empfohlen, dass Sie die Standardgröße des Puffers beibehalten. Sie können auch eine der folgenden Einstellungen für "Remote System Notify Level" (System-Fernbenachrichtigungsstufe) auswählen:

- None (Keine)

- Error (Fehler)

- Warning (Warnung)

- Information

Security Logging (Sicherheitsprotokollierung)

Sie können die Größe des Sicherheitsprotokollpuffers ändern (Angabe in Kb). Es wird empfohlen, dass Sie die Standardgröße des Puffers beibehalten. Sie können auch eine der folgenden Einstellungen für "Remote Security Notify Level" (Sicherheits-Fernbenachrichtigungsstufe) auswählen:

- None (Keine)

- Error (Fehler)

- Warning (Warnung)

- Information

Outgoing Mail Server (Mailserver für ausgehende Mails)

Diese Einstellung bezieht sich auf den Server für ausgehende Mails, den der USR8200 Firewall/VPN/NAS verwendet, um Benachrichtigungen an einzelne Benutzer zu senden, die für ihr Konto die Protokollierung aktiviert haben. Sie müssen den Server, die From Email Address (E-Mail-Adresse des Absenders) und den Port (Anschluss) angeben. Sie können auch die Einstellung Server Requires Authentication (Server erfordert Authentifizierung) aktivieren oder deaktivieren. Wenn Sie Server requires Authentication wählen, müssen Sie User Name (Benutzername) und Password (Kennwort) für das E-Mail-Konto eingeben.

Local FTP Server (Lokaler FTP-Server)

In diesem Abschnitt können Sie erlaubte Verbindungen aktivieren und festlegen, anonymen Lese-/Schreibzugriff einräumen und den Pfad für den Ordner für anonyme Benutzer eingeben.

General (Allgemein)

Enable FTP server (FTP-Server aktivieren):

Dadurch wird der FTP-Server aktiviert. Die Benutzer werden im Abschnitt User Settings (Benutzereinstellungen) des Menüs Advanced (Erweitert) konfiguriert.

Derzeit hat ein Benutzer, der auf diese Weise hinzugefügt wurde, Lese- und Schreibzugriff auf alle Festplatten, die am USR8200 Firewall/VPN/NAS installiert sind.

Total FTP Sessions Allowed (Gesamtzahl der zulässigen FTP-Sitzungen): Mit dieser Option können Sie angeben, wie viele gleichzeitige FTP-Verbindungen zulässig sind.

Anonymous User Access (Zugriff durch anonyme Benutzer)

Read Access (Lesezugriff): Mit dieser Option können Sie einem anonymen Benutzer das Recht zum Lesen von Dateien einräumen, die unter dem Pfad verfügbar sind, den Sie unter "Anonymous Home Directory" (Anonymes Basisverzeichnis) angegeben haben.

Write Access (Schreibzugriff): Diese Option ermöglicht es einem anonymen Benutzer, Dateien zu verändern bzw. in Dateien zu schreiben, die unter dem Pfad verfügbar sind, den Sie unter "Anonymous Home Directory" (Anonymes Basisverzeichnis) angegeben haben.

Anonymous Home Directory: (Anonymes Basisverzeichnis): Hier müssen Sie einen Pfad angeben, unter dem anonyme Benutzer auf einer bestimmten Partition der Festplatte auf einen speziellen Ordner zugreifen können.

Beispiele für Pfade: (Bei den Laufwerksnamen wird zwischen Groß- und Kleinschreibung unterschieden) /A/pub, /A/public, oder /A/public access

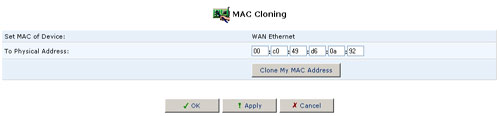

MAC Cloning (Duplizieren der MAC-Adresse)

Bei der MAC-Adresse handelt es sich um den numerischen Code, der ein Gerät in einem Netzwerk kennzeichnet. Dabei kann es sich um ein externes Kabel-/DSL-Modem oder eine Netzwerkkarte in einem Computer handeln. Ihr Service Provider kann Sie möglicherweise auffordern, die MAC-Adresse Ihres Computers, externen Modems oder beider Geräte anzugeben.

Beim Ersetzen eines externen Modems durch den USR8200 Firewall/VPN/NAS können Sie den Installationsvorgang vereinfachen, indem Sie die MAC-Adresse des vorhandenen Computers auf den USR8200 Firewall/VPN/NAS kopieren. In diesem Fall sind Sie nicht gezwungen, die Installation zu unterbrechen, um Ihren ISP über das neu installierte Gerät zu informieren.

Verwenden der Duplizierung von MAC-Adressen

- Klicken Sie auf dem Bildschirm "Advanced" (Erweitert) der Verwaltungskonsole auf das Symbol "MAC Cloning" (Duplizieren der MAC-Adresse). Der Bildschirm "MAC Cloning" (Duplizieren der MAC-Adresse) wird angezeigt.

- Geben Sie die physikalische MAC-Adresse ein, die dupliziert werden soll.

- Klicken Sie auf die Schaltfläche Clone My MAC Address (Meine MAC-Adresse duplizieren).

Diagnostics (Diagnose)

Der Bildschirm "Diagnostics" (Diagnose) unterstützt Sie beim Testen der Netzwerkverbindungen. Mit dieser Funktion können Sie eine IP-Adresse mit Ping abfragen (ICMP echo) und Statistiken wie die Anzahl der übertragenen und erhaltenen Pakete, die Umlaufzeit und den Erfolgsstatus anzeigen.

Diagnostizieren der Netzwerkverbindungen

Führen Sie zum Diagnostizieren der Netzwerkverbindungen die folgenden Schritte aus:

- Klicken Sie auf dem Bildschirm "Advanced" (Erweitert) der Verwaltungskonsole auf das Symbol "Diagnostics" (Diagnose). Der Bildschirm "Diagnostics" (Diagnose) wird angezeigt.

- Geben Sie in das Feld "Destination" (Ziel) die IP-Adresse ein, die getestet werden soll.

- Klicken Sie auf Go (Los):

- Nach wenigen Sekunden werden die Diagnosestatistiken angezeigt. Wenn keine neuen Informationen angezeigt werden, klicken Sie auf Refresh (Aktualisieren).

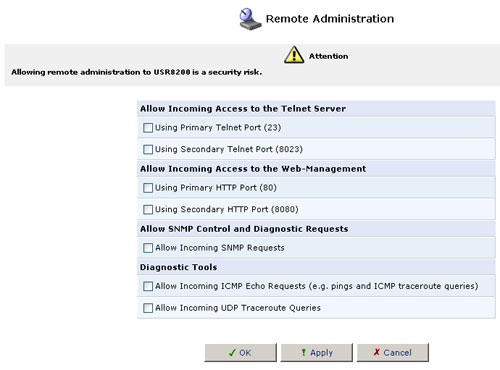

Remote Administration (Fernverwaltung)

Im standardmäßigen Zustand blockiert der USR8200 Firewall/VPN/NAS alle externen Benutzer und verhindert dadurch, dass diese eine Verbindung mit Ihrem Netzwerk herstellen oder mit diesem kommunizieren können. Dadurch ist das System vor Hackern geschützt, die möglicherweise versuchen könnten, in das Netzwerk einzudringen und es zu beschädigen. Es kann jedoch sinnvoll sein, bestimmte Dienste zu aktivieren, die entfernten Benutzern Administratorrechte im Netzwerk einräumen.

Konfigurieren von Fernverwaltungsdiensten

- Klicken Sie auf dem Bildschirm "Advanced" (Erweitert) der Verwaltungskonsole auf das Symbol "Remote Administration" (Fernverwaltung). Der Bildschirm "Remote Administration" (Fernverwaltung) wird angezeigt.

- Aktivieren Sie die Kontrollkästchen neben den Diensten, die Sie aktivieren möchten, und klicken Sie dann auf OK.

Filesystems (Dateisysteme)

Der USR8200 Firewall/VPN/NAS kann als Dateiserver für Speichergeräte fungieren, die über USB oder FireWire verbunden sind. Die LAN-Geräte Ihres Heimnetzwerks können so auf das Speichergerät als zugeordnetes Netzwerklaufwerk gemeinsam zugreifen. Webgestützte Verwaltung stellt Verwaltungs-Dienstprogramme wie fdisk zur Partitionierung des Laufwerks als physische oder logische Festplatte und Formatierungs-Dienstprogramme zur Formatierung der Partitionen bereit.

Der USR8200 Firewall/VPN/NAS unterstützt bis zu 30 Festplatten oder 100 separate Partitionen (je nachdem, welcher Wert zuerst erreicht wurde). Die Festplatten können über FireWire-Hubs, USB 1.1/2.0-Hubs oder eine Kombination aus beiden hintereinander in Reihe geschaltet werden.

Hinweis: Festplatten, die über einen USB 1.1-Hub verbunden sind, arbeiten nicht mit Höchstgeschwindigkeit. Die Leistungsgeschwindigkeit verringert sich mit der Anzahl der Festplatten, die über einen USB 1.1-Hub hinzugefügt werden.

Hinweis: Bei Speichergeräten, die sowohl mit USB 1.1/2.0- als auch mit FireWire-Verbindung ausgestattet sind, kann nur ein Anschluss des Speichergerätes gleichzeitig verwendet werden.

Ist eine Festplatte oder ein Speichergerät über USB1.1/2.0 oder FireWire mit dem USR8200 Firewall/VPN/NAS verbunden, wird dies in der Netzwerkstruktur registriert. Wenn Sie die Netzwerkstruktur als Liste anzeigen, werden Informationen zu jedem verbundenen Speichergerät aufgeführt.

Hinweis: Bevor Sie die Verbindung einer Festplatte lösen, sollten Sie diese über das webgestützte Verwaltungs-Dienstprogramm entladen.

Jede Festplatte kann mit einer erweiterten Partition bis zu 16 Partitionen haben, wovon maximal vier Partitionen Hauptpartitionen sind. Hauptpartitionen umfassen primäre und erweiterte Partitionen. Folgende unterschiedliche Konfigurationen Ihrer Partitionen sind auf Ihrer Festplatte möglich:

- Sie können entweder bis zu drei primäre Partition und eine erweiterte Partition oder vier primäre Partitionen einrichten. Wenn Sie vier primäre Partitionen als Hauptpartitionen eingerichtet haben, ist die Festplatte auf insgesamt vier Partitionen begrenzt.

- Wenn Sie hingegen drei primäre und eine erweiterte Partition eingerichtet haben, können Sie 12 weitere Partitionen über logische Partition der erweiterten Partition erstellen.

Der USR8200 Firewall/VPN/NAS unterstützt bei der Formatierung der Festplatte(n) die Dateisysteme Linux (ext2) und Windows (FAT32).

Im Lese-/Schreibformat unterstützt der USR8200 Firewall/VPN/NAS die Dateisysteme Linux (ext2), Windows (FAT12), Windows (FAT16) und Windows (FAT32).

Wenn Sie sich nicht sicher sind, ob die mit dem USR8200 Firewall/VPN/NAS verbundene Festplatte vorformatiert ist, sehen Sie in der Netzwerkstruktur nach. Ist die Festplatte vorformatiert, erscheint unter dem Festplattennamen \\usr8200\A, \\usr8200\B, \\usr8200\C usw.

Wenn die Festplatte, die Sie mit dem USR8200 Firewall/VPN/NAS verbinden, vorformatiert ist und Sie keine Partitionen erstellen oder ändern möchten, fahren Sie mit dem Abschnitt "Einrichten der Zugriffsrechte für Speichergeräte" weiter unten in diesem Kapitel fort.

Ist die Festplatte nicht vorformatiert oder Sie sind sich nicht sicher, fahren Sie mit dem Abschnitt "Verwalten von Partitionen" in diesem Kapitel fort.

Hinweis: Es wird empfohlen, die Festplatte mit EXT2 zu formatieren, wenn Sie beabsichtigen, große Dateien auf die Festplatte zu übertragen. Wenn Sie keine Dateien mit einer Größe von über 4 Gigabyte übertragen, wird empfohlen, die Festplatte mit FAT32 zu formatieren.

Verwalten von Partitionen

Die folgenden Schaltflächen sind die verschiedenen Symbole für Vorgänge auf den Bildschirmen zur Dateiverwaltung. Sie erscheinen in der Spalte Action (Vorgang) für jede Festplatte und Partition, die mit dem USR8200 Firewall/VPN/NAS verbunden ist. Es werden lediglich die Symbole für Vorgänge angezeigt, die auf einer Festplatte oder Partition ausgeführt werden können. Zum Beispiel wird das Symbol zum Löschen einer Partition nicht angezeigt, wenn die Festplatte nicht partitioniert ist.

![]()

Wenn Sie einen Vorgang auf einer Festplatte ausführen möchten, klicken Sie auf dem Bildschirm "Network Map" (Netzwerk-Struktur) oder "Network List" (Netzwerk-Liste) auf den Namen der Festplatte.

Es erscheint dann rechts daneben ein Symbol für jeden möglichen Vorgang für die jeweilige Festplatte.

Hinzufügen neuer Partitionen

Wenn Sie zum ersten Mal eine Partition erstellen, erscheint ein Assistent, der Sie bei der Partitionierung der Festplatte(n) unterstützt.

Hinweis: Wenn Sie eine neue Festplatte anschließen, wird empfohlen, dass Sie die Festplatte mit Hilfe des USR8200 Firewall/VPN/NAS neu formatieren.

Klicken Sie in der Spalte Action (Vorgang) auf das Symbol zum Hinzufügen einer neuen Partition (Add New partition) neben der zu partitionierenden Festplatte. Im nächsten Schritt müssen Sie auswählen, welche Art der Partition Sie erstellen möchten: eine primäre oder erweiterte Partition.

- Wählen Sie Primary Partition (Primäre Partition) und klicken Sie dann auf Next (Weiter).

- Unter der Option Partition Size (Größe der Partition) wird automatisch der maximale freie Speicherplatz als Größe der Partition eingegeben. Sie können diesen Wert bei Bedarf ändern. Klicken Sie auf Next (Weiter), wenn Sie die Größe der Partition festgelegt haben.

- Wählen Sie Format the partition (Partition formatieren) und klicken Sie dann auf Next (Weiter).

- Wählen Sie nun das am besten geeignete Dateisystem für die Partition Ihrer Festplatte.

Wird das Speichergerät an eine Linux-Station angeschlossen, wählen Sie Linux (EXT2) als Dateisystem für die Partition aus. Wird es hingegen mit Windows-PCs verbunden, müssen Sie Windows (FAT32) als Dateisystem auswählen.

Klicken Sie nach der Auswahl des Dateisystems für die Partition auf Next (Weiter).

- Nach der Auswahl aller Optionen für die Partition wird eine Zusammenfassung dieser Optionen angezeigt. Falls Sie hier einen Fehler entdecken oder eine Option ändern möchten, klicken Sie auf Back (Zurück), um die Optionen erneut einzugeben, oder klicken Sie auf Cancel (Abbrechen), um den Vorgang ohne Speicherung der Optionen zu beenden. Sind alle Angaben korrekt, klicken Sie auf Finish (Fertig stellen), um die Partition zu erstellen.

- Wählen Sie Extended Partition (Erweiterte Partition) und klicken Sie dann auf Next (Weiter).

- Unter der Option Partition Size (Größe der Partition) wird automatisch der maximale freie Speicherplatz als Größe der Partition eingegeben. Sie können diesen Wert bei Bedarf ändern.

Wenn Sie den gesamten verfügbaren Speicherplatz auf der Festplatte für die Erstellung einer erweiterten Partition verwenden möchten, ändern Sie die Größe nicht und klicken Sie auf Next (Weiter).

Wenn Sie zusätzlich eine primäre Partition erstellen möchten, passen Sie die Größe der erweiterten Partition entsprechend an und klicken Sie dann auf Next (Weiter).

- Nach der Auswahl aller Optionen für die Partition wird eine Zusammenfassung dieser Optionen angezeigt. Falls Sie hier einen Fehler entdecken oder eine Option ändern möchten, klicken Sie auf Back (Zurück), um die Optionen erneut einzugeben, oder klicken Sie auf Cancel (Abbrechen), um den Vorgang ohne Speicherung der Optionen zu beenden. Sind alle Angaben korrekt, klicken Sie auf Finish (Fertig stellen), um die Partition zu erstellen.

Nach der Erstellung einer erweiterten Partition werden Sie dazu aufgefordert, logische Partitionen zu erstellen.

- Klicken Sie in der Spalte Action (Vorgang) auf das Symbol zum Hinzufügen einer neuen Partition (Add New partition) neben der erweiterten Partition, für die Sie logische Partitionen erstellen möchten.

- Stellen Sie sicher, dass Logical Drive (Logisches Laufwerk) ausgewählt ist, und klicken Sie auf Next (Weiter).

- Unter der Option Partition Size (Größe der Partition) wird automatisch der maximale freie Speicherplatz als Größe der Partition eingegeben. Sie können diesen Wert bei Bedarf ändern. Klicken Sie auf Next (Weiter), wenn Sie die Größe der Partition festgelegt haben.

- Wählen Sie Format the partition (Partition formatieren) und klicken Sie dann auf Next (Weiter).

- Wählen Sie nun das am besten geeignete Dateisystem für Ihre logische Partition.

Wird das Speichergerät an eine Linux-Station angeschlossen, wählen Sie Linux (EXT2) als Dateisystem für die Partition aus. Wird es hingegen mit Windows-PCs verbunden, müssen Sie Windows (FAT32) als Dateisystem auswählen.

Klicken Sie nach der Auswahl des Dateisystems für die Partition auf Next (Weiter).

- Nach der Auswahl aller Optionen für die Partition wird eine Zusammenfassung dieser Optionen angezeigt. Falls Sie hier einen Fehler entdecken oder eine Option ändern möchten, klicken Sie auf Back (Zurück), um die Optionen erneut einzugeben, oder klicken Sie auf Cancel (Abbrechen), um den Vorgang ohne Speicherung der Optionen zu beenden. Sind alle Angaben korrekt, klicken Sie auf Finish (Fertig stellen), um die Partition zu erstellen.

Hinweis: Wenn Sie die erweiterte Partition nicht voll ausnutzen, weil Sie noch weitere logische Partitionen erstellen möchten, können Sie solche erzeugen, bis der Speicherplatz in der erweiterten Partition ganz ausgefüllt ist.

Überprüfen von Partitionen

Das Überprüfen einer Partition entspricht dem Ausführen der Befehle chkdsk oder Scandisk unter Windows bzw. fsck unter Linux. Beim Überprüfen einer Partition wird die Festplatte auf Fehler überprüft. Falls Fehler gefunden werden, versucht das Programm, diese zu beheben.

- Klicken Sie auf das Symbol "Edit" (Bearbeiten) der Partition, die Sie überprüfen möchten.

- Klicken Sie auf Check Partition (Partition überprüfen), um die Partition zu überprüfen.

- Ein Fenster zeigt Ihnen den Status der Überprüfung an.

- Wenn die Überprüfung beendet ist und Sie zum Bildschirm "Partition Properties" (Partitionseigenschaften) zurückgekehrt sind, klicken Sie auf Close (Schließen), um zum Bildschirm "File Server Disk Information" (Dateiserver-Festplatteninformationen) zurückzukehren.

Wenn die Festplatte außerhalb des USR8200 Firewall/VPN/NAS formatiert wurde oder wenn sie eine Kapazität von über 120 Gigabyte aufweist, wird möglicherweise bei der Überprüfung eine Fehlermeldung angezeigt. Der Grund hierfür liegt entweder in der Formatierungsmethode oder der Sektorgröße. Wenn eine Fehlermeldung angezeigt wird, müssen Sie die Festplatte direkt an einen PC oder Linux-Computer anschließen und von diesem Computer aus eine Überprüfung durchführen.

Formatieren einer Partition

Muss eine Partition nach der ursprünglichen Einrichtung formatiert werden, gehen Sie folgendermaßen vor:

Hinweis: Es wird empfohlen, die Festplatte mit EXT2 zu formatieren, wenn Sie beabsichtigen, große Dateien auf die Festplatte zu übertragen. Wenn Sie keine Dateien mit einer Größe von über 4 Gigabyte übertragen, wird empfohlen, die Festplatte mit FAT32 zu formatieren.

- Klicken Sie in der Spalte Action (Vorgang) auf das Symbol zum Formatieren einer Partition (Format a partition).

- Wählen Sie dann das am besten geeignete Partitionsformat.

Wenn das Speichergerät an einen Linux-Rechner angeschlossen wird oder wenn Sie große Dateien mit mehr als 4 Gigabyte übertragen, empfiehlt sich die Verwendung von Linux (EXT2) als Format der Partition. Wenn das Speichergerät an Windows-PCs angeschlossen wird oder wenn Sie keine Dateien mit einer Größe von mehr als 4 Gigabyte übertragen, empfiehlt sich die Verwendung von Windows (FAT32) als Format der Partition.

Klicken Sie nach der Auswahl des Dateisystems für die Partition auf Next (Weiter).

- Es erscheint die folgende Warnung, da die Partition bereits vom Dateiserver verwendet wird und sich eventuell Dateien darauf befinden. Wenn Sie sicher sind, dass Sie die Partition formatieren möchten, klicken Sie auf OK.

Löschen einer Partition

Um eine Partition zu löschen, klicken Sie in der Spalte Action (Vorgang) auf das Symbol zum Löschen einer Partition (Delete a partition).

Wenn Sie sicher sind, dass Sie die Partition löschen möchten, klicken Sie auf OK.

Entladen einer Festplatte

USB- und FireWire-Verbindungen sind zwar Plug & Play-Verbindungen, dennoch muss jedes Speichergerät, dessen Verbindung mit dem USR8200 Firewall/VPN/NAS Sie lösen möchten, ordnungsgemäß entladen sein. Beim USR8200 Firewall/VPN/NAS geschieht dies über die Schnittstelle File Server Disk Information (Dateiserver-Festplatteninformationen) der webgestützten Verwaltung.

- Wählen Sie die zu entladende Festplatte auf dem Bildschirm "Network List View" (Netzwerk-Listenansicht) aus.

- Klicken Sie auf dem Bildschirm "File Server Disk Information" (Dateiserver-Festplatteninformationen) auf Unmount (Entladen).