Sommario:

Panoramica dell'utilità di gestione basata su Web

Utilizzo della connessione guidata

Avanzate >

Guida utente di USR8200 Firewall/VPN/NAS

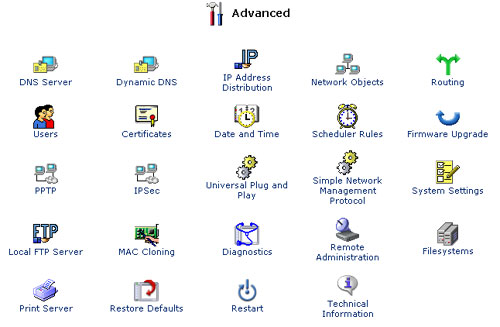

Avanzate

Questa sezione della console di gestione è concepita principalmente per utenti esperti. Alcune modifiche alle impostazioni in questa sezione potrebbero compromettere il funzionamento di USR8200 Firewall/VPN/NAS e della rete domestica. Procedere con attenzione.

Server DNS (Domain Name System)

Il DNS fornisce un servizio che traduce i nomi di dominio in indirizzi IP e viceversa. Il server DNS del gateway è di tipo ad apprendimento automatico: quando un nuovo computer è connesso alla rete, il server DNS ne apprende il nome e lo aggiunge automaticamente alla tabella DNS. Altri utenti della rete possono comunicare immediatamente con tale computer utilizzandone il nome o l'indirizzo IP. Inoltre il DNS del gateway:

- Condivide con il server DHCP un database comune di nomi di dominio e indirizzi IP.

- Supporta simultaneamente varie sottoreti nella rete LAN.

- Accoda automaticamente un nome di dominio a nomi non qualificati.

- Consente di aggiungere al database nuovi nomi di dominio.

- Consente a un computer di disporre di vari nomi host.

- Consente a un nome host di disporre di vari indirizzi IP (necessario se un host è dotato di varie schede di rete).

- Il server DNS non richiede alcuna configurazione. Tuttavia, può essere opportuno visualizzare l'elenco dei computer noti al DNS, modificare il nome host o l'indirizzo IP di un computer elencato o aggiungere manualmente all'elenco un nuovo computer.

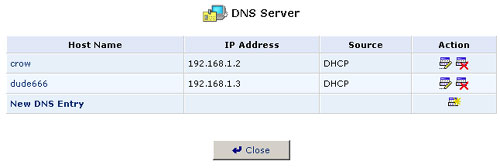

Visualizzare o modificare la tabella DNS

Per visualizzare l'elenco dei computer memorizzati nella tabella DNS, fare clic sull'icona DNS Server (Server DNS) nella console di gestione. In questo modo viene visualizzata la tabella DNS.

Per aggiungere una nuova voce all'elenco:

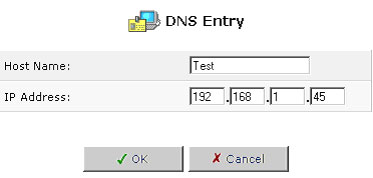

- Fare clic su New DNS Entry (Nuova voce DNS). Viene visualizzata la schermata DNS Entry (Voce DNS).

- Immettere il nome host e l'indirizzo IP del computer.

- Fare clic su OK per salvare le modifiche.

Per modificare il nome host o l'indirizzo IP di una voce:

- Fare clic sul pulsante Edit (Modifica) visualizzato nella colonna Action (Azione). Viene visualizzata la schermata DNS Entry (Voce DNS). Se l'host è stato aggiunto manualmente alla tabella DNS, è possibile modificarne il nome host e/o l'indirizzo IP; in caso contrario può essere modificato solo il nome host.

- Fare clic su OK per salvare le modifiche.

Per rimuovere un host dalla tabella DNS, fare clic sul pulsante Remove (Rimuovi) visualizzato nella colonna Action (Azione). La voce viene rimossa dalla tabella.

DNS dinamico

Il servizio Dynamic DNS (DNS dinamico) consente di assegnare un indirizzo IP dinamico come alias a un nome host statico, in modo da rendere il computer più facilmente accessibile da varie posizioni su Internet. Normalmente, quando ci si connette a Internet, il provider di servizi assegna un indirizzo IP inutilizzato selezionandolo da un pool di indirizzi IP; tale indirizzo viene usato solo finché è attiva la connessione specifica. L'assegnazione dinamica di indirizzi espande il pool utilizzabile di indirizzi IP, pur mantenendo un nome di dominio costante. Ogni volta che cambia l'indirizzo IP fornito dall'ISP, il database DNS viene aggiornato automaticamente per aggiornare tale modifica. In questo modo, benché l'indirizzo IP di un nome di dominio possa cambiare spesso, il nome di dominio rimane sempre accessibile.

Per poter utilizzare la funzione Dynamic DNS è necessario aprire un account DDNS gratuito presso http://www.DynDNS.org/account/create.html. Per richiedere un account occorre specificare un nome utente e una password. Tenere pronti tali dati al momento di personalizzare il supporto DDNS. Per ulteriori informazioni su Dynamic DNS, visitare l'indirizzo http://www.DynDNS.org

Utilizzo di Dynamic DNS

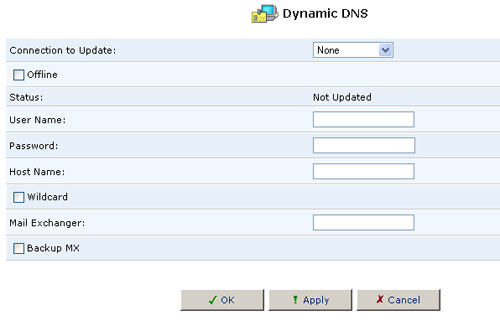

- Fare clic sull'icona Dynamic DNS nella schermata Advanced (Avanzate) della console di gestione. Viene visualizzata la tabella Dynamic DNS.

- Specificare i parametri operativi per tale funzione.

- User Name (Nome utente) - Immettere il proprio nome utente DynDNS.

- Password - Immettere la propria password DynDNS.

- Host Name (Nome host) - Immettere il nome di un dominio secondario e selezionare un suffisso dalla casella combinata del dominio per definire il proprio nome host.

- Mail Exchanger (Server di scambio posta) - Immettere l'indirizzo del proprio server di scambio posta per inoltrare al server di posta utilizzato tutti i messaggi e-mail ricevuti al proprio indirizzo DynDNS.

- Selezionare la casella di controllo Dynamic Update (Aggiornamento dinamico) per attivare il servizio Dynamic DNS.

Distribuzione indirizzi IP

Il server DHCP del gateway consente di aggiungere facilmente alla rete domestica computer configurati come client DHCP. Offre un meccanismo per assegnare indirizzi IP a tali host e comunicare loro i parametri di configurazione della rete.

Un client (host) invia un messaggio di distribuzione nella LAN richiedendo un indirizzo IP. Quindi il server DHCP controlla l'elenco di indirizzi disponibili e concede in leasing all'host un indirizzo IP locale per un periodo specifico; allo stesso tempo, indica tale indirizzo IP come "taken" (occupato). Il leasing inoltre contiene ulteriori informazioni sui servizi della rete, la maschera di rete del gateway, il percorso e gli indirizzi dei server DNS. A questo punto l'host è configurato con un indirizzo IP per l'intera durata del leasing.

Trascorso questo periodo, l'host può scegliere se rinnovare il leasing o lasciarlo scadere. Se sceglie di rinnovare il leasing, riceve informazioni attuali sui servizi della rete, come quando ha stabilito il leasing originale, per poter aggiornare le configurazioni di rete in modo che riflettano qualsiasi cambiamento implementato dal momento in cui è stata effettuata la prima connessione. Se l'host desidera interrompere un leasing prima della scadenza, può inviare un messaggio a tale scopo al server DHCP, che quindi renderà l'indirizzo IP nuovamente disponibile per gli altri host.

Il server DHCP del gateway:

- Visualizza l'elenco di tutte le periferiche host DHCP connesse a USR8200 Firewall/VPN/NAS

- Definisce l'intervallo degli indirizzi IP assegnabili nella LAN

- Specifica la durata dell'assegnazione degli indirizzi IP dinamici

- Fornisce le configurazioni di cui sopra per ogni periferica LAN e può essere attivato/disattivato separatamente per ciascuna periferica LAN

- Può assegnare un indirizzo IP statico (leasing statico) a un computer nella LAN, in modo che riceva sempre lo stesso indirizzo IP ogni volta che si connette alla rete, anche se tale indirizzo rientra nell'intervallo di quelli che il server DHCP può attribuire ad altri computer

- Fornisce al server DNS il nome host e l'indirizzo IP di ogni computer connesso alla LAN

DHCP Server Summary

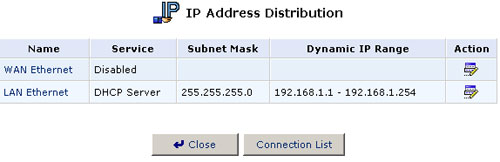

Per visualizzare un riepilogo dei servizi attualmente forniti dal server DHCP, fare clic sull'icona DHCP nella schermata Advanced (Avanzate) della console di gestione. Viene visualizzata la schermata DHCP Server Summary (Riepilogo server DHCP). Selezionare la casella di controllo Clear the Name (Cancella il nome) per attivare/disattivare il server DHCP per una periferica.

Nota: se una periferica è elencata come "Disabled" (Disattivata) nella colonna Status (Stato), i servizi DHCP non vengono forniti agli host connessi alla rete tramite tale periferica. Ciò significa che il gateway non assegnerà indirizzi IP a questi computer, il che è utile se si desidera operare solo con indirizzi IP statici.

Modifica delle impostazioni del server DHCP

Per modificare le impostazioni del server DHCP per una periferica:

- Fare clic sul pulsante Edit (Modifica) visualizzato nella colonna Action (Azione). Vengono visualizzate le impostazioni DHCP per la periferica.

- Scegliere se attivare o disattivare il server DHCP per la periferica. Ciò è possibile anche attraverso la schermata DHCP Server Summary.

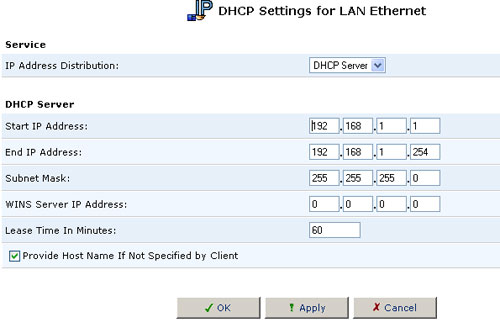

- Completare i campi seguenti e fare clic su OK.

- IP Address Range (Start and End) (Intervallo indirizzi IP, inizio e fine): determina il numero di host che si possono connettere alla rete in questa subnet. "Start" (Inizio) specifica il primo indirizzo IP assegnabile nella subnet ed "End" (Fine) l'ultimo indirizzo IP nell'intervallo.

- Subnet Mask: una maschera utilizzata per stabilire la subnet alla quale appartiene un indirizzo IP. Un esempio di valore di una subnet mask è 255.255.0.0.

- Lease Time (Periodo di leasing): il server DHCP assegna a ogni periferica un indirizzo IP per un periodo limitato ("Lease Time") quando si connette alla rete. Al termine del leasing, il server stabilisce se il computer si è disconnesso dalla rete. In caso affermativo, il server può riassegnare l'indirizzo IP a un computer che si è appena connesso. Questa funzione garantisce che gli indirizzi IP non utilizzati siano disponibili per gli altri computer nella rete.

- Provide host name if not specified by client (Fornisci il nome host se non specificato dal client): se il client DHCP non presenta alcun nome host, il gateway vi assegna un nome predefinito.

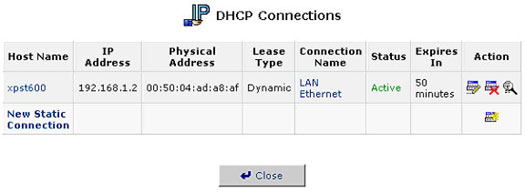

Connessioni DHCP

Per visualizzare l'elenco dei computer attualmente riconosciuti dal server DHCP, fare clic sul pulsante Connection List (Elenco connessioni) visualizzato nella parte inferiore della schermata DHCP Server Summary (Riepilogo server DHCP). Viene visualizzata la schermata DHCP Connections (Connessioni DHCP).

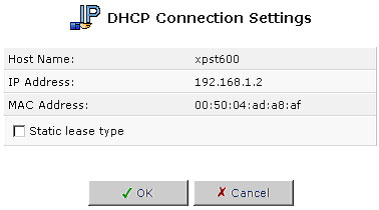

Per modificare le proprietà di una connessione statica:

Fare clic sul pulsante Edit (Modifica) visualizzato nella colonna Action (Azione). Viene visualizzata la schermata DHCP Connection Settings (Impostazioni connessione DHCP).

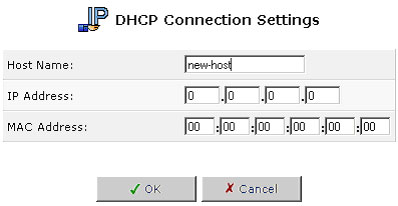

Per definire una nuova connessione con un indirizzo IP fisso:

- Fare clic sul pulsante New Static Connection (Nuova connessione statica) visualizzato nella parte superiore della schermata DHCP Connections. Viene visualizzata la schermata DHCP Connection Settings (Impostazioni connessione DHCP).

- Immettere un nome host per questa connessione.

- Immettere l'indirizzo IP fisso che si desidera assegnare al computer.

- Immettere l'indirizzo MAC della scheda di rete del computer.

- Fare clic su OK per salvare le modifiche. Per rimuovere un host dalla tabella, fare clic sul pulsante Delete (Elimina) visualizzato nella colonna Action (Azione).

Nota: l'indirizzo IP fisso di una periferica viene assegnato all'indirizzo MAC (NIC) della scheda di rete installata nel computer LAN. Se si sostituisce la scheda di rete, è necessario aggiornare la voce della periferica nell'elenco DHCP Connections con l'indirizzo MAC della nuova scheda.

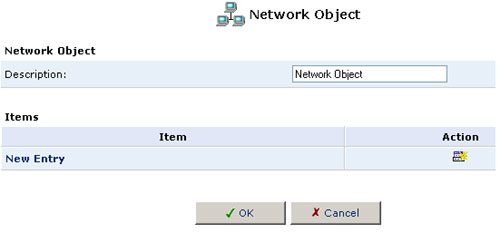

Oggetti di rete

Network Objects (Oggetti di rete) è un metodo che consente di definire in modo astratto un insieme di host LAN. Definire un gruppo di questo tipo può facilitare la configurazione delle regole del sistema. Ad esempio, gli oggetti di rete possono essere utilizzati per configurare impostazioni del filtraggio di sicurezza come quelle relative al filtraggio degli indirizzi IP, dei nomi host o degli indirizzi MAC.

Gli oggetti di rete consentono di applicare regole di sicurezza basate su nomi host anziché su indirizzi IP. Ciò può essere utile poiché gli indirizzi IP cambiano di volta in volta. Inoltre è possibile definire oggetti di rete in base a indirizzi MAC, rendendo l'applicazione delle regole ancora più dettagliata.

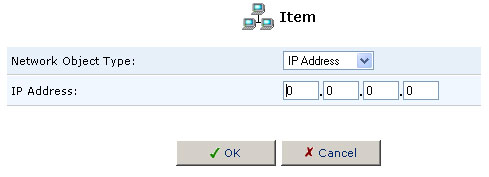

Per definire un oggetto di rete:

1. Fare clic sull'icona Network Objects per visualizzare la schermata corrispondente.

2. Fare clic su New Entry (Nuova voce) per visualizzare la schermata Network Objects.

3. Specificare un nome per l'oggetto di rete nel campo Description (Descrizione).

4. Fare clic su New Entry (Nuova voce) per visualizzare la schermata Item (Elemento).

5. Selezionare il tipo di oggetto di rete dal menu a discesa Network Object Type (Tipo di oggetto di rete):

- IP Address (Indirizzo IP)

- MAC Address (Indirizzo MAC)

- Host Name (Nome host)

6. Immettere la descrizione appropriata per il tipo di oggetto di rete e fare clic su OK.

7. Fare clic su OK nella schermata Network Objects, quindi su Close (Chiudi).

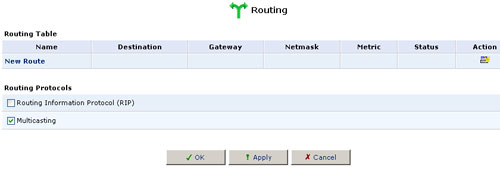

Routing

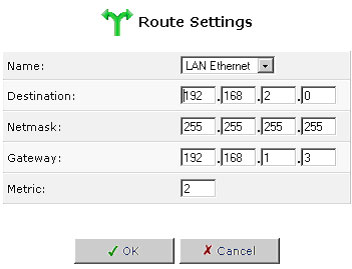

Gestione regole della tabella Routing

È possibile accedere alle regole della tabella Routing facendo clic sull'icona Routing nella schermata Advanced (Avanzate). Viene visualizzata la schermata Routing.

La tabella Routing consente di aggiungere, modificare ed eliminare regole di routing. Quando si aggiunge una regola di routing, occorre specificare:

- Device (Periferica): selezionare la periferica di rete.

- Destination (Destinazione): immettere l'host di destinazione, l'indirizzo della rete, l'indirizzo della subnet o il percorso predefinito. La destinazione di un percorso predefinito è 0.0.0.0.

- Netmask (Maschera di rete): la maschera di rete viene utilizzata unitamente alla destinazione per stabilire quando si ricorre a un percorso.

- Gateway: immettere l'indirizzo IP del gateway.

- Metric (Misurazione): la misurazione della preferenza accordata a un percorso. Normalmente la misurazione più bassa corrisponde al percorso preferito. Se esistono più percorsi per una specifica rete di destinazione, viene utilizzato il percorso con la misurazione più bassa.

Multicasting

USR8200 Firewall/VPN/NAS fornisce supporto per il multicasting IGMP, che consente l'aggiornamento degli host connessi a una rete ogni volta che viene implementata una modifica importante in tale ambiente. "Multicast" si riferisce a un tipo di messaggio inviato simultaneamente a un gruppo predefinito di destinatari. Quando ci si unisce a un gruppo multicast, si ricevono tutti i messaggi indirizzati a tale gruppo, proprio come nelle liste di distribuzione, dove i messaggi e-mail vengono inviati a tutti i membri.

Il multicasting IGMP attiva funzionalità UPnP sulle reti wireless e inoltre può essere utile se si stabilisce la connessione a Internet tramite router. Quando un'applicazione eseguita su un computer nella rete domestica invia una richiesta di partecipazione a un gruppo multicast, USR8200 Firewall/VPN/NAS intercetta ed elabora tale richiesta. Se USR8200 Firewall/VPN/NAS è impostato su Minimum Security (Sicurezza minima) non sono necessarie altre operazioni. Tuttavia, se USR8200 Firewall/VPN/NAS è impostato su Typical Security (Sicurezza normale) o Maximum Security (Sicurezza massima), occorre aggiungere l'indirizzo IP del gruppo alla schermata Multicast Groups (Gruppi multicast) di USR8200 Firewall/VPN/NAS. In questo modo i messaggi in arrivo indirizzati al gruppo possono attraversare il firewall e raggiungere il computer appropriato nella LAN.

- Fare clic sull'icona Routing nella schermata Advanced (Avanzate).

- Selezionare la casella di controllo Multicast Groups Management (Gestione gruppi multicast).

- Fare clic su OK.

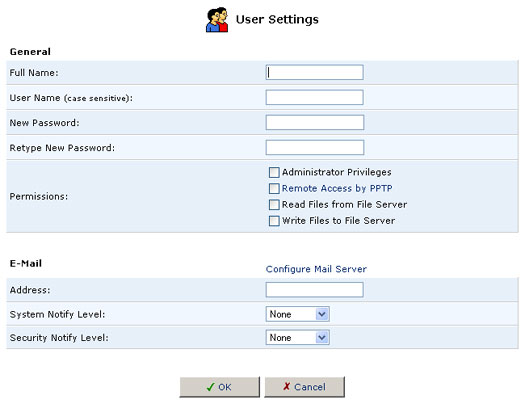

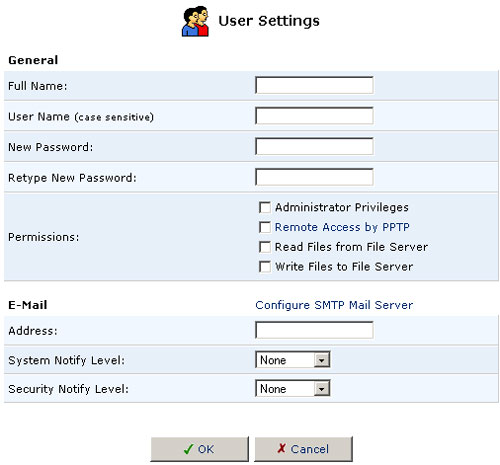

Utenti

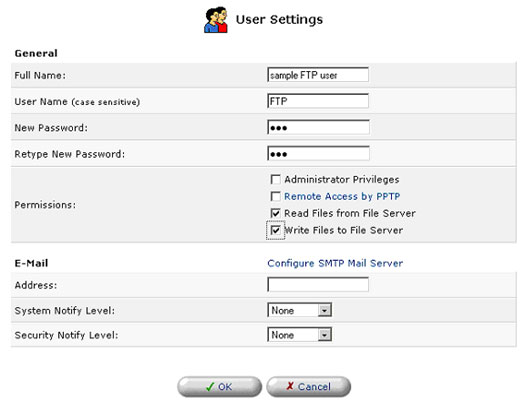

Impostazioni utente

Questa sezione consente di aggiungere nuovi utenti che potranno avvalersi delle funzioni PPTP, file server e server FTP.

Per creare un account, fare clic su New User (Nuovo utente).

- Full Name (Nome completo): il nome completo dell'utente.

- User Name (Nome utente): il nome mediante il quale l'utente avrà accesso alla rete domestica.

- New Password (Nuova password): digitare una nuova password per l'utente. Per non modificare la password dell'utente, lasciare vuoto il campo.

- Retype New Password (Ridigita nuova password): se è stata assegnata una nuova password, digitarla di nuovo per conferma.

- Permissions (Autorizzazioni): selezionare i privilegi dell'utente nella rete domestica.

- Administrative Privileges (Privilegi amministrativi): questa opzione consente agli utenti di accedere con privilegi amministrativi e modificare le impostazioni tramite l'utilità di gestione basata su Web e Telnet.

- Remote Access by PPTP (Accesso remoto tramite PPTP): questa opzione permette agli utenti di utilizzare una connessione remota per accedere alla rete interna.

- Read Files from the File Server (Leggi file dal file server): questa opzione permette agli utenti di leggere file dal file server o dal server FTP.

- Write Files from the File Server (Scrivi file dal file server): questa opzione permette agli utenti di scrivere file dal file server o dal server FTP.

- E-Mail Address (Indirizzo e-mail): digitare l'indirizzo e-mail dell'utente.

- Choose the System Notify Level (Scegli il livello di notifica del sistema): None (Nessuno), Error (Errore), Warning (Avviso) o Information (Informazioni).

- Choose the Security Notify Level (Scegli il livello di notifica di sicurezza): None (Nessuno), Error (Errore), Warning (Avviso) o Information (Informazioni).

I livelli di notifica consentono di inviare agli utenti, tramite posta elettronica, i file del registro di sistema e del registro di protezione. Il tipo di informazioni che si riceverà dipende dal livello scelto per entrambi.

Infine, fare clic su OK per memorizzare il nuovo utente in USR8200 Firewall/VPN/NAS. Nota: i nomi utente e le password rilevano la distinzione tra maiuscole e minuscole

Nota: nel caso degli utenti di Windows 95/98 che accedono al file server e al server FTP, il nome utente e la password devono essere espressi solo con lettere minuscole, non MAIUSCOLE.

Certificati

Quando si ricorre alla crittografia a chiave pubblica, fare attenzione e assicurarsi di utilizzare la chiave pubblica dell'utente appropriato. Gli attacchi "Man-in-the-middle" rappresentano un pericolo potenziale, se una terza parte con cattive intenzioni pubblica una chiave falsa con il nome e l'ID utente di un destinatario. In tal caso, i dati trasferiti, intercettati dal proprietario della chiave contraffatta, potrebbero cadere nelle mani sbagliate.

I certificati digitali consentono di stabilire se una chiave pubblica appartiene effettivamente al presunto proprietario. Si tratta di una credenziale in formato digitale. Contiene informazioni che identificano il proprietario e una dichiarazione da una fonte autorizzata che ne conferma l'identità.

I certificati digitali permettono di contrastare i tentativi, da parte di malintenzionati, di utilizzare chiavi pubbliche non autorizzate. Un certificato digitale comprende quanto segue:

- Una chiave pubblica: informazioni sul certificato. L'identità dell'utente, ad esempio il nome, l'ID utente, ecc.

- Firme digitali: un'attestazione del fatto che le informazioni incluse nel certificato sono state convalidate da un'autorità di certificazione (CA, Certificate Authority). Poiché riunisce queste informazioni, un certificato è una chiave pubblica alla quale sono allegati moduli di identificazione, unitamente a un timbro di approvazione rilasciato da una parte attendibile.

Certificato X.509

USR8200 Firewall/VPN/NAS supporta i certificati X.509 conformi allo standard internazionale ITU-T X.509. Un certificato X.509 è una raccolta di un insieme standard di campi contenenti informazioni su un utente o una periferica e la chiave pubblica 8.10 corrispondente. Lo standard X.509 definisce quali informazioni inserire nel certificato e descrive come codificarle (il formato dei dati). Tutti i certificati X.509 presentano i dati seguenti:

La chiave pubblica del titolare del certificato - La chiave vera e propria, oltre a un identificativo dell'algoritmo che specifica il sistema di crittografia al quale appartiene la chiave e tutti i parametri associati.

Il numero di serie del certificato - L'entità (applicazione o persona) che ha creato il certificato è tenuta ad assegnarvi un numero di serie univoco per distinguerlo dagli altri certificati che emette. Queste informazioni vengono utilizzate in molti modi diversi; ad esempio quando si revoca un certificato, il suo numero di serie viene inserito nel Certificate Revocation List (CRL, Elenco dei certificati revocati).

L'identificativo univoco del titolare del certificato - Si tratta di un nome univoco in Internet, noto anche come DN (Distinguished Name, Nome distinto). Un DN comprende varie sottosezioni e presenta un aspetto simile al seguente: CN=John Smith, EMAIL=johndoe@usr.com, OU=R&D, O=USRobotics, C=US (rispettivamente: CN, Common Name, Nome comune; OU, Organizational Unit, Unità organizzativa; O, Organization, Organizzazione e C, Country, Paese; il tutto riferito al soggetto in questione).

Il periodo di validità del certificato, ovvero la data/ora iniziale e la data/ora di scadenza - Indica l'emissione e la scadenza del certificato.

Il nome univoco dell'entità emittente - Il nome univoco di chi ha firmato il certificato. Normalmente si tratta di un'autorità di certificazione. L'utilizzo del certificato presuppone l'attendibilità di chi lo ha firmato.

Nota: talvolta, come nel caso dei certificati CA di base o di livello superiore, è la stessa entità emittente a firmare il proprio certificato.

La firma digitale dell'entità emittente - La firma che utilizza la chiave privata dell'entità che ha emesso il certificato.

L'identificativo dell'algoritmo della firma - Identifica l'algoritmo utilizzato dall'autorità di certificazione per firmare il certificato.

Come ottenere un certificato X509

Per ottenere un certificato X509 è necessario richiederne l'emissione a un'autorità di certificazione. Occorre fornire la propria chiave pubblica, a dimostrazione del fatto che si possiede la chiave privata corrispondente, e alcune informazioni specifiche su se stessi. Quindi si firmano digitalmente le informazioni e si invia l'intero pacchetto - la richiesta di certificato - all'autorità di certificazione. A questo punto, l'autorità di certificazione verifica accuratamente la correttezza delle informazioni ricevute e, in tal caso, genera e invia al richiedente il certificato.

In un certo senso, un certificato X509 è simile a un certificato standard in formato cartaceo, con una chiave pubblica allegata. Presenta il nome del titolare e alcune informazioni in merito, nonché la firma dell'entità che lo ha emesso.

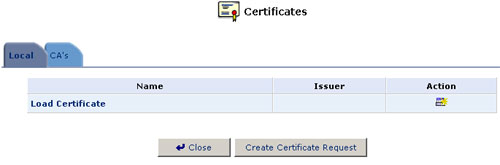

- Fare clic sull'icona Certificates (Certificati) nella schermata Advanced (Avanzate) della console di gestione. Viene visualizzata la schermata Certificates.

- Fare clic sul pulsante Local Certificates (Certificati locali) di USR8200 Firewall/VPN/NAS.

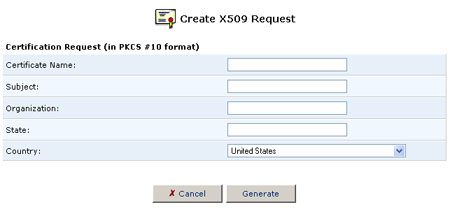

- Fare clic su Create Certificate Request (Crea richiesta di certificato). Viene visualizzata la schermata Create X509 Request (Crea richiesta di X509).

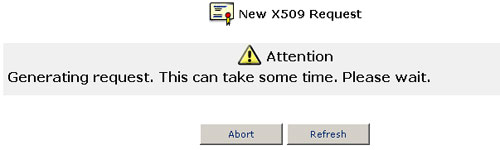

- Immettere i parametri seguenti per la richiesta di certificazione e fare clic sul pulsante Generate (Genera). Una schermata comunica che la richiesta di certificazione è stata generata.

- Certificate Name (Nome certificato)

- Subject (Oggetto)

- Organization (Organizzazione)

- State (Stato)

- Country (Paese)

- Dopo breve tempo, la schermata viene aggiornata e visualizza la richiesta di certificazione.

- Memorizzare in un file il contenuto, senza modificarlo, e inviarlo a un'autorità di certificazione per la firma.

- Fare clic su Chiudi. Viene visualizzata la schermata principale di gestione certificati, che elenca il certificato come "Not-signed" (Non firmato).

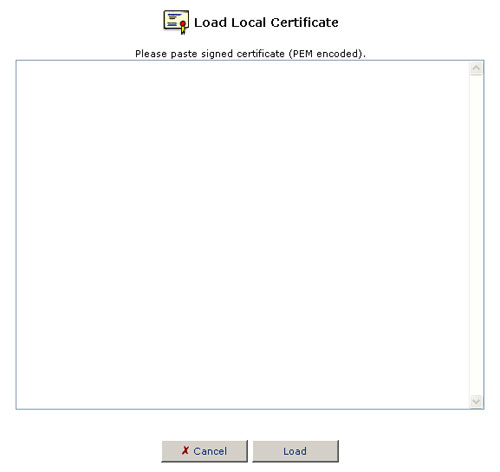

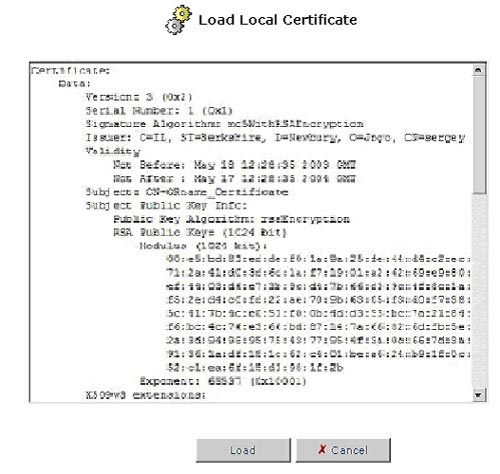

- Una volta ricevuta la risposta dell'autorità di certificazione sotto forma di richiesta firmata, fare clic su Load Certificate (Carica certificato). Viene visualizzata la schermata Load Local Certificate (Carica certificato locale).

- Incollare la richiesta firmata nello spazio disponibile.

- Fare clic sul pulsante Load (Carica) per registrare il certificato firmato. Se la registrazione è stata eseguita correttamente, viene visualizzata la schermata di gestione certificati, che mostra il nome del certificato e l'entità emittente.

Registrazione di un certificato di un'autorità di certificazione

- Fare clic sull'icona Certificates (Certificati) nella schermata Advanced (Avanzate) della console di gestione. Viene visualizzata la schermata Certificates.

- Fare clic sul pulsante CA's Certificates (Certificati dell'autorità di certificazione).

- Fare clic sul pulsante Load Certificate. Viene visualizzata la schermata Load CA's Certificate (Carica certificato dell'autorità di certificazione).

- Incollare il certificato dell'autorità di certificazione.

- Fare clic sul pulsante Load (Carica).

Data e ora

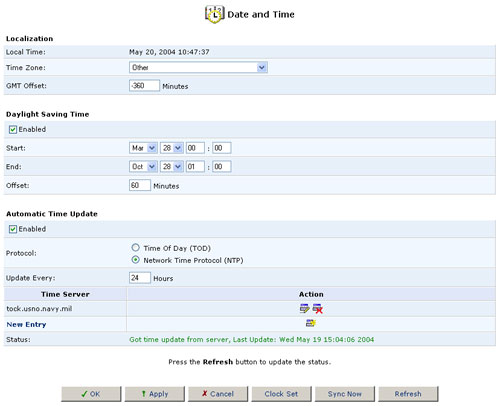

Fare clic sull'icona Date and Time (Data e ora) nella schermata Advanced (Avanzate) dell'utilità di gestione basata su Web per impostare le informazioni relative alla data e ora locali di USR8200 Firewall/VPN/NAS.

Selezionare il fuso orario locale nel menu a discesa.

Daylight Saving Time (Ora legale)

In base al fuso orario selezionato, l'opzione Daylight Saving Time (Ora legale) può essere disponibile o meno. USR8200 Firewall/VPN/NAS è in grado di regolare automaticamente l'ora locale che memorizza internamente, all'inizio e alla fine del periodo dell'ora legale.

A questo scopo, selezionare Enabled (Attivata), quindi immettere nei campi seguenti la data iniziale e quella finale dell'ora legale nella propria località.

L'illustrazione seguente mostra tali date per gli anni 2003 - 2005.

|

Stati Uniti

|

||

|

Anno

|

Inizio ora legale, 00:00

|

Fine ora legale, 00:00

|

|

2003

|

6 aprile

|

26 ottobre

|

|

2004

|

4 aprile

|

31 ottobre

|

|

2005

|

3 aprile

|

30 ottobre

|

|

Europa

|

||

|

Anno

|

Inizio ora legale, 00:00

|

Fine ora legale, 00:00

|

|

2003

|

30 marzo

|

26 ottobre

|

|

2004

|

28 marzo

|

31 ottobre

|

|

2005

|

27 marzo

|

30 ottobre

|

Per una descrizione dettagliata sull'ora legale e la sua storia, unitamente a un programma di calcolo, visitare l'indirizzo http://webexhibits.org/daylightsaving/index.html

Per ulteriori informazioni su questa e altre funzioni, consultare la pagina dell'assistenza Web di USR8200 Firewall/VPN/NAS.

Aggiornamento automatico dell'orario: (Aggiornamento automatico dell'orario)

USR8200 Firewall/VPN/NAS è in grado di mantenere l'orario costantemente sincronizzato con gli standard orari universali, tramite la connessione ai server di riferimento orario in tutto il mondo.

A questo scopo, selezionare Enabled (Attivato), quindi immettere nei campi seguenti l'indirizzo del server, il protocollo utilizzato dal server e la frequenza desiderata per l'aggiornamento dell'orario.

Di seguito sono riportati alcuni server NTP in tutto il mondo.Stati Uniti:

US IL ntp0.mcs.anl.gov (140.221.8.88)

US NY nist1-ny.glassey.com (208.184.49.9)

US CA clepsydra.dec.com (204.123.2.5Europa:

FR canon.inria.fr (192.93.2.20)

DE ntp0.fau.de (131.188.3.220)Per un elenco completo dei server pubblici, visitare il sito Web: http://www.eecis.udel.edu/~mills/ntp/servers.html

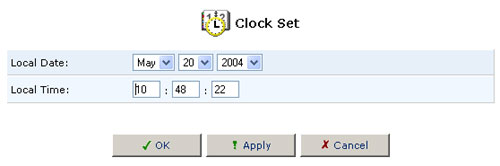

È sufficiente fare clic su Clock Set (Imposta orologio) per assegnare le impostazioni relative a Local Date (Data locale) e Local Time (Ora locale).

Dopo aver impostato la data e l'ora, fare clic su OK.

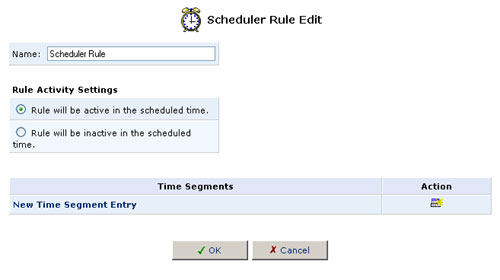

Regole dell'utilità di pianificazione

Le regole dell'utilità di pianificazione consentono di limitare l'applicazione delle regole del firewall a periodi specifici, indicati in giorni e ore.

Per definire una regola:

1. Fare clic sull'icona Scheduler Rules (Regole dell'utilità di pianificazione) per visualizzare la schermata corrispondente.

2. Fare clic su New Scheduler Entry (Nuova voce dell'utilità di pianificazione) per visualizzare la schermata Scheduler Rule Edit (Modifica regole dell'utilità di pianificazione).

3. Specificare un nome per la regola nel campo Name (Nome).

4. Selezionare l'appropriata casella di controllo Rule Activity Settings (Impostazione attività regole) per specificare se la regola sarà attiva o meno durante il periodo impostato.

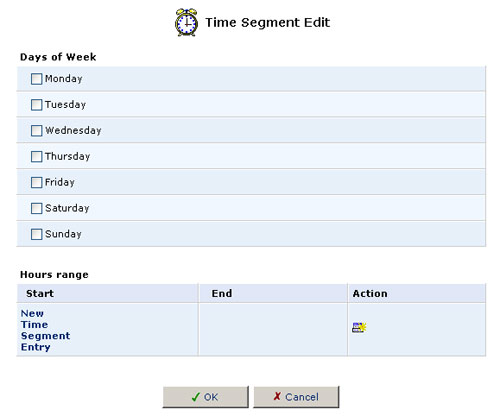

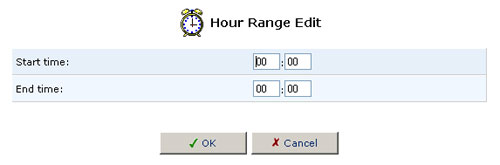

5. Fare clic su New Time Segment Entry (Nuova voce segmento temporale) per definire il segmento temporale al quale applicare la regola. Viene visualizzata la schermata Time Segment Edit (Modifica segmento temporale).

- Selezionare i giorni attivi e/o inattivi della settimana.

- Fare clic su New Time Segment Entry per definire un intervallo orario attivo/inattivo, quindi scegliere OK.

- Fare clic su OK.

6. Fare clic su OK, quindi di nuovo su OK per tornare alla schermata Advanced (Avanzate).

Aggiornamento del firmware

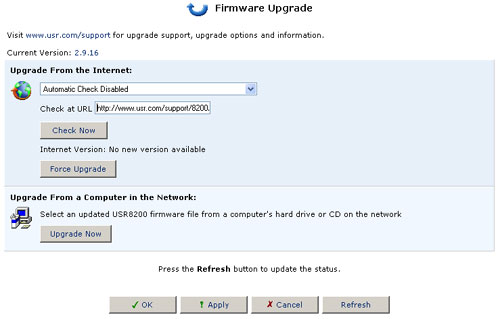

È possibile aggiornare il software del sistema in due modi:

- Upgrade from the Internet (Aggiornamento da Internet): per recuperare automaticamente un file aggiornato del software del sistema.

- Upgrade from a computer in the Network (Aggiornamento da un computer locale): per utilizzare un file aggiornato del software del sistema, su un disco rigido locale. Di seguito vengono riportate le istruzioni per ciascuno di questi metodi.

Aggiornamento da Internet

Per sapere se è disponibile un aggiornamento, fare clic sul pulsante Firmware Upgrade (Aggiornamento firmware) nella schermata Advanced. Quindi fare clic su Check Now (Controlla ora). Dopo qualche secondo può essere necessario fare clic su Refresh (Aggiorna). Si viene informati in merito alla disponibilità di un aggiornamento. In tal caso, fare clic su Force Upgrade (Forza aggiornamento) se si desidera eseguire l'aggiornamento al codice più recente per USR8200 Firewall/VPN/NAS.

Se è disponibile un aggiornamento:

- Per effettuarlo, fare clic sul pulsante Yes (Sì).

- Per attendere ed eseguire l'aggiornamento in seguito, è possibile:

A) Fare clic sul pulsante No. Il sistema continua a verificare giornalmente la disponibilità di un aggiornamento software, come da pianificazione, e avverte l'utente quando torna ad accedere alla console di gestione.

Nota: per comunicare con il server di aggiornamento remoto, è necessario che il gateway sia connesso a Internet. I sistemi che memorizzano il tempo internamente tentano di connettersi e verificare la disponibilità di aggiornamenti una volta alla settimana. Il percorso di aggiornamento predefinito è: http://www.usr.com/support/8200/8200-files/usr8200.rmt

B) Spostarsi in un'altra schermata facendo clic su un'icona nella barra laterale sinistra. Tornare alla schermata Upgrade (Aggiorna) in un momento successivo facendo clic sull'icona Firmware Upgrade nella schermata Advanced.

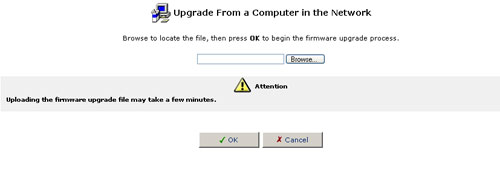

Aggiornamento da un computer locale

Per eseguire l'aggiornamento di USR8200 Firewall/VPN/NAS mediante un file scaricato in precedenza da Internet o ricevuto su CD-ROM:

- Quando si riceve una notifica che avverte della disponibilità di una nuova versione del software, recuperare il file attenendosi alle istruzioni e memorizzarlo su un computer nella rete domestica.

- Aprire la console di gestione da questo computer e fare clic sull'icona Firmware Upgrade nella schermata Advanced. Nella schermata Firmware Upgrade, fare clic su Upgrade Now (Aggiorna adesso).

- Fare clic su Browse (Sfoglia). Viene visualizzata una finestra di dialogo. Scegliere il file da caricare in USR8200 Firewall/VPN/NAS e fare clic su Open (Apri).

- Fare clic su OK nella parte inferiore della schermata Upgrade. Il file viene caricato in USR8200 Firewall/VPN/NAS.

- Dopo il trasferimento in USR8200 Firewall/VPN/NAS, viene verificata la validità del file e viene richiesto di confermare che si desidera effettuare l'aggiornamento a USR8200 Firewall/VPN/NAS con il nuovo file.

- Fare clic su Yes (Sì) per confermare. La procedura di aggiornamento ha inizio e dovrebbe richiedere non più di un minuto.

- Al termine della procedura, USR8200 Firewall/VPN/NAS viene riavviato automaticamente. Dopo il riavvio, la nuova versione del software sarà attiva e le impostazioni e configurazioni personalizzate verranno mantenute.

Protocollo PPTP (Point-to-Point Tunneling Protocol)

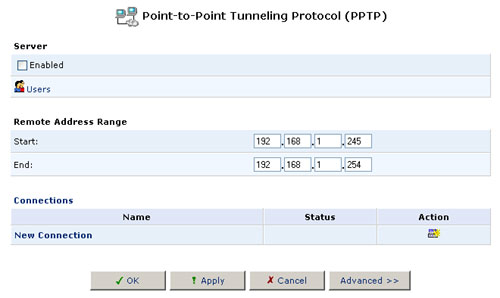

Per accedere alle impostazioni PPTP, fare clic sull'icona PPTP nella schermata Advanced (Avanzate). Viene visualizzata la schermata Advanced PPTP Settings (Impostazioni avanzate PPTP). In questa schermata è possibile configurare:

- Gli utenti remoti ai quali assegnare l'autorizzazione di accesso alla rete domestica.

- L'intervallo di indirizzi IP tramite i quali un utente remoto autorizzato può accedere alla rete domestica.

- Impostazioni avanzate per la connessione client/server PPTP.

Gestione di utenti remoti

Fare clic su Users (Utenti) per definire e gestire utenti remoti. È possibile aggiungere, modificare ed eliminare utenti. Quando si aggiunge un utente, è possibile specificare i parametri seguenti:

- Full Name (Nome completo): il nome completo dell'utente remoto.

- User Name (Nome utente): il nome mediante il quale l'utente remoto avrà accesso alla rete domestica.

- New Password (Nuova password): digitare una nuova password per l'utente remoto. Per non modificare la password dell'utente remoto, lasciare vuoto il campo.

- Retype New Password (Ridigita nuova password): se è stata assegnata una nuova password, digitarla di nuovo per conferma.

- Permissions (Autorizzazioni): selezionare i privilegi dell'utente remoto nella rete domestica.

- Administrative Privileges (Privilegi amministrativi): questa opzione consente agli utenti di accedere con privilegi amministrativi e modificare le impostazioni tramite l'utilità di gestione basata su Web e Telnet.

- Remote Access by PPTP (Accesso remoto tramite PPTP): questa opzione permette agli utenti di utilizzare una connessione remota per accedere alla rete interna.

- Read Files from the File Server (Leggi file dal file server): questa opzione permette agli utenti di leggere file dal file server o dal server FTP.

- Write Files from the File Server (Scrivi file dal file server): questa opzione permette agli utenti di scrivere file dal file server o dal server FTP.

- E-Mail Address (Indirizzo e-mail): l'indirizzo e-mail dell'utente remoto.

- Choose the System Notify Level (Scegli il livello di notifica del sistema): None (Nessuno), Error (Errore), Warning (Avviso) o Information (Informazioni).

- Choose the Security Notify Level (Scegli il livello di notifica di sicurezza): None (Nessuno), Error (Errore), Warning (Avviso) o Information (Informazioni).

I livelli di notifica consentono di inviare agli utenti, tramite posta elettronica, i file del registro di sistema e del registro di protezione. Il tipo di informazioni che si riceverà dipende dal livello scelto per entrambi.

Nota: se si modifica un parametro qualsiasi relativo all'utente, la connessione di quest'ultimo viene interrotta. Dopo aver apportato le modifiche desiderate ai parametri dell'utente, affinché queste abbiano effetto, è necessario attivare la connessione manualmente.

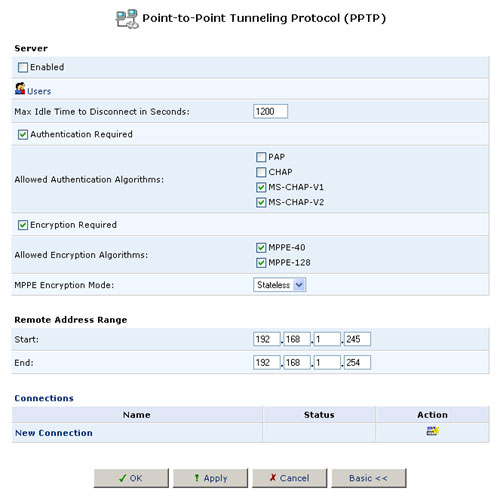

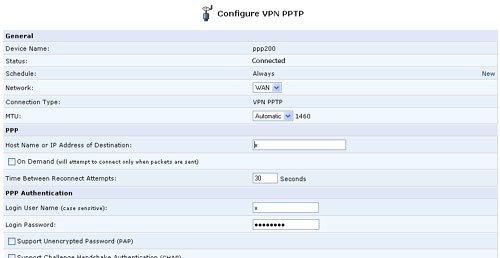

Impostazioni avanzate del server PPTP

Per configurare le impostazioni avanzate del server PPTP, fare clic sul pulsante Advanced (Avanzate) nella schermata PPTP. Viene visualizzata la schermata Advanced PPTP Settings (Impostazioni avanzate PPTP). In questa schermata è possibile configurare quanto segue:

- Enabled (Attivato): attiva o disattiva il server PPTP.

- Maximum Idle Time to Disconnect (Tempo di inattività massimo per la disconnessione): specificare il tempo di inattività (durante il quale non vengono inviate o ricevute informazioni) che deve trascorrere prima che il gateway interrompa una connessione PPTP.

- Authentication Required (Autenticazione obbligatoria): attivare o disattivare l'opzione di autenticazione.

- Allowed Authentication Algorithms (Algoritmi di autenticazione consentiti): selezionare gli algoritmi utilizzabili dal server per l'autenticazione dei client.

- Encryption Required (Crittografia obbligatoria): attivare o disattivare l'opzione di crittografia.

- Allowed Encryption Algorithms (Algoritmi di crittografia consentiti): selezionare gli algoritmi utilizzabili dal server per crittografare i dati.

- MPPE Encryption Mode (Modalità di crittografia MPPE): è possibile selezionare Stateless (Senza informazioni sullo stato) o Stateful (Con informazioni sullo stato) per la modalità di crittografia MPPE.

- Remote Address Range (Intervallo indirizzi remoti): specificare l'intervallo di indirizzi IP remoti mediante i quali gli utenti possono accedere alla rete domestica. Si noti che le impostazioni dei client devono essere conformi a quelle del server.

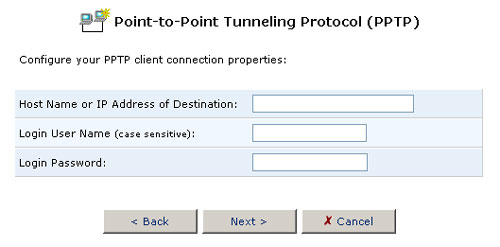

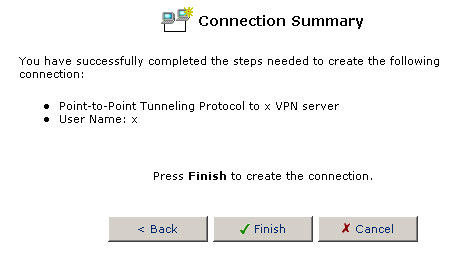

Creazione di una nuova connessione

Per creare una nuova connessione PPTP, fare clic su New Connection (Nuova connessione) nella parte inferiore della schermata principale PPTP. Viene visualizzata la schermata delle proprietà della nuova connessione. Immettere le seguenti informazioni:

- Host name or IP address of destination (Nome host o indirizzo IP di destinazione)

- Login user name (Nome utente d'accesso)

- Login password (Password d’accesso)

Dopo aver specificato queste informazioni, fare clic su Next (Avanti).

Nella schermata successiva, verificare le informazioni immesse e fare clic su Finish (Fine) se sono corrette. In caso contrario, fare clic su Back (Indietro) e immettere nuovamente le informazioni.

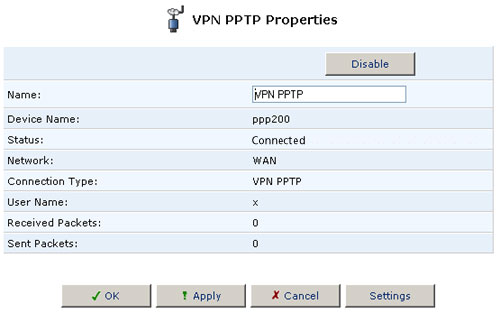

Impostazioni avanzate dei client PPTP

Le connessioni PPTP sono visualizzate nella schermata Advanced PPTP Settings. Per configurare impostazioni avanzate relative al server e ai client PPTP, procedere come segue:

- Fare clic sul pulsante Edit (Modifica) della connessione. Viene visualizzata la schermata Connection Summary (Riepilogo connessione).

- Fare clic sul pulsante Settings (Impostazioni). Viene visualizzata la schermata Advanced PPTP Client Settings (Impostazioni avanzate client PPTP), che permette di configurare le seguenti impostazioni avanzate relative ai client PPTP.

- Host Name (Nome host): il nome host del server PPTP.

- Login User Name (Nome utente d’accesso): il nome utente.

- Login Password (Password d’accesso): la password dell'utente.

- Idle Time Before Hanging Up (Tempo di inattività prima di interrompere): il periodo di inattività (durante il quale non vengono inviate o ricevute informazioni) che deve trascorrere prima che il gateway interrompa la connessione del client PPTP.

- PPP Authentication (Autenticazione PPP): selezionare gli algoritmi di autenticazione utilizzabili dal gateway per la negoziazione con un server PPTP. Selezionare tutte le caselle di controllo se non sono disponibili informazioni sui metodi di autenticazione del server.

- PPP Encryption (Crittografia PPP): selezionare gli algoritmi di crittografia utilizzabili dal gateway per la negoziazione con un server PPTP. Selezionare tutte le caselle di controllo se non sono disponibili informazioni sui metodi di crittografia del server.

- Routing: definire le regole di routing della connessione.

- DNS Server (Server DNS): selezionare se il client PPTP deve ottenere automaticamente l'indirizzo di un server DNS. In caso contrario, configurare l'indirizzo IP del server DNS.

- Internet Connection Firewall (Firewall connessione Internet): selezionare questa casella di controllo per includere la connessione del client PPTP come interfaccia di rete monitorata dal firewall del gateway.

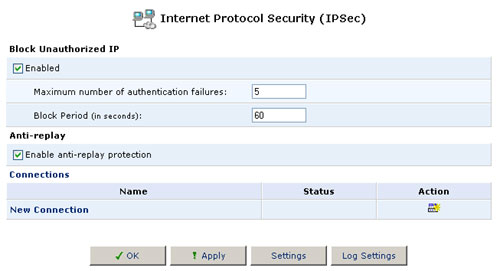

IPSec (Internet Protocol Security)

Per accedere ad Advanced IPSec Settings (Impostazioni avanzate IPSec), fare clic sull'icona IPSec nella schermata Advanced (Avanzate). Viene visualizzata la schermata IPSec Connections (Connessioni IPSec). Questa schermata mostra le connessioni IPSec e permette di configurare quanto segue:

- Impostazioni IPSec generali

- Key management (Gestione chiave)

- Log settings (Impostazioni registro) - Impostazioni avanzate di connessione IPSec

Impostazioni IPSec generali

Gestione chiave

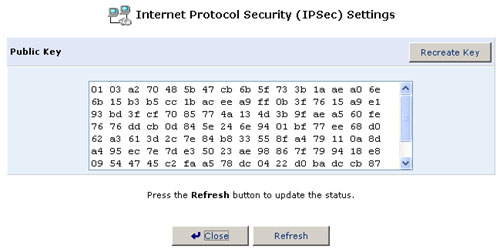

- Fare clic su Settings (Impostazioni). Viene visualizzata la schermata Key Management (Gestione chiave).

- Questa schermata mostra la chiave pubblica di USR8200 Firewall/VPN/NAS. Se necessario, da questa schermata è possibile copiare la chiave pubblica.

- Fare clic su Recreate Key (Ricrea chiave) per ricreare la chiave pubblica o su Refresh (Aggiorna) per aggiornare la chiave visualizzata nella schermata.

Impostazioni registro

Il registro IPSec consente di identificare e analizzare la cronologia dei comandi del pacchetto IPSec, dei tentativi di creare connessioni, ecc. Qui vengono visualizzate, in combinazione, l'attività IPSec e quella di altri moduli USR8200 Firewall/VPN/NAS.

- Fare clic sull'icona IPSec nella schermata Advanced (Avanzate).

- Fare clic su Log Settings (Impostazioni registro). Viene visualizzata la schermata IPSec Log Settings (Impostazioni registro IPSec).

- Selezionare le caselle di controllo relative alle informazioni che si desidera vengano memorizzate dal registro IPSec.

Impostazioni avanzate di connessione IPSec

Le connessioni IPSec vengono visualizzate nella schermata IPSec Connections (Connessioni IPSec). Per configurare le impostazioni avanzate IPSec, procedere come segue:

- Fare clic su Edit (Modifica) per la connessione. Viene visualizzata la schermata Connection Summary (Riepilogo connessione).

- Fare clic su Settings (Impostazioni). Viene visualizzata la schermata Advanced IPSec Settings (Impostazioni avanzate IPSec), dove è possibile configurare le seguenti impostazioni avanzate IPSec:

MTU Mode (Modalità MTU): il valore MTU (Maximum Transmission Unit) corrisponde alla più grande dimensione fisica dei pacchetti, misurata in byte, che verrà trasmessa attraverso la connessione IPSec. Prima di essere inviati, i pacchetti più grandi del valore MTU vengono suddivisi in pacchetti più piccoli. È possibile impostare la dimensione MTU manualmente o selezionare una modalità MTU automatica.

Host Name or IP Address of Remote Tunnel Endpoint (Nome host o indirizzo IP dell'endpoint tunnel remoto): l'indirizzo IP del peer IPSec.

Transport Type (Tipo di trasporto): il tipo di trasporto può essere Tunneling o Transport (Trasporto). Non occorre configurare esplicitamente il trasporto. Il tipo di trasporto richiede di configurare i parametri seguenti:

- Local Subnet (Subnet locale)

- Local Subnet Mask (Subnet mask locale)

- Remote Subnet (Subnet remota)

- Remote Subnet Mask (Subnet mask remota)

Compress (Support IPCOMP protocol) (Comprimi - Supporta protocollo IPCOMP): selezionare questa casella di controllo per utilizzare il protocollo IP Comp.

Key Exchange Method (Metodo di scambio chiave): il metodo di scambio della chiave può essere Manual (Manuale) o Automatic (Automatico).

Di seguito si riportano i parametri necessari per configurare lo scambio di chiave Automatic:

Negotiation attempts (Tentativi di negoziazione): selezionare il numero di tentativi da eseguire nella fase 1 del metodo automatico di scambio chiave.

Life Time in Seconds (Durata in secondi): l'intervallo di tempo prima che un'associazione di sicurezza esegua una nuova negoziazione. Una durata breve aumenta la sicurezza, poiché forza gli host VPN ad aggiornare le chiavi di crittografia e autenticazione. Tuttavia, ogni volta che il tunnel VPN esegue una nuova negoziazione, gli utenti che accedono alle risorse remote vengono disconnessi. Pertanto, si raccomanda di utilizzare la durata predefinita.

Re-key Margin (Margine reimpostazione chiave): specifica quanto tempo attendere per reimpostare la chiave, prima della scadenza di una connessione che sta tentando una negoziazione. È simile alla durata della chiave e corrisponde a un numero intero, in secondi.

Re-key Fuzz Percent (Percentuale casuale reimpostazione chiave): specifica l'aumento casuale massimo (in percentuale) da applicare al margine per rendere casuali gli intervalli di reimpostazione chiave.

Phase 1 Peer Authentication (Autenticazione peer fase 1): selezionare il metodo in base al quale USR8200 Firewall/VPN/NAS eseguirà l'autenticazione del peer IPSec:

- Shared secret (Password condivisa)

- RSA Signature (Firma RSA)

- Certificate (Certificato)

Phase 1 Encryption Algorithm (Algoritmo di crittografia fase 1): selezionare gli algoritmi di crittografia che USR8200 Firewall/VPN/NAS tenterà di utilizzare per la negoziazione con il peer IPSec.

Hash Algorithm (Algoritmo hash): selezionare gli algoritmi hash che USR8200 Firewall/VPN/NAS tenterà di utilizzare per la negoziazione con il peer IPSec.

Use Perfect Forward Secrecy (PFS) (Utilizza Perfect Forward Secrecy, PFS): selezionare se si desidera eseguire il metodo PFS (Perfect Forward Secrecy) sul canale delle chiavi di connessione (con questo metodo, la penetrazione del protocollo di scambio chiave non compromette le chiavi negoziate in precedenza).

ESP: Selezionare gli algoritmi di crittografia e autenticazione che USR8200 Firewall/VPN/NAS utilizzerà nella fase 2 del metodo automatico di scambio chiave. È possibile scegliere gli algoritmi di crittografia 3DES-CBC, DES-CBC o NULL. In alternativa, si possono scegliere gli algoritmi di autenticazione MD5 o SHA1.

AH: Selezionare gli algoritmi hash che USR8200 Firewall/VPN/NAS utilizzerà nella fase 2 del metodo automatico di scambio chiave. In alternativa, si possono scegliere gli algoritmi di intestazione dell'autenticazione MD5 o SHA1.

Di seguito si riportano i parametri necessari per configurare lo scambio di chiave Manual:

Security Parameter Index SPI (Indice parametri di sicurezza SPI): un valore in 32 bit che, unitamente all'indirizzo IP e al protocollo di protezione, identifica in modo univoco una specifica associazione di sicurezza. Questo valore deve essere lo stesso per il tunnel locale e remoto.

IPSec Protocol (Protocollo IPSec): selezionare gli algoritmi di crittografia e autenticazione. Tutti i valori degli algoritmi devono essere immessi in formato esadecimale.

Routing: definire le regole di routing delle connessioni.

DNS Server (Server DNS): selezionare se la connessione deve ottenere automaticamente l'indirizzo di un server DNS. In caso contrario, configurare l'indirizzo IP del server DNS.

Internet Connection Firewall (Firewall connessione Internet): selezionare questa casella di controllo per includere la connessione IPSec come interfaccia di rete monitorata dal firewall di USR8200 Firewall/VPN/NAS.

Istruzioni per la connessione nello scenario VPNC

Questa sezione descrive come utilizzare USR8200 Firewall/VPN/NAS per configurare una connessione gateway-to-gateway IPSec con uno scenario di password precondivise, sviluppato dal Consorzio VPN.

Configurazione della rete

Fra i gateway A e B viene stabilito un tunnel IPSec che funge da rete trasparente e sicura per i client delle sottoreti A e B. Poiché i gateway presentano la stessa configurazione, tranne per gli indirizzi IP, questa sezione descrive solo come configurare il gateway A. La configurazione del gateway B è identica (è sufficiente sostituire A e B con B e A, rispettivamente).

Impostazioni dell'interfaccia LAN

- Fare clic sull'icona Network Connections (Connessioni di rete) sulla barra laterale per visualizzare la schermata corrispondente.

- Fare clic su LAN Ethernet (Ethernet LAN) per accedere alla schermata delle relative proprietà.

- Fare clic su Settings (Impostazioni) per visualizzare la pagina delle impostazioni LAN. Impostare i seguenti parametri:

- Internet Protocol (Protocollo Internet): selezionare Use the Following IP Address (Utilizza il seguente indirizzo IP).

- IP Address (Indirizzo IP): specificare 10.5.6.1

- Subnet Mask: specificare 255.255.255.0

- IP Address Distribution (Distribuzione indirizzi IP): selezionare DHCP Server (Server DHCP).

- Start IP Address (Indirizzo IP iniziale): specificare 10.5.6.1

- End IP Address (Indirizzo IP finale): specificare 10.5.6.254

- Subnet Mask: specificare 255.255.255.0

- Fare clic su OK.

Impostazioni dell'interfaccia WAN

1. Fare clic sull'icona Network Connections (Connessioni di rete) sulla barra laterale per visualizzare la schermata corrispondente.

2. Fare clic su WAN Ethernet (Ethernet WAN) per accedere alla schermata delle relative proprietà.

3. Fare clic su Settings per visualizzare la pagina delle impostazioni WAN. Impostare i seguenti parametri:

- Internet Protocol (Protocollo Internet): selezionare Use the Following IP Address (Utilizza il seguente indirizzo IP).

- IP Address (Indirizzo IP): specificare 14.15.16.17

- Subnet Mask: specificare la subnet mask appropriata.

- Default Gateway (Gateway predefinito): specificare il gateway predefinito appropriato per attivare il routing IP.

4. Fare clic su OK.

Gateway-to-gateway con password precondivise

Di seguito si descrive un tipico scenario VPN gateway-to-gateway che utilizza per l'autenticazione una password precondivisa. Il gateway A connette a Internet la LAN interna 10.5.6.0/24. Per il gateway A, l'interfaccia LAN presenta l'indirizzo 10.5.6.1 e l'interfaccia WAN (Internet) l'indirizzo 14.15.16.17.

Il gateway B connette a Internet la LAN interna 172.23.9.0/24. L'interfaccia WAN (Internet) del gateway B presenta l'indirizzo 22.23.24.25.

I parametri IKE di fase 1 utilizzati sono:

- Modalità principale

- 3DES (Triple DES)

- SHA-1

- Gruppo 2 MODP (1024 bit)

- Password precondivisa di hr5xb84l6aa9r6

- Durata SA di 28800 secondi (otto ore) senza reimpostazione chiave in Kbyte

I parametri IKE di fase 2 utilizzati sono:

- 3DES (Triple DES)

- SHA-1

- Modalità tunnel ESP

- Gruppo 2 MODP (1024 bit)

- Perfect Forward Secrecy per reimpostazione chiave

- Durata SA di 3600 secondi (un'ora) con reimpostazione chiave in Kbyte

- Selettori per tutti i protocolli IP e tutte le porte fra 10.5.6.0/24 e 172.23.9.0/24, utilizzando subnet IPv4

Per impostare il gateway A per questo scenario, procedere come segue:

- Fare clic sull'icona Network Connections (Connessioni di rete) sulla barra laterale per visualizzare la schermata corrispondente.

- Fare clic su New Connection (Nuova connessione) per visualizzare la schermata Wizard (Connessione guidata). Selezionare Internet Protocol Security (IPSec). Fare clic su Next (Avanti). Viene visualizzata la schermata IPSec Topology (Topologia IPSec).

- Selezionare Network-to-Network (Da rete a rete) per creare una connessione protetta fra la LAN e una rete remota. Fare clic su Next (Avanti). Viene visualizzata la schermata Remote Address Type (Tipo di indirizzo remoto).

- Selezionare Remote Gateway Address (Indirizzo gateway remoto) per permettere una connessione IPSec da un indirizzo specifico. Selezionare Remote Subnet (Subnet remota) per permettere una connessione IPSec da una specifica subnet remota. Fare clic su Next (Avanti). Viene visualizzata la schermata Connection Parameters (Parametri connessione).

- Specificare i seguenti parametri:

- Remote Tunnel Endpoint Address (Indirizzo endpoint tunnel remoto): specificare 22.23.24.25

- Remote Subnet IP Address (Indirizzo IP subnet remota): specificare 172.23.9.0

- Remote Subnet Mask (Subnet mask remota): specificare 255.255.255.0

- Shared Secret (Password condivisa): specificare hr5xb84l6aa9r6

- Fare clic su Next (Avanti). Viene visualizzata la schermata Connection Summary (Riepilogo connessione). Fare clic su Finish (Fine). Ora la schermata Network Connections elenca la connessione IPSec appena creata.

- Fare clic su Edit (Modifica). Viene visualizzata la schermata Connection Properties (Proprietà connessione). Fare clic su Settings (Impostazioni). Viene visualizzata la schermata IPSec Configuration (Configurazione IPSec).

- Deselezionare la casella di controllo Compress (Comprimi).

- Deselezionare la casella di controllo Allow Peers to Use MD5 (Consenti ai peer di utilizzare MD5), sotto Hash Algorithm (Algoritmo hash).

- Deselezionare la casella di controllo DH Group 5 (1536 bit) (Gruppo DH 5, 1536 bit), sotto Group Description Attribute (Attributo descrizione gruppo).

- Deselezionare la casella di controllo Allow AH Protocol (No Encryption) (Consenti protocollo AH, senza crittografia), sotto Encryption Algorithm (Algoritmo di crittografia).

- Fare clic su OK. Viene visualizzata la schermata Connection Properties (Proprietà connessione).

- Fare clic su OK. Viene visualizzata la schermata Network Connections (Connessioni di rete). Si noti che lo stato delle connessioni IPSec è diventato Connected (Connesso).

- Fare clic su Home sulla barra laterale per visualizzare la mappa della rete, relativa alla connessione IPSec.

Plug and Play universale (UPnP)

Selezionare la casella di controllo per permettere ad altri utenti nella rete di controllare le funzioni di rete.

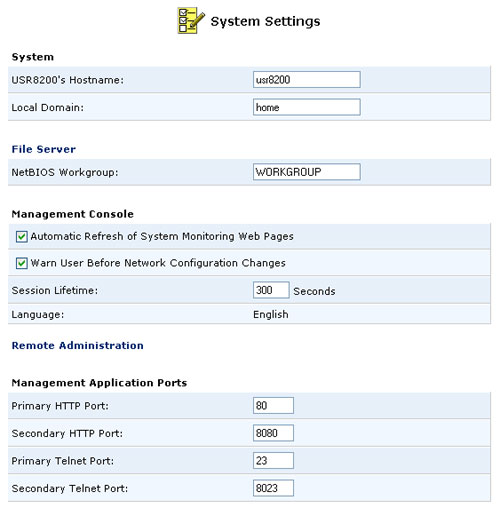

Impostazioni del sistema

Quest'area consente di visualizzare e modificare informazioni relative a sistema, file server, console di gestione, amministrazione remota, porte dell'applicazione di gestione, registro del sistema, registro di protezione e server di posta in uscita.

Hostname (Nome host):

Consente di impostare il nome host tramite il quale altri computer identificheranno USR8200 Firewall/VPN/NAS in Risorse di rete, SMB, ecc.Local Domain (Dominio locale):

Consente di impostare il dominio locale. Questa impostazione deve corrispondere a quella di NetBIOS Workgroup (Gruppo di lavoro NetBIOS) in File Server.

File Server

NetBIOS Workgroup:

Consente di impostare il gruppo di lavoro nel quale USR8200 Firewall/VPN/NAS risiederà nella rete. Questa impostazione deve corrispondere a quella di Local Domain in System.

Console di gestione

Automatic Refresh of System Monitoring Web Pages (Aggiornamento automatico pagine Web di monitoraggio sistema)

Per impostazione predefinita, questa opzione è disattivata.Nota: se l'opzione viene attivata durante la visualizzazione delle schermate System Monitoring (Monitoraggio sistema), System Logs (Registri di sistema) e Security Logs (Registri di protezione), l'unità è soggetta a rischi di sicurezza se ci si allontana senza chiuderle.

Warn User Before Network Configuration Changes (Avvisa prima delle modifiche alla configurazione della rete)

Se l'opzione è attiva, si riceve un avviso in merito a qualsiasi modifica apportata alla configurazione della rete. Per impostazione predefinita, l'opzione è attiva.Session Lifetime (Durata sessione):

Il tempo di inattività che USR8200 Firewall/VPN/NAS deve attendere prima di richiedere a un utente di ripetere l'accesso all'utilità di gestione basata su Web e a Telnet. La durata massima consentita è 1200 secondi.

Remote Administration (Amministrazione remota)

Per informazioni su quest'area, consultare la sezione corrispondente in questa guida utente.

Management Application Ports (Porte dell'applicazione di gestione)

È possibile modificare i campi seguenti:

- Primary HTTP Port (Porta HTTP primaria)

- Secondary HTTP Port (Porta HTTP secondaria)

- Primary HTTPS Port (Porta HTTPS primaria)

- Secondary HTTPS Port (Porta HTTPS secondaria)

- Primary Telnet Port (Porta Telnet primaria)

- Secondary Telnet Port (Porta Telnet secondaria)

- Secure Telnet over SSL Port (Porta Telnet sicura su SSL)

Registrazione eventi del sistema

È possibile modificare le dimensioni del buffer del registro di sistema in Kb. Si consiglia di mantenere invariate le dimensioni predefinite del buffer. È inoltre possibile selezionare una delle seguenti impostazioni per Remote System Notify Level (Livello di notifica remota sul sistema):

- None (Nessuno)

- Error (Errore)

- Warning (Attenzione)

- Information (Informazioni)

Registrazione eventi di protezione

È possibile modificare le dimensioni del buffer del registro di protezione in Kb. Si consiglia di mantenere invariate le dimensioni predefinite del buffer. È inoltre possibile selezionare una delle seguenti impostazioni per Remote Security Notify Level (Livello di notifica remota sulla protezione):

- None (Nessuno)

- Error (Errore)

- Warning (Attenzione)

- Information (Informazioni)

Outgoing Mail Server (Server posta in uscita)

Quest'area consente di impostare il server di posta in uscita che USR8200 Firewall/VPN/NAS deve utilizzare allo scopo di inviare notifiche a singoli utenti per i cui account è attiva la funzione di registrazione. È necessario impostare Server, From Email Address (Indirizzo e-mail del mittente) e Port (Porta). Inoltre si può selezionare o deselezionare l'opzione Server Requires Authentication (Il server richiede l'autenticazione). Se si seleziona l'opzione Server requires Authentication, occorre immettere le informazioni appropriate nei campi User Name (Nome utente) e Password per l'account di posta elettronica utilizzato.

Local FTP Server (Server FTP locale)

Questa sezione consente di impostare e attivare le connessioni possibili, autorizzare l'accesso anonimo in lettura/scrittura e specificare il percorso della cartella per gli utenti anonimi.

Generale

Enable FTP server (Attiva server FTP):

Questa impostazione attiva il server FTP. Gli utenti vengono configurati nella sezione Users Settings (Impostazioni utenti) del menu Advanced (Avanzate).

Attualmente, un utente aggiunto in questo modo ha le autorizzazioni di lettura e scrittura per tutti i dischi rigidi installati in USR8200 Firewall/VPN/NAS.

Total FTP Sessions Allowed (Sessioni FTP totali consentite): permette di scegliere il numero di connessioni FTP simultanee consentite.

Anonymous User Access (Accesso utente anonimo)

Read Access (Accesso in lettura): permette a un utente anonimo di leggere file memorizzati nel percorso indicato in Anonymous Home Directory (Home directory anonima).

Write Access (Accesso in scrittura): permette a un utente anonimo di scrivere e modificare i file memorizzati nel percorso indicato in Anonymous Home Directory.

Anonymous Home Directory : immettere il percorso di una cartella specifica, accessibile agli utenti anonimi, su una partizione selezionata del disco rigido.

Example Paths (Percorsi di esempio): (i nomi delle unità rilevano la distinzione tra maiuscole e minuscole) /A/pub, /A/pubblica o /A/accesso pubblico

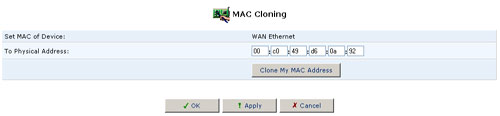

Copia degli indirizzi MAC

Un indirizzo MAC è il codice numerico che identifica la periferica in una rete, ad esempio il modem via cavo/DSL esterno o una scheda di rete per computer. Il provider di servizi può richiedere di fornire l'indirizzo MAC del computer, del modem esterno o di entrambi.

Quando si sostituisce un modem esterno con USR8200 Firewall/VPN/NAS, è possibile semplificare la procedura di installazione copiando l'indirizzo MAC del computer esistente in USR8200 Firewall/VPN/NAS. In tal caso, non occorre ritardare la procedura di configurazione informando l'ISP sull'attrezzatura appena installata.

Utilizzo di MAC Cloning

- Fare clic sull'icona MAC Cloning (Copia MAC) nella schermata Advanced (Avanzate) della console di gestione. Viene visualizzata la schermata MAC Cloning.

- Immettere l'indirizzo MAC fisico da copiare.

- Fare clic sul pulsante Clone My MAC Address (Copia indirizzo MAC).

Diagnostica

La schermata Diagnostics (Diagnostica) può facilitare la verifica della connettività della rete. Questa funzione consente di eseguire il ping (eco ICMP) di un indirizzo IP e visualizzare statistiche quali il numero di pacchetti trasmessi e ricevuti, il tempo di andata e ritorno e l'esito del trasferimento.

Diagnostica della connettività della rete

Per diagnosticare la connettività della rete, procedere come segue:

- Fare clic sull'icona Diagnostics nella schermata Advanced della console di gestione. Viene visualizzata la schermata Diagnostics.

- Nel campo Destination (Destinazione), immettere l'indirizzo IP da sottoporre al test.

- Fare clic su Go (Vai).

- In pochi secondi vengono visualizzate le statistiche della diagnostica. Se non sono visualizzate nuove informazioni, fare clic su Refresh (Aggiorna).

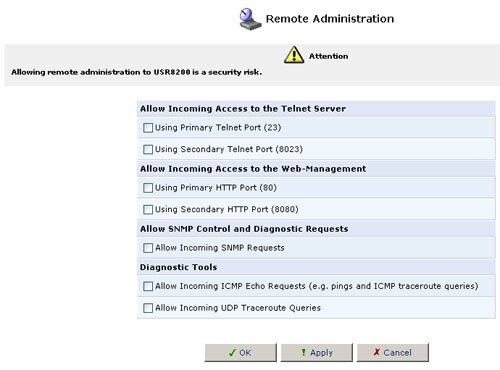

Amministrazione remota

Per impostazione predefinita, USR8200 Firewall/VPN/NAS impedisce a tutti gli utenti esterni di connettersi o comunicare con la rete. Pertanto, il sistema è protetto dagli hacker che potrebbero cercare di introdursi nella rete e danneggiarla. Tuttavia può essere opportuno attivare determinati servizi che concedano privilegi amministrativi nella rete a utenti remoti.

Configurazione dei servizi di amministrazione remota

- Fare clic sull'icona Remote Administration (Amministrazione remota) nella schermata Advanced (Avanzate) della console di gestione. Viene visualizzata la schermata Remote Administration.

- Selezionare le caselle di controllo accanto ai nomi dei servizi che si desidera attivare e fare clic su OK.

File system

USR8200 Firewall/VPN/NAS può fungere da file server per le periferiche di memorizzazione connesse tramite USB o FireWire. Le periferiche LAN della rete domestica possono condividere la periferica di memorizzazione come unità di rete mappata. L'utilità di gestione basata su Web offre funzioni di gestione dischi (come fdisk, che consente di partizionare l'unità come un disco fisico o logico) e di formattazione delle partizioni.

USR8200 Firewall/VPN/NAS supporta fino a 30 dischi rigidi o 100 partizioni separate (vale il limite raggiunto per primo). I dischi rigidi possono essere collegati in una catena a margherita tramite hub FireWire, hub USB 1.1/2.0 o una loro combinazione.

Nota: i dischi rigidi collegati tramite un hub USB 1.1 non funzionano a piena velocità. Le prestazioni di velocità diminuiscono all'aumentare dei dischi rigidi collegati tramite un hub USB 1.1.

Nota: per le periferiche di memorizzazione dotate di connessione USB 1.1/2.0 e FireWire, è possibile utilizzare solo una porta di tali dispositivi per volta.

Quando una periferica di memorizzazione o un disco rigido è collegato a USR8200 Firewall/VPN/NAS tramite USB1.1/2.0 o FireWire, viene registrato nella mappa della rete. La visualizzazione della mappa della rete in formato elenco mostra informazioni su ciascuna periferica di memorizzazione connessa.

Nota: prima di disconnettere qualsiasi disco rigido è opportuno disinstallarlo mediante l'utilità di gestione basata su Web.

Ogni disco rigido può presentare fino a 16 partizioni con una estesa e massimo quattro partizioni principali. Le partizioni principali comprendono partizioni primarie ed estese. Di seguito sono riportate varie configurazioni delle partizioni possibili in un disco rigido.

- Sono consentite fino a tre partizioni primarie e una estesa o fino a quattro partizioni primarie. Se la partizione principale comprende quattro partizioni primarie, il disco rigido è limitato a un totale di quattro partizioni.

- Se si dispone di tre partizioni primarie e una estesa, è possibile aggiungerne altre 12 nella partizione logica all'interno di quella estesa.

I file system supportati da USR8200 Firewall/VPN/NAS per la formattazione delle partizioni di un disco rigido sono Linux (ext2) e Windows (FAT32).

I file system supportati da USR8200 Firewall/VPN/NAS in formato di lettura/scrittura sono Linux (ext2), Windows (FAT12), Windows (FAT16) e Windows (FAT32).

Se non si è sicuri che il disco rigido collegato a USR8200 Firewall/VPN/NAS sia preformattato, esaminare la mappa della rete. Se il disco rigido è preformattato, sotto il suo nome è visualizzata una delle indicazioni seguenti: \\usr8200\A, \\usr8200\B, \\usr8200\C, ecc.

Se il disco rigido che si sta aggiungendo a USR8200 Firewall/VPN/NAS è preformattato e non si desidera creare o modificare partizioni, passare alla sezione Impostazione dei diritti di accesso utente alle periferiche di memorizzazione in questo capitolo.

Se il disco rigido non è preformattato o non si è sicuri, passare alla sezione Gestione partizioni, in questo capitolo.

Nota: si consiglia di formattare il disco rigido utilizzando EXT2 se si intende trasferire file di grandi dimensioni su tale unità. Se i file da trasferire non superano i 4 GB, è preferibile formattare il disco rigido tramite FAT32.

Gestione partizioni

I pulsanti seguenti corrispondono alle varie icone Action (Azione) nelle schermate File Management (Gestione file). Tali icone vengono visualizzate nella colonna Action per ogni disco rigido e partizione associati a USR8200 Firewall/VPN/NAS. La colonna comprende solo le icone relative alle azioni eseguibili su un disco rigido o una partizione. Ad esempio, l'icona Delete a partition (Elimina una partizione) non è disponibile se il disco rigido non contiene partizioni.

![]()

Se si desidera eseguire un'azione su un disco rigido, fare clic sul nome di quest'ultimo nella schermata Network Map (Mappa della rete) o Network List (Elenco della rete).

Dopo aver fatto clic sul nome del disco rigido, viene visualizzata un'icona a destra di ciascuna azione eseguibile su tale unità.

Aggiunta di nuove partizioni

La prima volta in cui si crea una nuova partizione viene visualizzata una procedura guidata che garantisce di non dimenticare alcun dettaglio durante la configurazione dei dischi rigidi.

Nota: se si sta collegando un nuovo disco rigido, si consiglia di ripeterne la formattazione tramite USR8200 Firewall/VPN/NAS.

Fare clic sull'icona Add New partition (Aggiungi nuova partizione) nella colonna Action per il disco rigido desiderato. Quindi occorre selezionare il tipo di partizione da creare: primaria o estesa.

- Selezionare Primary Partition (Partizione primaria), quindi fare clic su Next (Avanti).

- Nell'opzione relativa alle dimensioni della partizione viene immessa automaticamente la massima quantità di spazio libero disponibile per la partizione. È possibile modificare tale partizione in base alle esigenze dell'utente relative al disco rigido specifico. Dopo aver selezionato le dimensioni appropriate per la partizione, fare clic su Next.

- Selezionare Format the partition (Formatta la partizione) e fare clic su Next.

- Scegliere il tipo di file system della partizione per il disco rigido, in modo da soddisfare le proprie esigenze.

Se la periferica di memorizzazione viene collegata a una workstation Linux, scegliere Linux (EXT2) come file system della partizione. Se la periferica di memorizzazione sarà collegata a un PC Windows, scegliere Windows (FAT32) come file system della partizione.

Dopo aver selezionato il file system della partizione, fare clic su Next.

- Una volta selezionate tutte le opzioni per la partizione, viene visualizzato un riepilogo. In caso di errore o se si desidera modificare una selezione, fare clic su Back (Indietro) per riavviare il processo o su Cancel (Annulla) per interromperlo senza eseguire operazioni. Se tutte le opzioni sono state selezionate correttamente, fare clic su Finish (Fine) per creare la partizione.

- Selezionare Extended Partition (Partizione estesa), quindi fare clic su Next (Avanti).

- Nell'opzione relativa alle dimensioni della partizione viene immessa automaticamente la massima quantità di spazio libero disponibile per la partizione. È possibile modificare tale partizione in base alle esigenze dell'utente relative al disco rigido specifico.

Se si desidera utilizzare lo spazio rimanente sul disco rigido per creare una partizione estesa, lasciare le dimensioni della partizione invariate e fare clic su Next.

Se si ritiene opportuno creare un'altra partizione primaria, regolare le dimensioni della partizione sulla quantità necessaria per la partizione estesa e fare clic su Next.

- Una volta selezionate tutte le opzioni per la partizione, viene visualizzato un riepilogo. In caso di errore o se si desidera modificare una selezione, fare clic su Back (Indietro) per riavviare il processo o su Cancel (Annulla) per interromperlo senza eseguire operazioni. Se tutte le opzioni sono state selezionate correttamente, fare clic su Finish (Fine) per creare la partizione.

Dopo aver creato una partizione estesa, occorre creare partizioni logiche.

- Fare clic sull'icona Add New partition (Aggiungi nuova partizione) nella colonna Action (Azione) per la partizione estesa nella quale creare partizioni logiche.

- Assicurarsi che sia selezionato Logical Drive (Unità logica) e fare clic su Next (Avanti).

- Nell'opzione relativa alle dimensioni della partizione viene immessa automaticamente la massima quantità di spazio libero disponibile per la partizione. È possibile modificare tale partizione in base alle esigenze dell'utente relative al disco rigido specifico. Dopo aver selezionato le dimensioni appropriate per la partizione, fare clic su Next.

- Selezionare Format the partition (Formatta la partizione) e fare clic su Next.

- Scegliere il tipo di file system della partizione per la partizione logica, in modo da soddisfare le proprie esigenze.

Se la periferica di memorizzazione viene collegata a una workstation Linux, scegliere Linux (EXT2) come file system della partizione. Se la periferica di memorizzazione sarà collegata a un PC Windows, scegliere Windows (FAT32) come file system della partizione.

Dopo aver selezionato il file system della partizione, fare clic su Next.

- Una volta selezionate tutte le opzioni per la partizione, viene visualizzato un riepilogo. In caso di errore o se si desidera modificare una selezione, fare clic su Back (Indietro) per riavviare il processo o su Cancel (Annulla) per interromperlo senza eseguire operazioni. Se tutte le opzioni sono state selezionate correttamente, fare clic su Finish (Fine) per creare la partizione.

Nota: se è stato lasciato spazio nella partizione estesa poiché occorrono più partizioni logiche, è possibile continuare a creare partizioni logiche fino ad esaurire lo spazio disponibile.

Analisi delle partizioni

Analizzare una partizione equivale a eseguire chkdsk o Scandisk in Windows o fsck in Linux. L'analisi di una partizione verifica la presenza di errori sul disco rigido e, se ne rileva, cerca di correggerli.

- Fare clic sull'icona Edit (Modifica) a destra della partizione da analizzare.

- Fare clic su Check Partition (Verifica partizione) per eseguire l'analisi della partizione.

- Una finestra mostra lo stato dell'analisi.

- Al termine, quando si torna all'interno della schermata Partition Properties (Proprietà partizione), fare clic su Close (Chiudi) per tornare alla schermata File Server Disk Information (Informazioni dischi del file server).

Durante l'esecuzione dell'analisi si può ricevere un messaggio di errore se il disco rigido è stato formattato da dispositivi diversi da USR8200 Firewall/VPN/NAS o se supera 120 GB di capacità. I motivi possono essere il metodo utilizzato per formattare il disco rigido o le dimensioni dei settori. In caso di errore, è necessario collegare il disco rigido direttamente a un PC o a un computer Linux ed eseguire l'analisi da tale dispositivo.

Formattazione di una partizione

Se per qualsiasi motivo occorre formattare una partizione dopo la configurazione iniziale, procedere come segue.

Nota: si consiglia di formattare il disco rigido utilizzando EXT2 se si intende trasferire file di grandi dimensioni su tale unità. Se i file da trasferire non superano i 4 GB, è preferibile formattare il disco rigido tramite FAT32.

- Fare clic sull'icona Format a partition (Formatta una partizione) nella colonna Action (Azione).

- Scegliere il tipo di formato per la partizione più adeguato alle proprie esigenze.

Se la periferica di memorizzazione viene collegata a una workstation Linux o se trasferirà file di dimensioni superiori a 4 GB, scegliere Linux (EXT2) come formato della partizione. Se la periferica di memorizzazione viene collegata a PC Windows o se non si trasferiranno file di dimensioni superiori a 4 GB, scegliere Windows (FAT32) come formato della partizione.

Dopo aver selezionato il file system della partizione, fare clic su Next.

- Poiché la partizione attualmente è utilizzata dal file server e potrebbe contenere file, viene visualizzato l'avviso seguente. Se si è sicuri di voler formattare la partizione, fare clic su OK.

Eliminazione di una partizione

Per eliminare una partizione, fare clic sull'icona Delete a partition (Elimina una partizione) nella colonna Action (Azione).

Se si è sicuri di voler eliminare la partizione, fare clic su OK.

Disinstallazione di un disco rigido

Benché le connessioni USB e FireWire siano Plug and Play, è necessario disinstallare correttamente qualsiasi periferica di memorizzazione che si desidera disconnettere da USR8200 Firewall/VPN/NAS. Utilizzando USR8200 Firewall/VPN/NAS, ciò è possibile dall'interfaccia File Server Disk Information (Informazioni dischi del file server) nell'utilità di gestione basata su Web.

- Selezionare il disco rigido da disinstallare nella schermata Network List View (Visualizzazione elenco della rete).

- Fare clic su Unmount (Disinstalla) nella schermata File Server Disk Information.

- Una volta disinstallato, è possibile reinstallare il disco rigido o scollegarlo senza problemi dalla connessione FireWire o USB di USR8200 Firewall/VPN/NAS.

Nota: se si sta disinstallando un disco rigido FireWire e vi sono più dischi rigidi collegati a margherita dietro a USR8200 Firewall/VPN/NAS, è necessario disinstallare anche tutte le periferiche dietro all'unità da disconnettere. È quindi possibile ricollegare gli altri dischi nella catena a margherita.

Assegnazione di un nuovo nome a una partizione

Se si desidera modificare il nome di una partizione su un disco rigido, procedere come segue:

- Fare clic su Home nel menu a sinistra, quindi sul nome del disco rigido nella mappa della rete.

- Fare clic sull'icona Edit (Modifica) relativa alla partizione da rinominare.

- Fare clic su Unmount (Disinstalla) nella schermata Partition Properties (Proprietà partizione).

- È quindi possibile modificare il nome della partizione nel campo Share Name (Nome condivisione). Dopo aver modificato il nome, fare clic su Mount (Installa), quindi su Close (Chiudi).

- Il nuovo nome della partizione viene visualizzato nell'elenco Share Name.

Impostazione dei diritti di accesso utente alle periferiche di memorizzazione

Per assegnare diritti di accesso utente, fare clic su Users (Utenti) nel menu Advanced (Avanzate).

È possibile creare utenti che possono accedere solo alle periferiche di memorizzazione selezionando l'opzione Read Files from File Server (Leggi file dal file server) da sola o in combinazione con Write Files to File Server (Scrivi file sul file server).

Nota: per i client Windows 95, Windows 98 e Windows Me che si collegano a USR8200 Firewall/VPN/NAS per accedere al file server è necessario immettere il nome utente e la password usando lettere minuscole, non MAIUSCOLE, in quanto tali versioni di Windows comunicano con il server solo a lettere minuscole.

Nota: durante qualsiasi operazione dell'utilità dei dischi di file, non è possibile accedere ad alcuno dei dischi rigidi connessi a USR8200 Firewall/VPN/NAS.

Quando una periferica di memorizzazione è connessa a USR8200 Firewall/VPN/NAS tramite USB o FireWire, viene visualizzata nella mappa della rete. La visualizzazione della mappa della rete come elenco mostra informazioni sulla periferica di memorizzazione.

I nomi delle partizioni sono contrassegnati come "a", "b", "c", ecc. Per accedere alle partizioni della periferica di memorizzazione dai computer nella LAN, è necessario mappare un'unità di rete utilizzando il nome della partizione designata. I nomi delle partizioni disponibili vengono visualizzati nell'elenco della mappa della rete.

Gestione partizioni

Utilizzare i seguenti pulsanti di azione per eseguire le operazioni di gestione e l'utilità disco sulla periferica di memorizzazione:

Aggiunta di una nuova partizione

1. Fare clic sull'icona File Server nella mappa della rete per visualizzare la schermata delle informazioni sul file server.

2. Fare clic su Add Partition (Aggiungi partizione) per visualizzare la schermata Partition Settings (Impostazioni partizione).

3. Specificare il volume della nuova partizione (in MB).

4. Selezionare la casella di controllo Make Partition Bootable (Rendi partizione avviabile), per rendere avviabile la nuova partizione.

5. Fare clic su OK.

Eliminazione di una partizione

1. Fare clic sull'icona File Server nella mappa della rete per visualizzare la schermata delle informazioni sul file server.

2. Fare clic su Delete Partition (Elimina partizione).

Formattazione di una partizione

1. Fare clic sull'icona File Server nella mappa della rete per visualizzare la schermata delle informazioni sul file server.

2. Fare clic su Partition Format (Formato partizione) per visualizzare la schermata corrispondente.

3. Selezionare il tipo di file system per la partizione.

4. Fare clic su OK.

Analisi di una partizione

1. Fare clic sull'icona File Server nella mappa della rete per visualizzare la schermata delle informazioni sul file server.

2. Fare clic su Scan Partition (Analizza partizione); la schermata viene aggiornata e visualizza un riepilogo dell'analisi.

Server di stampa

USR8200 Firewall/VPN/NAS offre funzionalità di stampa condivisa Microsoft e LPD. La stampa condivisa Microsoft consente facili procedure di installazione e gestione. La stampa LPD garantisce servizi efficienti per lavori di stampa di ampi volumi, senza dover dedicare grandi quantità di memoria interna allo spool.

Configurazione di una stampante LPD in Windows XP

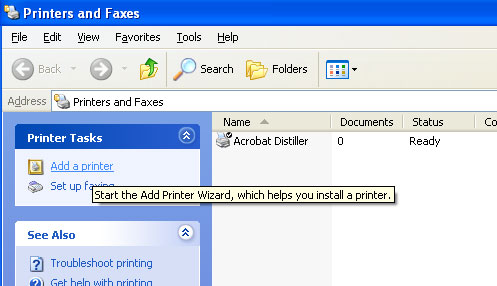

1. Fare clic sull'icona Stampanti e fax nel Pannello di controllo.

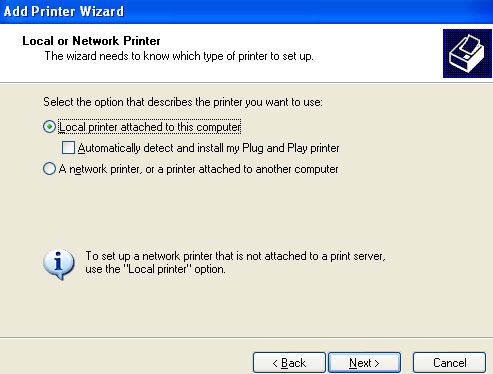

2. Fare clic su Aggiungi stampante per attivare l'Installazione guidata stampante, quindi fare clic su Avanti.

3. Selezionare Stampante locale collegata al computer. Deselezionare Rileva e installa stampante Plug and Play automaticamente, quindi fare clic su Avanti.

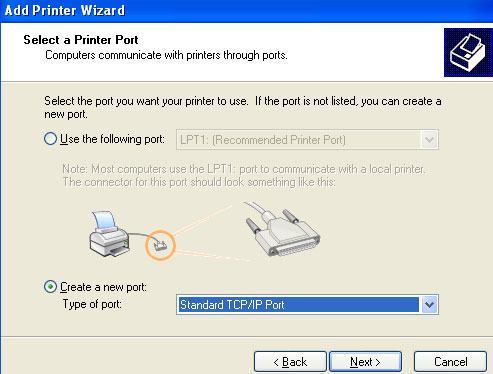

4. Nella schermata Selezionare la porta stampante, scegliere Crea una nuova porta. Nel menu a discesa Tipo di porta, selezionare Standard TCP/IP Port (Porta TCP/IP standard). Fare clic su Avanti per attivare l'Aggiunta guidata porta stampante TCP/IP standard. Fare clic su Avanti.

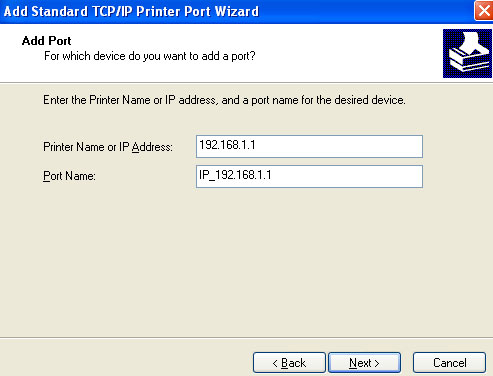

5. Specificare 192.168.1.1 nell'area Nome o indirizzo IP stampante, quindi scegliere Avanti.