Inhoudsopgave:

Overzicht van het web-managementprogramma

De Connection Wizard gebruiken

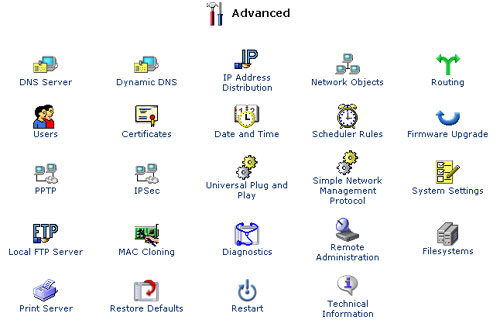

Geavanceerd >

Gebruikershandleiding USR8200 Firewall/VPN/NAS

Geavanceerd

Dit gedeelte van de managementconsole is alleen bedoeld voor deskundige gebruikers. Het aanbrengen van bepaalde wijzigingen in de instellingen van dit gedeelte kan de werking van de USR8200 Firewall/VPN/NA en het thuisnetwerk nadelig beÔnvloeden en dient voorzichtig te worden uitgevoerd.

DNS (Domain Name System)-server

DNS biedt een service die domeinnamen omzet in IP-adressen en vice versa. De DNS-server van de gateway is een auto-learning DNS, wat betekent dat als er een nieuwe computer op het netwerk wordt aangesloten, de DNS-server de naam onthoudt en deze automatisch aan de DNS-tabel toevoegt. Andere netwerkgebruikers kunnen onmiddellijk met deze computer communiceren door de naam of het IP-adres van deze computer te gebruiken. De DNS van uw gateway kan bovendien:

- een algemene database van domeinnamen en IP-adressen met de DHCP-server delen.

- binnen het LAN tegelijkertijd meerderde subnetten ondersteunen.

- automatisch een domeinnaam aan ongekwalificieerde namen geven.

- toestaan dat er nieuwe domeinnamen worden toegevoegd aan de database.

- toestaan dat een computer meerdere hostnamen heeft.

- toestaan dat een hostnaam meerdere IP-adressen heeft (nodig indien een host beschikt over meerdere netwerkkaarten).

- De DNS-server hoeft niet te worden geconfigureerd. U wilt misschien de lijst bekijken met alle computers zoals bekend bij de DNS, de hostnaam of het IP-adres van een computer op de lijst bewerken, of handmatig een nieuwe computer aan de lijst toevoegen.

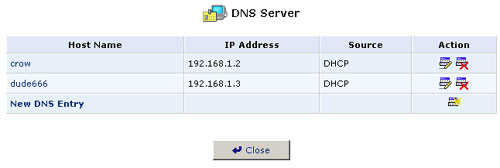

De DNS-tabel bekijken of wijzigen

Klik op het pictogram DNS Server (DNS-server) in het scherm Advanced (Geavanceerd) van de managementconsole om de lijst te bekijken met computers die in de DNS-tabel zijn opgeslagen. De DNS-tabel wordt weergegeven.

U kunt als volgt een nieuwe vermelding aan de lijst toevoegen:

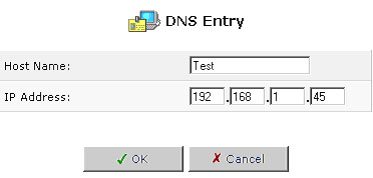

- Klik op New DNS Entry (Nieuwe DNS-vermelding). Het scherm DNS Entry (DNS-vermelding) wordt weergegeven.

- Voer de hostnaam en het IP-adres van de computer in.

- Klik op OK om uw wijzigingen op te slaan.

U kunt als volgt de hostnaam of het IP-adres van een vermelding bewerken:

- Klik op de knop Edit (Bewerken), die wordt weergegeven in de kolom Action (Actie). Het scherm DNS Entry (DNS-vermelding) wordt weergegeven. Als de hostnaam handmatig aan de DNS-tabel is toegevoegd, kunt u de hostnaam en/of het IP-adres wijzigen. Als dit niet het geval is, kunt u alleen de hostnaam wijzigen.

- Klik op OK om uw wijzigingen op te slaan.

Klik op de knop Remove (Verwijderen) in de kolom Action (Actie) als u een host uit de DNS-tabel wilt verwijderen. De vermelding wordt uit de tabel verwijderd.

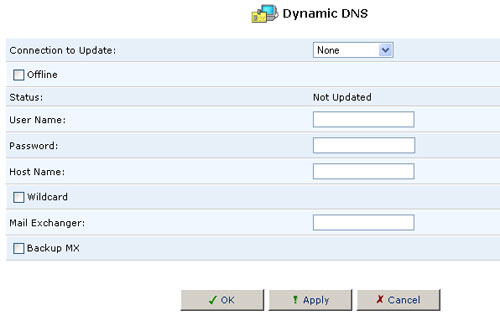

Dynamic DNS

Met de Dynamic DNS-service kunt u een dynamisch IP-adres toewijzen aan een statische hostnaam, zodat uw computer beter toegankelijk is vanaf verschillende internetlocaties. Als u verbinding maakt met internet, dan kent de serviceprovider een ongebruikt IP-adres uit een IP-adresgroep toe, en dit adres wordt alleen voor de duur van een specifieke verbinding gebruikt. Door dynamisch adressen toe te wijzen wordt de bruikbare groep IP-adressen uitgebreid, terwijl er een constante domeinnaam behouden blijft. Elke keer dat het door uw ISP verschafte IP-adres verandert, zal de DNS-database overeenkomstig veranderen aan de hand van het gewijzigde IP-adres. Op deze manier blijft uw domeinnaam nog steeds toegankelijk, ook al wijzigt het IP-adres van een domeinnaam vaak.

U kunt de Dynamic DNS-functie gebruiken door op http://www.DynDNS.org/account/create.html gratis een DDNS-account te openen. Als u een account aanvraagt, dient u een gebruikersnaam en wachtwoord op te geven. Houd deze gegevens bij de hand als u uw DDNS-ondersteuning aanpast. Ga voor meer informatie over Dynamic DNS naar http://www.DynDNS.org

Dynamic DNS gebruiken

- Klik op het pictogram Dynamic DNS in het scherm Advanced van de managementconsole. De Dynamic DNS-tabel wordt weergegeven.

- Geef de operationele parameters van de Dynamic DNS weer.

- User Name (Gebruikersnaam) - voer de gebruikersnaam van uw DynDNS in.

- Password (Wachtwoord) - voer het wachtwoord van uw DynDNS in.

- Host Name (Hostnaam) - voer een subdomeinnaam in en selecteer een achtervoegsel uit de keuzelijst met domeinen om uw hostnaam te bepalen.

- Mail Exchanger - voer uw mail exchange-serveradres in om alle e-mailberichten die binnenkomen op uw DynDNS-adres naar uw mailserver door te sturen.

- Selecteer het vakje Dynamic Update (Dynamische update) om de Dynamic DNS-service in te schakelen.

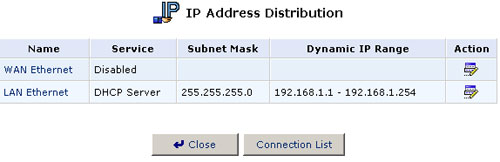

Distributie van het IP-adres

U kunt met de DHCP-server van uw gateway eenvoudig computers toevoegen die als DHCP-clients op het thuisnetwerk zijn geconfigureerd. De server biedt een mechanisme voor het toewijzen van IP-adressen en voor het leveren van netwerkconfiguratieparameters aan deze hosts.

Een client (host) verstuurt een uitzendbericht op het LAN en vraagt zo een IP-adres voor zichzelf op. De DHCP-server controleert vervolgens de lijst met beschikbare adressen, least een lokaal IP-adres aan de host gedurende een bepaalde periode en markeert dit IP-adres tegelijkertijd als 'bezet'. De lease bevat ook andere informatie over netwerkservices zoals het netmasker, de route en DNS-serveradressen van de gateway. Vanaf hier is de host geconfigureerd met een IP-adres voor de duur van de lease.

De host kan ervoor kiezen om een verlopen lease te vernieuwen of om deze te laten verlopen. Als de host ervoor kiest om een lease te vernieuwen, ontvangt deze tevens actuele informatie over netwerkdiensten, net als bij het aangaan van de originele lease. Hierdoor kunnen de netwerkconfiguraties worden bijgewerkt om wijzigingen weer te geven die hebben plaatsgevonden sinds de host voor de eerste keer op het netwerk is aangesloten. Als de host een lease voor de vervaldatum wil beŽindigen, kan deze een release-bericht versturen naar de DHCP-server, die het IP-adres vervolgens beschikbaar stelt voor anderen.

De DHCP-server van uw gateway:

- Toont een lijst met alle DHCP-hostapparaten die op de USR8200 Firewall/VPN/NAS zijn aangesloten.

- Bepaalt de reeks IP-adressen die in het LAN kunnen worden toegewezen.

- Bepaalt de tijd gedurende welke IP-adressen worden toegewezen.

- Biedt de bovenstaande configuraties voor ieder LAN-apparaat en kan voor elk LAN-apparaat afzonderlijk worden ingeschakeld of uitgeschakeld.

- Kan een statisch IP-adres (statische lease) toewijzen aan een LAN-computer zodat de computer elke keer dat deze op het netwerk wordt aangesloten hetzelfde IP-adres ontvangt, ook al behoort dit IP-adres tot de reeks adressen die de DHCP-server aan andere computers kan toewijzen.

- Geeft de DNS-server de hostnaam en het IP-adres van alle computers die in verbinding staan met het LAN.

Overzicht van de DHCP-server

Klik op het pictogram DHCP in het scherm Advanced van de managementconsole als u een overzicht wilt bekijken van de diensten die momenteel worden verschaft door de DHCP-server. Het scherm DHCP Server Summary (Overzicht van de DHCP-server) wordt weergegeven. Selecteer het selectievakje Clear the Name (Naam wissen) om de DHCP-server voor een apparaat in of uit te schakelen.

Opmerking: als een apparaat als 'uitgeschakeld' wordt weergegeven in de statuskolom, dan worden er geen DHCP-services verschaft aan hosts die via dat apparaat op het netwerk zijn aangesloten. Dit betekent dat de gateway geen IP-adressen aan deze computers zal toewijzen. Dit is nuttig als u alleen met statische IP-adressen wilt werken.

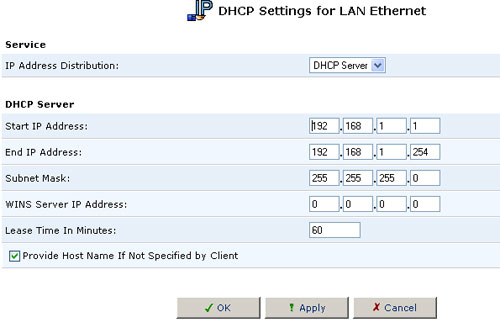

DHCP-serverinstellingen bewerken

De DHCP-serverinstellingen voor een apparaat bewerken:

- Klik op de knop Edit in de kolom Action. De DHCP-instellingen voor dit apparaat worden weergegeven.

- Bepaal of u de DHCP-server voor dit apparaat wilt in- of uitschakelen. Dit kan ook worden gedaan in het scherm DHCP Server Summary (Overzicht van de DHCP-server).

- Vul de volgende velden in en klik op OK.

- IP Address Range (Start and End) (IP-adresbereik [begin en einde]): bepaalt het aantal hosts dat op het netwerk in dit subnet mogen wordt aangesloten. 'Start' specificeert het eerste IP-adres dat in dit subnet kan worden toegewezen en 'End' specificeert het laatste IP-adres in de reeks.

- Subnet Mask (Subnetmasker): dit is een masker dat bepaalt tot welk subnet een IP-adres behoort. Een voorbeeld van een waarde voor een subnetmasker is 255.255.0.0.

- Lease Time (Leasetijd): als een apparaat op het netwerk wordt aangesloten krijgt het voor een bepaalde tijd ('leasetijd) een IP-adres toegewezen door de DHCP-server. Als de lease vervalt, zal de server bepalen of de computer de verbinding met het netwerk heeft verbroken. Als dit het geval is, kan de server dit IP-adres mogelijk aan een nieuwe aangesloten computer toewijzen. Deze functie zorgt ervoor dat IP-adressen die niet worden gebruikt, beschikbaar worden gesteld voor andere computers op het netwerk.

- Provide host name if not specified by client (Geef een hostnaam op als deze niet door de client is gespecificeerd): als de DHCP-client geen hostnaam heeft, wijst de gateway een standaardnaam toe aan de client.

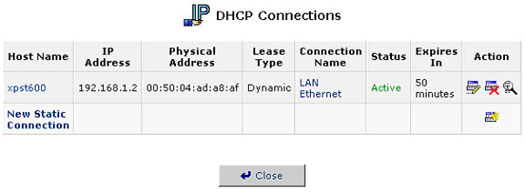

DHCP-verbindingen

Klik op de knop Connection List (Lijst met verbindingen) die onderaan het scherm DHCP Server Summary (Overzicht van de DHCP-server) wordt weergegeven als u een lijst met computers die momenteel worden herkend door de DHCP-server wilt bekijken. Het scherm met DHCP-verbindingen wordt weergegeven.

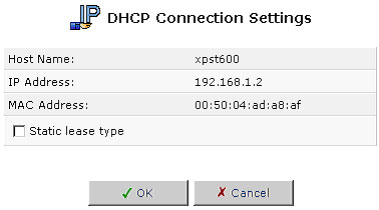

De eigenschappen voor een statische verbinding bewerken:

Klik op de knop Edit die wordt weergegeven in de kolom Action. Het scherm DHCP Connection Settings (DHCP-verbindingsinstellingen) wordt weergegeven.

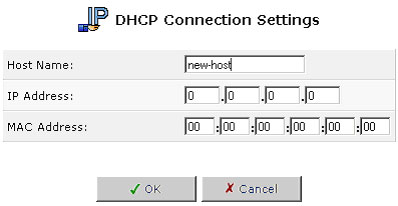

Een nieuwe verbinding met een vast IP-adres definiŽren:

- Klik op de knop New Static Connection (Nieuwe statische verbinding) die bovenaan in het scherm DHCP Connections wordt weergegeven. Het scherm DHCP Connection Settings wordt weergegeven.

- Voer een hostnaam in voor deze verbinding.

- Voer het vaste IP-adres in dat u aan de computer wilt toewijzen.

- Voer het MAC-adres van de netwerkkaart van de computer in.

- Klik op OK om uw wijzigingen op te slaan. Klik op de knop Delete in de kolom als u een host uit de tabel wilt verwijderen.

Opmerking: het vaste IP-adres van een apparaat wordt toegewezen aan het MAC-adres van het specifieke netwerk (NIC) dat op de LAN-computer is geÔnstalleerd. Als u deze netwerkkaart vervangt, dient u de vermelding van het apparaat in de lijst met DHCP-verbindingen bij te werken met het MAC-adres van de nieuwe netwerkkaart.

Netwerkobjecten

Netwerkobjecten is een methode om abstract een aantal LAN-hosts te definiŽren. Het definiŽren van zo'n groep kan handig zijn bij het configureren van systeemregels. Netwerkobjecten kunnen bijvoorbeeld worden gebruikt als de beveiligingsinstellingen voor filteren, zoals het filteren van het IP-adres, de hostnaam of het MAC-adres, worden geconfigureerd.

U kunt netwerkobjecten gebruiken om beveiligingsregels toe te passen op basis van hostnamen in plaats van IP-adressen. Dit kan erg nuttig zijn, aangezien IP-adressen van tijd tot tijd veranderen. Het is bovendien mogelijk om netwerkobjecten volgens een MAC-adres te definiŽren, waardoor de regeltoepassing op een nog lager niveau plaatsvindt.

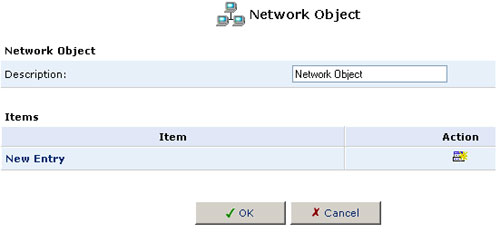

Een netwerkobject definiŽren:

1. Klik op het pictogram Network Objects (Netwerkobjecten) en het scherm Network Objects wordt weergegeven.

2. Klik New Entry en het scherm Network Objects wordt weergegeven.

3. Geef een naam op voor het netwerkobject in het veld Description (Beschrijving).

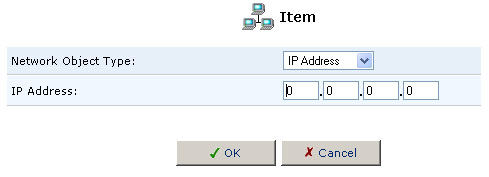

4. Klik New Entry en het scherm Item wordt weergegeven.

5. Selecteer het type netwerkobject uit het vervolgkeuzemenu Network Object Type:

- IP-adres

- MAC-adres

- Hostnaam

6. Voer de juiste beschrijving in voor het type netwerkobject en klik vervolgens op OK.

7. Klik op OK in het scherm Network Object en klik op vervolgens op Close.

Routing

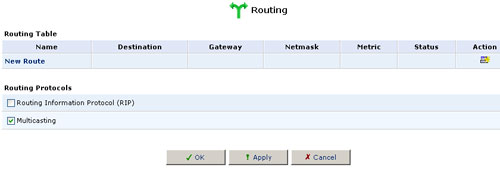

Regels van de routingtabel beheren

U hebt toegang tot de regels van de routingstabel door op het pictogram Routing te klikken in het scherm Advanced. Het scherm Routing wordt weergegeven:

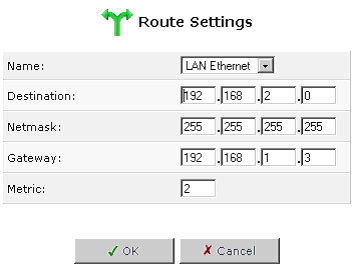

U kunt in de routingtabel routingregels toevoegen, bewerken en verwijderen. Als een routingregel toevoegt, dient u het volgende te specificeren:

- Device (Apparaat): selecteer het netwerkapparaat.

- Destination (Bestemming): met de bestemming wordt de bestemmingshost, het subnetadres, het netwerkadres of de standaardroute bedoeld. De bestemming voor een standaardroute is 0.0.0.0.

- Netmask: het netwerkmasker wordt samen met de bestemming gebruikt om te bepalen wanneer er een route wordt gebruikt.

- Gateway: voer het IP-adres van de gateway in.

- Metric (Metriek): een meeteenheid van de voorkeur van een route. De laagste metriek heeft over het algemeen de voorkeur. Als er meerdere routes bij een bestemmingsnetwerk horen, wordt de route met de laagste metriek gebruikt.

Multicasting

De USR8200 Firewall/VPN/NAS biedt ondersteuning voor IGMP-multicasting, waardoor hosts die op een netwerk zijn aangesloten onmiddellijk kunnen worden bijgewerkt als er een belangrijke wijziging plaatsvindt in het netwerk. Een multicast is een bericht dat tegelijkertijd naar een vooraf gedefinieerde groep ontvangers wordt verzonden. Als u zich aansluit bij een multicast-groep ontvangt u alle berichten die naar de groep worden verzonden. Het is ongeveer hetzelfde principe als wanneer een e-mailbericht aan een mailinglijst wordt toegevoegd.

Met IGMP-multicasting hebt u UPnP-mogelijkheden via draadloze netwerken en het kan tevens nuttig zijn als u via een router op internet bent aangesloten. Als een toepassing die op het thuisnetwerk wordt uitgevoerd een aanvraag stuurt om deel te nemen aan een multicast-groep, dan zal de USR8200 Firewall/VPN/NAS deze aanvraag onderscheppen en verwerken. Als de USR8200 Firewall/VPN/NAS op Minimum Security (Minimum beveiliging) is ingesteld, hoeft u verder niets te doen. Als de USR8200 Firewall/VPN/NAS echter is ingesteld op Typical Security (Standaard beveiliging) of Maximum Security (Maximum beveiliging), dient u het IP-adres van de groep aan het scherm Multicast Groups (Multicast-groepen) van de USR8200 Firewall/VPN/NAS toe te voegen. Hierdoor worden inkomende berichten die aan de groep zijn gericht door de Firewall gelaten en naar de juiste LAN-computer verzonden.

- Klik op het pictogram Routing in het scherm Advanced.

- Schakel het selectievakje Multicast Groups Management (Beheer van multicast-groepen) in.

- Klik op OK.

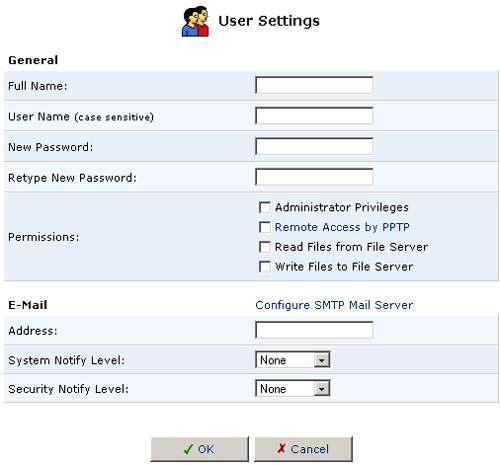

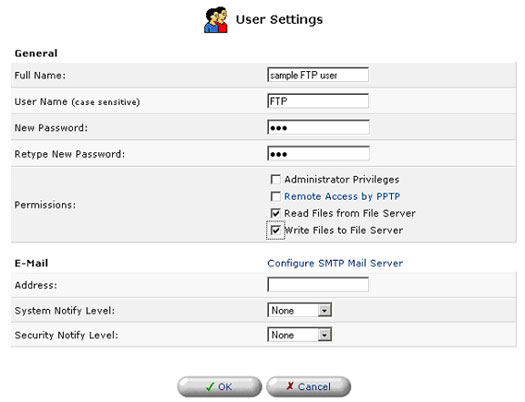

Gebruikers

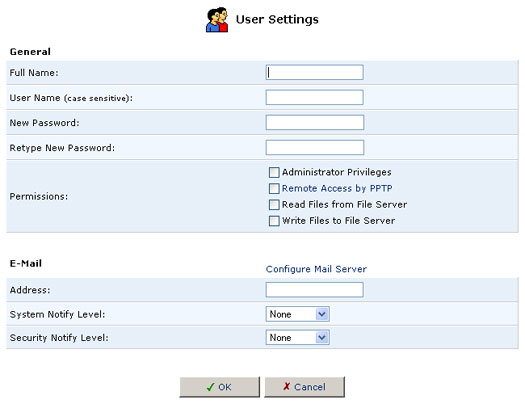

Gebruikersinstellingen

In dit gedeelte kunt u nieuwe gebruikers toevoegen om de functies van de PPTP, bestandsserver en FTP-server te gebruiken.

Klik op New User (Nieuwe gebruiker) om een account te maken.

- Full Name (Volledige naam): de volledige naam van de gebruiker.

- User Name (Gebruikersnaam): de naam die de gebruiker zal gebruiken om toegang te krijgen tot uw thuisnetwerk.

- New Password (Nieuw wachtwoord): voer een nieuw wachtwoord in voor de gebruiker. Als u het gebruikerswachtwoord niet wilt wijzigen, kunt u dit veld leeg laten.

- Retype New Password (Nieuw wachtwoord nogmaals invoeren): als er een nieuw wachtwoord is toegewezen, dient u dit ter controle nogmaals in te voeren.

- Permissions (Machtigingen): selecteer de gebruikersrechten op uw thuisnetwerk.

- Administrative Privileges (Administratieve rechten): deze rechten geven gebruikers administratieve toegang om instellingen te wijzigen via het web-managementprogramma en Telnet.

- Remote Access by PPTP (Externe toegang via PPTP): hiermee kunnen gebruikers extern verbinding maken met uw interne netwerk.

- Read Files from the File Server (Bestanden van de bestandsserver lezen): hiermee kunnen gebruikers bestanden lezen van de FTP- of bestandsservers.

- Write Files to the File Server (Bestanden naar de bestandsserver schrijven): hiermee kunnen gebruikers bestanden naar de FTP- of bestandsservers schrijven.

- E-Mail Address (E-mailadres): voer het e-mailadres van de gebruiker in.

- Kies het System Notify Level (Waarschuwingsniveau van het systeem): None (Geen), Error (Fout), Warning (Waarschuwing) of Information (Informatie).

- Kies het Security Notify Level: None, Error, Warning of Information.

De waarschuwingsniveau's worden gebruikt om gebruikers via e-mail de systeem- en beveiligingslogbestanden te sturen. De informatie die u ontvangt, is afhankelijk van het niveau dat u hebt gekozen.

Klik tenslotte op OK om de nieuwe gebruiker op de USR8200 Firewall/VPN/NAS op te slaan. Opmerking: gebruikersnamen en wachtwoorden zijn hoofdlettergevoelig.

Opmerking: gebruikers van Windows 95/98 die toegang via File Server (Bestandsserver) en FTP-server wensen, dienen de gebruikersnaam en het wachtwoord in kleine letters te schrijven, niet in HOOFDLETTERS.

Certificaten

Als u met openbare sleutelcryptografie werkt, dient u voorzichtig te werk te gaan en te controleren dat u de openbare sleutel van de juiste persoon gebruikt. Derden met slechte bedoelingen kunnen een potentiŽle bedreiging vormen als zij een valse sleutel plaatsen met de naam en gebruikers-ID van een ontvanger. Gegevensoverdrachten die worden onderschept door de eigenaar van de valse sleutel kunnen in de verkeerde handen vallen.

Digitale certificaten zijn bedoeld om vast te stellen of een openbare sleutel daardwerkelijk toebehoort aan de veronderstelde eigenaar. Het is een digitaal referentiemiddel. Het certificaat beschikt over informatie die de eigenaar identificeert en het bevat een erkende verklaring dat een derde uw identiteit heeft bevestigd.

Digitale certificaten worden gebruikt om pogingen van derden met slechte bedoelingen, die onbevoegde openbare sleutels proberen te gebruiken, te voorkomen. Een digitaal certificaat bestaat uit het volgende:

- Een openbare sleutel: certificaatinformatie. De 'identiteit' van de gebruiker, zoals naam, gebruikers-ID's, etc.

- Digitale handtekeningen: een verklaring waarin staat dat een certificeringsinstantie (CA) garant staat voor de informatie in het certificaat. Kort samengevat is een certificaat dus een openbare sleutel met bepaalde identificatiekenmerken en een goedkeuringsstempel van een betrouwbare partij.

X.509-certificaat

De USR8200 Firewall/VPN/NAS ondersteunt X.509-certificaten die voldoen aan de internationale standaard ITU-T X.509. Een X.509-certificaat is een verzameling van een standaardaantal velden met informatie over een gebruiker of apparaat en de bijbehorende openbare 8.10-sleutel. De X.509-standaard bepaalt welke informatie in het certificaat wordt opgenomen en beschrijft hoe deze informatie moet worden gecodeerd (het gegevensformaat). Alle X.509-certificaten bevatten onderstaande gegevens:

De openbare sleutel van de certificaathouder - de openbare sleutel van de certificaathouder, samen met een algoritme-identifier die aangeeft tot welk cryptosysteem de sleutel behoort evenals belangrijke parameters.

Het serienummer van het certificaat - de entiteit (toepassing of persoon) die het certificaat heeft gemaakt, is verantwoordelijk voor het toewijzen van een uniek serienummer aan het certificaat om dit te onderscheiden van andere certificaten die worden verstrekt. Deze informatie wordt op talloze manieren gebruikt: als een certificaat bijvoorbeeld wordt ingetrokken, wordt het serienummer op een certificaatintrekkingslijst (CRL) gezet.

De unieke identifier van de certificaathouder (of DN-naam) - deze naam zou uniek moeten zijn op internet. Een DN bestaat uit meerdere subsecties en kan er als volgt uitzien: CN=John Smith, EMAIL=johndoe@usr.com, OU=R&D, O=USRobotics, C=US (deze informatie verwijst naar de Common Name [naam] van de persoon, Organizational Unit [organisatie-eenheid], Organization [organisatie] en Country [land].)

De geldigheidspriode van het certificaat (de start- en einddatum/tijd van het certificaat) - geeft aan wanneer het certificaat verloopt.

De unieke naam van de verstrekker van het certificaat - de unieke naam van de entiteit die het certificaat heeft ondertekend. Dit is gewoonlijk een certificeringsinstantie (CA). Het gebruik van het certificaat veronderstelt dat u de entiteit vertrouwt die dit certificaat heeft ondertekend.

Opmerking: in een aantal gevallen, zoals bij CA-certificaten van basis- of topniveau, ondertekent de verstrekker zijn eigen certificaat.

De digitale handtekening van de verstrekker - de handtekening die de openbare sleutel gebruikt van de entiteit die het certificaat heeft verstrekt.

De handtekening van de algoritme-identifier - geeft het algoritme weer dat gebruikt wordt door de CA om het certificaat te ondertekenen.

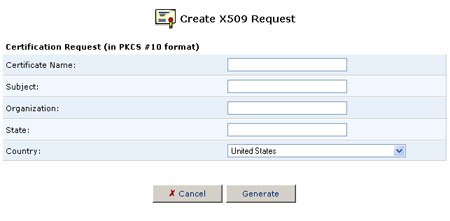

Een X509-certificaat krijgen

Als u een X509-certificaat wilt hebben, kunt u deze aanvragen bij een CA. U toont uw openbare sleutel, bewijst dat u de bijbehorende privť-sleutel hebt en u geeft de CA specifieke informatie over uzelf. U ondertekent de informatie vervolgens digitaal en verzendt het volledige pakket, de certificaataanvraag, naar de CA. De CA controleert of de door uw verstrekte informatie juist is, maakt het certificaat en stuurt deze naar u toe.

Een X509-certificaat ziet eruit als een standaardcertificaat van papier waar een openbare sleutel op is geplakt. Op het certificaat staat uw naam en andere informatie over u, evenals de handtekening van de persoon die u het certificaat heeft verstrekt.

- Klik op het pictogram Certificates (Certificaten) in het scherm Advanced van de managementconsole. Het scherm Certificates wordt weergegeven:

- Klik op de knop Local Certificates (Lokale certificaten) op de USR8200 Firewall/VPN/NAS.

- Klik op de knop Create Certificate Request (Certificaataanvraag maken). Het scherm Create X509 Request (X509-aanvraag maken) wordt weergegeven.

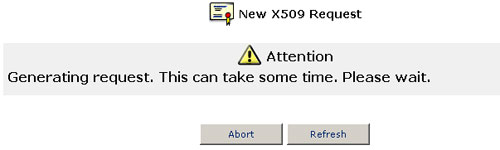

- Voer onderstaande parameters voor een certificaataanvraag in en klik op de knop Generate (Genereren). Er wordt een scherm weergegeven waarin wordt vermeld dat de certificaataanvraag wordt gegenereerd.

- Naam van het certificaat

- Onderwerp

- Organisatie

- Staat

- Land

- Binnen enkele minuten wordt het scherm vernieuwd en wordt uw certificaataanvraag weergegeven.

- Sla de exacte inhoud van deze aanvraag op in een bestand en verzend deze naar een CA voor ondertekening.

- Klik op Sluiten. Het hoofdscherm Certificate management (Certificaatbeheer) wordt weergegeven, waarin uw certificaat wordt vermeld als 'Not-signed' (Niet ondertekend).

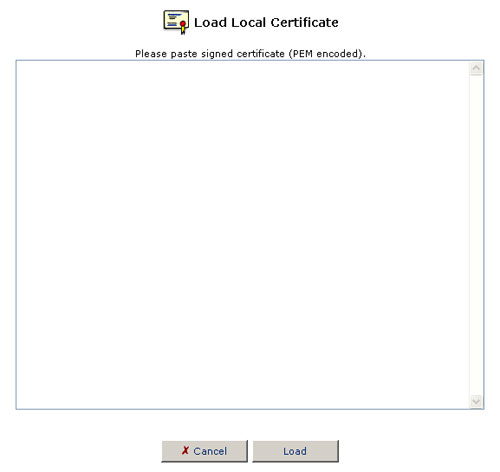

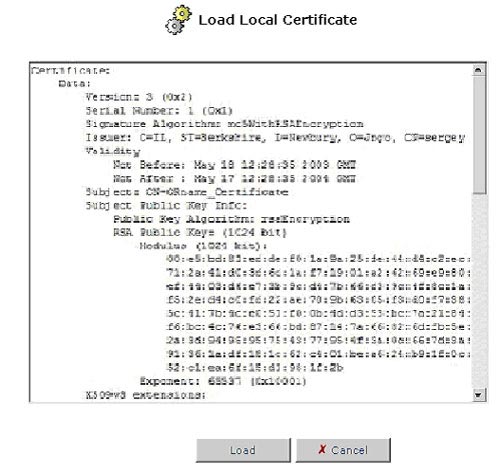

- Klik op Load Certificate (Certificaat laden) zodra u de ondertekende aanvraag van de CA hebt ontvangen. Het scherm Load Local Certificate (Lokaal certificaat laden) wordt weergegeven.

- Plak de ondertekende aanvraag in de beschikbare ruimte.

- Klik op de knop Load (Laden) om het ondertekende certificaat te registreren. Als de registratie is gelukt, verschijnt het scherm Certificate management (Certificaatbeheer). Hierin worden de naam van het certificaat en de verstrekker weergegeven.

Een CA-certificaat registreren

- Klik op het pictogram Certificates (Certificaten) in het scherm Advanced van de managementconsole. Het scherm Certificates (Certificaten) wordt weergegeven:

- Klik op de knop CA's Certificates (CA-certificaten).

- Klik op de knop Load Certificate (Certificaat laden). Het scherm Load CA's Certificate (CA-certificaat laden) wordt weergegeven.

- Plak het CA-certificaat in het scherm.

- Klik op de knop Load.

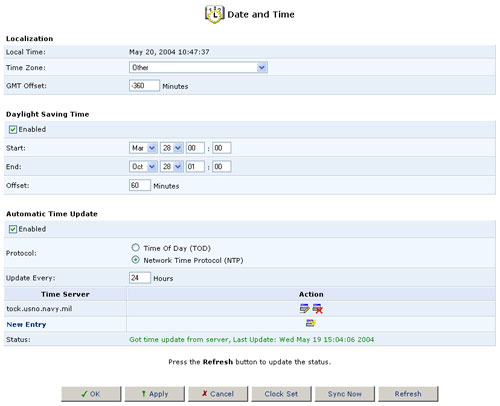

Datum en tijd

Klik op het pictogram Date and Time (Datum en tijd) in het scherm Advanced van het web-managementprogramma als u de lokale datum en tijd wilt instellen voor de USR8200 Firewall/VPN/NAS.

Lokalisatie:

Selecteer de lokale tijdzone in het vervolgkeuzemenu.

Zomertijd :

De weergave van de optie Daylight Saving Time (zomertijd) is afhankelijk van de door u gekozen tijdzone. De USR8200 Firewall/VPN/NAS kan de lokale tijd die intern is opgeslagen, automatisch aanpassen als de zomertijd (DST) begint en eindigt.

Schakel het selectievakje Enabled (Ingeschakeld) in om deze optie te activeren en voer in de volgende velden de data in waarop de zomertijd begint en eindigt op uw lokatie.

Hieronder vindt u een overzicht voor 2003 - 2005.

|

Verenigde Staten

|

||

|

Jaar

|

Zomertijd begint op:

|

Zomertijd eindigt op:

|

|

2003

|

6 april

|

26 oktober

|

|

2004

|

4 april

|

31 oktober

|

|

2005

|

3 april

|

30 oktober

|

|

Europa

|

||

|

Jaar

|

Zomertijd begint op:

|

Zomertijd eindigt op:

|

|

2003

|

30 maart

|

26 oktober

|

|

2004

|

28 maart

|

31 oktober

|

|

2005

|

27 maart

|

30 oktober

|

Voor meer informatie over zomertijd gaat u naar http://webexhibits.org/daylightsaving/index.html. Op deze site kunt u tevens berekenen op welke datum de zomertijd in de toekomst zal beginnen en eindigen.

Voor meer informatie over deze of andere fucnties gaat u naar de ondersteuningswebsite van de USR8200 Firewall/VPN/NAS.

Automatisch de tijd bijwerken:

De USR8200 Firewall/VPN/NAS kan de tijd altijd gelijk houden met universele tijden door verbinding te maken met tijdservers wereldwijd.

Schakel het selectievakje Enabled in en voer in de volgende velden het serveradres en het protocol in dat door de server wordt gebruikt, evenals hoe vaak u wilt dat de tijd wordt bijgewerkt.

Onderstaand vindt u een overzicht van enkele NTP-servers wereldwijd.Verenigde Staten:

US IL ntp0.mcs.anl.gov (140.221.8.88)

US NY nist1-ny.glassey.com (208.184.49.9)

US CA clepsydra.dec.com (204.123.2.5Europa:

FR canon.inria.fr (192.93.2.20)

DE ntp0.fau.de (131.188.3.220)U vindt een volledig overzicht van publieke servers op de volgende website: http://www.eecis.udel.edu/~mills/ntp/servers.html

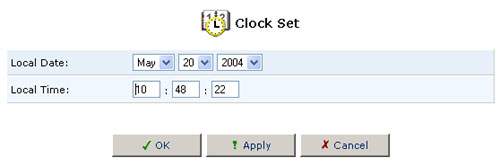

Als u op Clock Set (Klokinstelling) klikt, kunt u de instellingen voor Local Date (Lokale datum) en Local Time (Lokale tijd) opgeven.

Klik op OK als u de datum en tijd hebt ingesteld.

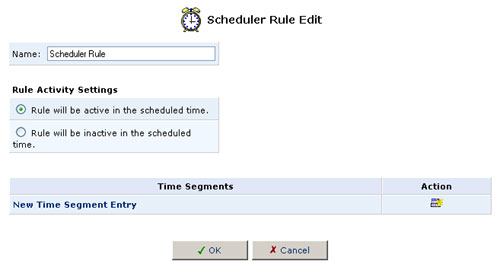

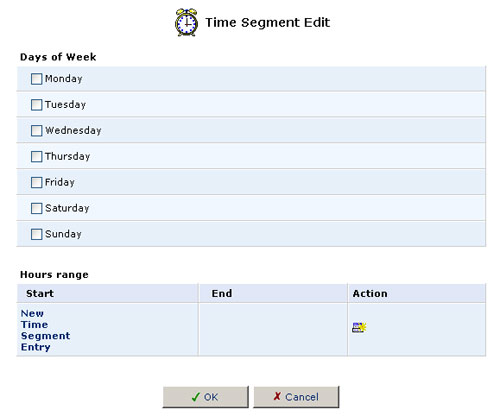

Planningsregels

Planningsregels worden gebruikt om de toepassing van firewall-regels tot specifieke tijden te beperken (gespecificeerd in dagen en uren).

Een regel definiŽren:

1. Klik op het pictogram Scheduler Rules (Planningsregels). Het scherm Scheduler Rules (Planningsregels) wordt nu weergegeven.

2. Klik op New Scheduler Entry (Nieuwe vermelding in planning). Het scherm Scheduler Rule Edit (Planningsregel bewerken) wordt nu weergegeven.

3. Geef een naam op voor de regel in het veld Name (Naam).

4. Geef op of de regel actief of inactief moet zijn tijdens de opgegeven tijd door het juiste keuzerondje bij Rule Activity Settings (Instellingen voor regelactiviteit) in te schakelen.

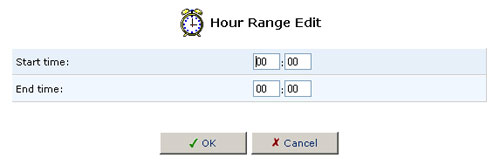

5. Klik op New Time Segment Entry (Nieuwe vermelding van tijdsegment) om het tijdsegment te definiŽren waarop de regel van toepassing is. Het scherm Time Segment Edit (Tijdsegment bewerken) wordt weergegeven.

- Selecteer de actieve en/of inactieve dagen van de week.

- Klik op New Time Segment Entry om de actieve/inactieve uren te definiŽren en klik vervolgens op OK.

- Klik op OK.

6. Klik op OK en klik vervolgens nogmaals op OK om terug te gaan naar het scherm Advanced.

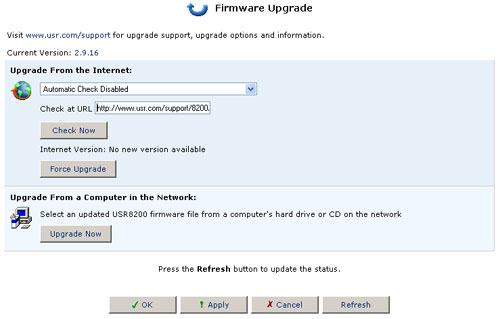

Firmware-upgrade

Er zijn twee manieren om een upgrade op de systeemsoftware uit te voeren:

- Een upgrade uitvoeren vanaf internet: automatisch een bestand met bijgewerkte systeemsoftware ophalen.

- Een upgrade uitvoeren vanaf een lokale pc: gebruikt een bestand met bijgewerkte systeemsoftware die zich op een lokaal diskettestation bevindt. Hieronder staan instructies voor de zojuist genoemde methoden.

Een upgrade uitvoeren vanaf internet

Klik op de knop Firmware Upgrade in het scherm Advanced als u wilt zien of er een upgrade beschikbaar is. Klik vervolgens op Check Now. Het kan zijn dat u meerdere keren op Refresh moet klikken. Zodra er een upgrade beschikbaar is, wordt u hiervan op de hoogte gebracht. Als er een upgrade beschikbaar is, klikt u op Force Upgrade (Upgrade toepassen) als u een upgrade wilt uitvoeren naar de nieuwste code voor de USR8200 Firewall/VPN/NAS.

Volg onderstaande stappen als er een upgrade beschikbaar is:

- Klik op de knop Yes (Ja) om een upgrade uit te voeren.

- Doe het volgende als u wilt wachten met de upgrade en deze later wilt uitvoeren:

A) Klik op de knop No (Nee). Het systeem kijkt dagelijks of er software-updates beschikbaar zijn en zal u hiervan op de hoogte brengen als u u aanmeldt bij de managementconsole.

Opmerking: de gateway moet in verbinding staan met internet om met de externe updateserver te kunnen communiceren. De systemen die de tijd intern opslaan, zullen proberen wekelijks verbinding te maken om te kijken of er updates beschikbaar zijn. De padnaam van het standaard upgradebestand is http://www.usr.com/support/8200/8200-files/usr8200.rmt

B) Ga naar een ander scherm door op een pictogram in de verticale taakbalk te klikken. U kunt op een later tijdstip terugkeren naar het scherm Upgrade door op het pictogram Firmware Upgrade in het scherm Advanced te klikken.

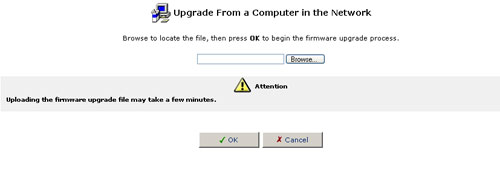

Een uitgrade uitvoeren vanaf een lokale computer

Volg onderstaande stappen als u een upgrade wilt uitvoeren op de USR8200 Firewall/VPN/NAS met een bestand dat u eerder hebt gedownload van internet of hebt ontvangen op CD-ROM:

- Als u een bericht krijgt dat er een nieuwe softwareversie beschikbaar is, dan kunt u het bestand ophalen zoals aangegeven en dit opslaan op een computer in het thuisnetwerk.

- Open de managementconsole van deze computer en klik op het pictogram Firmware Upgrade in het scherm Advanced in het scherm Firmware Upgrade. Klik vervolgens op Upgrade Now.

- Klik op Browse (Bladeren). Er wordt een dialoogvenster weergegeven. Kies het bestand dat u wilt uploaden naar de USR8200 Firewall/VPN/NAS en klik op Open (Openen)

- Klik op OK onderaan in het scherm Upgrade. Het bestand zal worden geŁpload naar de USR8200 Firewall/VPN/NAS.

- Nadat het bestand is overgebracht naar de USR8200 Firewall/VPN/NAS zal de geldigheid worden geverifieerd en zal u worden gevraagd of u met dit nieuwe bestand een upgrade wilt uitvoeren op de USR8200 Firewall/VPN/NAS.

- Klik op Yes (Ja) om te bevestigen. De upgrade zal worden uitgevoerd en zal binnen een minuut worden voltooid.

- Als de upgrade is voltooid, zal de USR8200 Firewall/VPN/NAS automatisch opnieuw worden opgestart. De nieuwe softwareversie zal worden gestart en uw standaardconfiguraties en -instellingen blijven behouden.

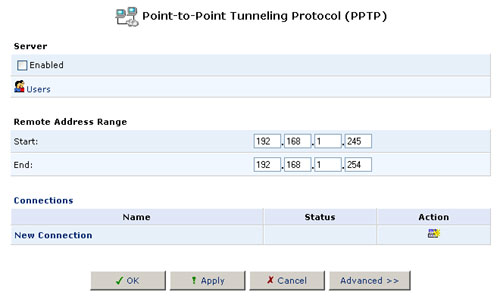

Point-to-point tunneling protocol (PPTP)

Klik op het pictogram PPTP in het scherm Advanced als u toegang wilt krijgen tot de PPTP-instellingen. Het scherm Advanced PPTP Settings (Geavanceerde PPTP-instellingen) wordt weergegeven. In dit scherm kunt u de volgende aspecten configureren:

- De externe gebruikers die toegang krijgen tot uw thuisnetwerk.

- Het IP-adresbereik dat een geautoriseerde externe gebruiker kan gebruiken als hij gebruik maakt van uw thuisnetwerk.

- Geavanceerde verbindingsinstellingen van de PPTP-client/server.

Externe gebruikers beheren

Klik op Users (Gebruikers) om externe gebruikers te definiŽren en beheren. U kunt gebruikers toevoegen, bewerken en verwijderen. Als u een gebruiker toevoegt, dient u onderstaande parameters te specificeren:

- Full Name (Volledige naam): de volledige naam van de externe gebruiker.

- User Name (Gebruikersnaam): de naam die de externe gebruiker zal gebruiken om uw thuisnetwerk te openen.

- New Password (Nieuw wachtwoord): voer een nieuw wachtwoord in voor de externe gebruiker. Als u het wachtwoord van de externe gebruiker niet wilt wijzigen, kunt u dit veld leeg laten.

- Retype New Password (Nieuw wachtwoord nogmaals invoeren): als er een nieuw wachtwoord is toegewezen, dient u dit ter controle nogmaals in te voeren.

- Permissions (Machtigingen): selecteer de rechten van de externe gebruiker op uw thuisnetwerk.

- Administrative Privileges (Administratieve rechten): deze rechten geven gebruikers administratieve toegang om instellingen te wijzigen via het web-managementprogramma en Telnet.

- Remote Access by PPTP (Externe toegang via PPTP): hiermee kunnen gebruikers extern verbinding maken met uw interne netwerk.

- Read Files from the File Server (Bestanden van de bestandsserver lezen): hiermee kunnen gebruikers bestanden lezen van de FTP- of bestandsservers.

- Write Files to the File Server (Bestanden naar de bestandsserver schrijven): hiermee kunnen gebruikers bestanden naar de FTP- of bestandsservers schrijven.

- E-Mail Address (E-mailadres): het e-mailadres van de externe gebruiker.

- Kies het System Notify Level (Waarschuwingsniveau van het systeem): None (Geen), Error (Fout), Warning (Waarschuwing) of Information (Informatie).

- Kies het Security Notify Level: None, Error, Warning of Information.

De waarschuwingsniveau's worden gebruikt om gebruikers via e-mail de systeem- en beveiligingslogbestanden te sturen. De informatie die u ontvangt, is afhankelijk van het niveau dat u hebt gekozen.

Opmerking: als u wijzigingen aanbrengt in de parameters van de gebruiker wordt de verbinding van de gebruiker verbroken. De wijzigingen worden van kracht als u de verbinding handmatig activeert nadat u de parameters van de gebruiker hebt gewijzigd.

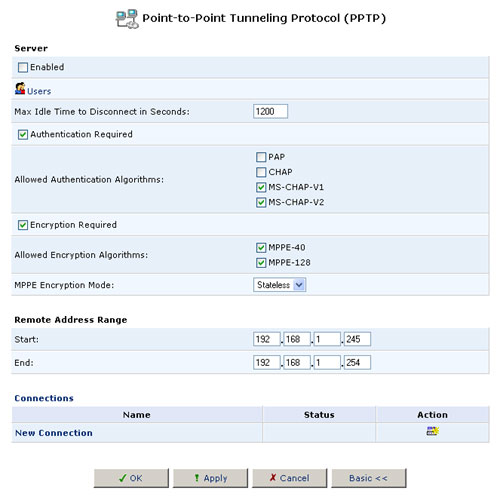

Geavanceerde PPTP-serverinstellingen

Klik op de knop Advanced op het scherm PPTP als u de geavanceerde PPTP-serverinstellingen wilt configureren. Het scherm Advanced PPTP Settings wordt weergegeven. In dit scherm kunt u de volgende aspecten configureren:

- Enabled: de PPTP-server in- of uitschakelen.

- Maximum Idle Time to Disconnect (Maximale Tijd niet-actief voordat de verbinding wordt verbroken): stel de tijd in dat de server inactief mag zijn (gedurende welke er geen gegevens worden verzonden of ontvangen) voordat de gateway een PPTP-verbinding verbreekt.

- Authentication Required (Verificatie vereist): de verificatie in- of uitschakelen.

- Allowed Authentication Algorithms (Toegestane verificatie-algoritmen): selecteer de algoritmen die de server kan gebruiken als de klanten worden geverifieerd.

- Encryption Required (Codering vereist): de codering in- of uitschakelen.

- Allowed Encryprion Algorithms (Toegestane coderingsalgoritmen): selecteer de algoritmen die de server kan gebruiken als gegevens worden gecodeerd.

- MPPE Encryption Mode (MPPE-coderingsmodus): u kunt in de MPPE-coderingsmodus kiezen uit Stateless (Zonder status) or Stateful (Met status).

- Remote Address Range (Extern adresbereik): geef de reeks IP-adressen op die externe gebruikers kunnen gebruiken om toegang te krijgen tot uw thuisnetwerk. De clientinstellingen moeten overeenkomen met de serverinstellingen.

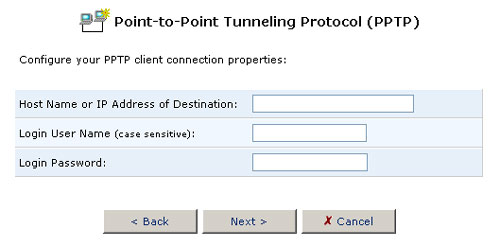

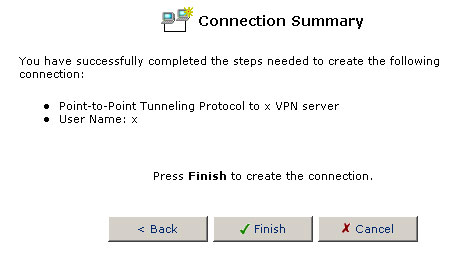

Een nieuwe verbinding maken

Klik op New Connection (Nieuwe verbinding) onderaan het scherm PPTP. Het scherm met de nieuwe verbindingseigenschappen wordt weergegeven. Voer de volgende informatie in:

- Host Name or Destination IP Address (Hostnaam of IP-adres van de bestemming)

- Gebruikersnaam

- Wachtwoord

Klik op Next als u deze informatie hebt ingevoerd.

Controleer op het volgende scherm de informatie die u hebt ingevoerd en klik op Finish als deze informatie klopt. Als deze informatie niet klopt, klikt u op Back en voert u de informatie nogmaals in.

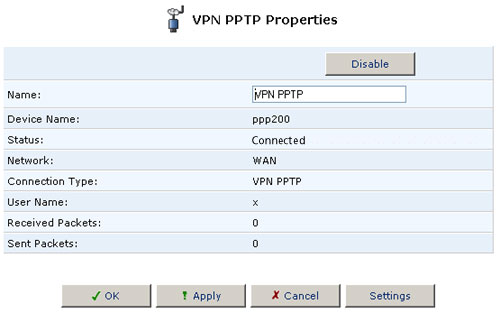

Geavanceerde PPTP-clientinstellingen

De PPTP-verbindingen worden weergegeven in het scherm Advanced PPTP Settings. Volg onderstaande stappen als u de geavanceerde PPTP-client- en -serverinstellingen wilt configureren:

- Klik op de knop Edit van de verbindingen. Het scherm Connection Summary (Verbindingssamenvatting) wordt weergegeven.

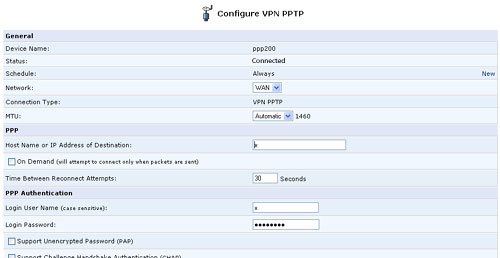

- Klik op de knop Settings (Instellingen). Het scherm Advanced PPTP Client Settings (Geavanceerde PPTP-clientinstellingen) wordt weergegeven. Hierin kunt u de onderstaande geavanceerde PPTP-clientinstellingen configureren.

- Host Name (Hostnaam): de hostnaam van uw PPTP-server.

- Login User Name (Aanmelden gebruikersnaam): uw gebruikersnaam

- Login Password (Aanmelden wachtwoord): uw wachtwoord.

- Idle Time Before Hanging Up (Tijd niet-actief voordat de verbinding wordt verbroken): de tijd dat de server inactief mag zijn (gedurende welke er geen gegevens worden verzonden of ontvangen) voordat de gateway de PPTP-clientverbinding verbreekt.

- PPP Authentication (PPP-verificatie): selecteer de verificatie-algoritmen die de gateway kan gebruiken als deze met een PPTP-server onderhandelt. Schakel alle selectievakjes in als er geen informatie beschikbaar is over de verificatiemethoden van de server.

- PPP Encryption (PPP-codering): selecteer de coderingsalgoritmen die de gateway kan gebruiken als deze met een PPTP-server onderhandelt. Schakel alle selectievakjes in als er geen informatie beschikbaar is over de coderingsmethoden van de server.

- Routing: bepaal de routingsregels van de verbinding.

- DNS Server (DNS-server): geef aan of de PPTP-client automatisch een DNS-serveradres moet verkrijgen. Zo niet, configureer dan het IP-adres van de DNS-server.

- Internet Connection Firewall (Firewall voor internetverbindingen): schakel dit selectievakje in als u wilt dat de PPTP-clientverbinding wordt behandeld als een netwerkinterface die door de Firewall van de gateway wordt beheerd.

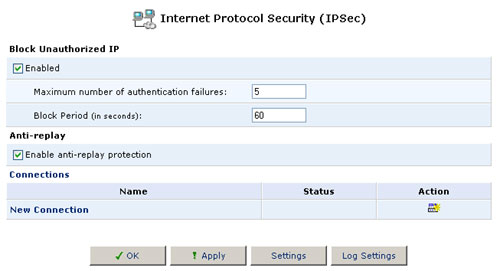

IP-beveiligingsbeleid (IPSec)

Klik op het pictogram IPSec in het scherm Advanced als u toegang wilt krijgen tot de geavanceerde PPTP-instellingen. Het scherm IPSec-verbindingen wordt weergegeven. Dit scherm toont uw IPSec-verbindingen. In dit scherm kunt u onderstaande instellingen configureren:

- Algemene IPSec-instellingen

- Sleutelbeheer

- Logboekinstellingen - Geavanceerde IPSec-verbindingsinstellingen

Algemene IPSec-instellingen

Sleutelbeheer

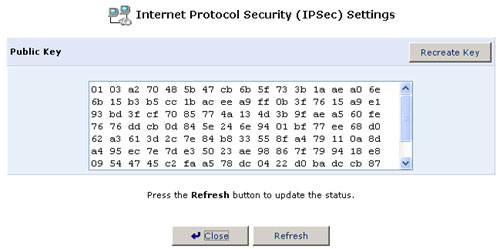

- Klik op Settings (Instellingen). Het scherm Key Management (Sleutelbeheer) wordt weergegeven.

- Het scherm Key Management geeft de openbare sleutel weer van de USR8200 Firewall/VPN/NAS. U kunt, indien nodig, de openbare sleutel van dit scherm kopiŽren.

- Klik op Recreate Key (Sleutel opnieuw maken) om de openbare sleutel opnieuw te maken of klik op de knop Refresh om de sleutel die in dit scherm wordt weergegeven te vernieuwen.

Logboekinstellingen

Het IPSec-logboek kan worden gebruikt om de geschiedenis van de gebundelde opdrachten van IPSec te identificeren en analyseren, evenals pogingen om verbindingen te maken, etc. IPSec-activiteit en activiteit van andere USR8200 Firewall/VPN/NAS-modules worden in deze weergave getoond.

- Klik op het pictogram IPSec in het scherm Advanced.

- Klik op Log Settings (Logboekinstellingen). Het scherm IPSec Log Settings (IPSec-logboekinstellingen) wordt weergegeven.

- Schakel de selectievakjes in met informatie die u in het IPSec-logboek wilt opnemen.

Geavanceerde IPSec-verbindingsinstellingen

De IPSec-verbindingen worden weergegeven in het scherm IPSec Connections (IPSec-verbindingen). Volg onderstaande stappen als u de geavanceerde IPSec-instellingen wilt configureren:

- Klik op Edit (Bewerken) voor de verbinding. Het scherm Connection Summary (Verbindingssamenvatting) wordt weergegeven.

- Klik op Settings (Instellingen). Het scherm Advanced IPSec Settings (Geavanceerde IPSec-instellingen) wordt weergegeven. Hierin kunt u de onderstaande geavanceerde IPSec-instellingen configureren.

MTU Mode (MTU-modus): Maximum Transmission Unit (MTU) is het grootste fysieke pakket, gemeten in bytes, dat via de IPSec-verbinding wordt overgedragen. Pakketten die groter zijn dan de MTU worden onderverdeeld in kleinere pakketten voordat zij worden verzonden. U kunt het MTU-formaat handmatig instellen, of een automatische MTU-modus selecteren.

Host Name or IP Address of Remote Tunnel Endpoint (Hostnaam of IP-adres van het eindpunt van de externe tunnel): het IP-adres van uw IPSec-peer.

Transport Type (Transporttype): het transporttype is Tunneling of Transport. Transport heeft geen expliciete configuratie nodig. Bij het transporttype dient u de onderstaande parameters te configureren:

- Local Subnet (Lokaal subnet)

- Local Subnet Mask (Lokaal subnetmasker)

- Remote Subnet (Extern subnet)

- Remote Subnet Mask (Extern subnetmasker)

Compress (Support IPCOMP protocol) (Comprimeren [ondersteun het IPCOMP-protocol]): schakel dit selectievakje in om het IP Comp-protocol te gebruiken.

Key Exchange Method (Sleuteluitwisselingsmethode): de sleuteluitwisselingsmethode kan Manual (Handmatig) of Automatic (Automatisch) zijn.

Onderstaande parameters zijn vereist om een Automatische sleuteluitwisseling te configureren:

Negotiation attempts (Onderhandelingspogingen): selecteer het aantal onderhandelingspogingen die moeten worden uitgevoerd in fase 1 van de automatische sleuteluitwisselingsmethode.

Life Time in Seconds (Tijd in seconden): de tijd voordat een beveiligingsassociatie automatisch een nieuwe onderhandeling uitvoert. Een korte tijd verhoogt de veiligheid doordat de VPN-hosts worden gedwongen de codering en verificatiesleutels bij te werken. Elke keer dat de VPN-tunnel opnieuw onderhandelt, wordt de verbinding verbroken met gebruikers die toegang hebben tot externe bronnen. Daarom raden wij u aan om de standaardtijd te gebruiken.

Re-key Margin (Marge herindeling sleutels): geeft aan hoelang het duurt voordat een verbinding verloopt die onderhandelingen over een vervanging moeten beginnen. Dit komt overeen met de Key Life Time (Sleutellevenstijd) en is weergegeven in een geheel getal in seconden.

Re-key Fuzz Percent (Percentage willekeurige herindeling sleutels): geeft het maximumpercentage weer waarbij Re-key Margin willekeurig moet worden verhoogd voor een willekeurige verdeling van de re-keying-intervallen.

Phase 1 Peer Authentication (Fase 1 peer-verificatie): selecteer de methode waarmee de USR8200 Firewall/VPN/NAS uw IPSec-peer zal verificeren:

- Shared secret (Gedeeld geheim)

- RSA Signature (RSA-handtekening)

- Certificate (Certificaat)

Phase 1 Encryption Algorithm (Fase 1 coderingsalgoritme): selecteer de coderingsalgoritmen die de USR8200 Firewall/VPN/NAS zal proberen te gebruiken als deze met de IPSec-peer onderhandelt.

Hash Algorithm (Hash-algoritme): selecteer de hash-algoritmen die de USR8200 Firewall/VPN/NAS zal proberen te gebruiken als deze met de IPSec-peer onderhandelt.

Gebruik Perfect Forward Secrecy (PFS) (Perfecte voorwaartse geheimhouding [PFS]): selecteer of PFS van sleutels is gewenst op de keying channel verbindingen (met PFS gaan met de toepassing van het sleuteluitwisselingsprotocol eerder onderhandelde sleutels niet verloren).

ESP: selecteer de codering en verificatie-algoritmen die de USR8200 Firewall/VPN/NAS zal gebruiken in fase 2 van de automatische sleuteluitwisselingsmethode. U kunt kiezen uit de volgende coderingsalgoritmen: 3DES-CBC, DES-CBC en NULL. Of u kunt kiezen uit de verificatie-algoritmen MD5 of SHA1.

AH: selecteer de hash-algoritmen die de USR8200 Firewall/VPN/NAS zal gebruiken in fase 2 van de automatische sleuteluitwisselingsmethode. U kunt kiezen uit de verificatie-algoritmen MD5 of SHA1.

Onderstaande parameters zijn vereist om een Handmatige sleuteluitwisseling te configureren:

Security Parameter Index SPI (Index van beveiligingsparameters [SPI]): een 32-bits waarde die samen met het IP-adres en beveiligingsprotocol een specifieke beveiligingsassociatie identificeert. Deze waarde moet gelijk zijn voor zowel de lokale als externe tunnel.

IPSec Protocol (IPSec-protocol): selecteer de coderings- en verificatie-algoritmen. De waarden van alle algoritmen moeten worden ingevoerd in HEX-formaat.

Routing: bepaal de routingsregels van de verbindingen.

DNS Server (DNS-server): selecteer of de verbinding automatisch een DNS-serveradres moet krijgen. Configureer het IP-adres van de DNS-server als u dit niet wilt.

Internet Connection Firewall (Firewall voor internetverbindingen): schakel dit selectievakje in als u wilt dat de IPSec-verbinding wordt behandeld als een netwerkinterface die door de firewall van de USR8200 Firewall/VPN/NAS wordt beheerd.

Instructies voor de VPNC-scenarioverbinding

Dit gedeelte beschrijft hoe u een IPSec-verbinding (gateway-to-gateway) moet configureren met een vooraf gedeeld geheim scenario ontwikkeld door het VPN-consortium dat gebruik maakt van de USR8200 Firewall/VPN/NAS.

Netwerkconfiguratie

Er wordt een IPSec-tunnel gemaakt tussen gateways A en B, die dient als transparant en beveiligd netwerk voor clients, tussen subnetten A en B. Omdat de configuratie voor de gateways gelijk is, met uitzondering van de IP-adressen, wordt in dit gedeelte alleen de configuratie van gateway A beschreven. De configuratie van gateway B is identiek, waarbij A en B worden vervangen door respectievelijk B en A.

Instellingen LAN-Interface

- Klik op de verticale taakbalk op Networc Connections (Netwerkverbindingen). Het scherm Netwerkverbindingen wordt nu geopend.

- Klik op LAN Ethernet om het scherm met eigenschappen voor LAN Ethernet te openen.

- Klik op Settings (Instellingen). De pagina met LAN-instellingen zal nu verschijnen. Configureer de volgende parameters:

- Internet Protocol (Internetprotocol): selecteer Use the Following IP Address (Het volgende IP-adres gebruiken).

- IP-adres: geef op 10.5.6.1

- Subnet Mask (Subnetmasker): geef op 255.255.255.0

- IP Address Distribution (Verdeling IP-adres): Selecteer DHCP-server.

- Start IP Address (Eerste IP-adres): geef op 10.5.6.1

- End IP Address (Laatste IP-adres): geef op 10.5.6.254

- Subnet Mask (Subnetmasker): geef op 255.255.255.0

- Klik op OK.

Instellingen WAN-interface

1. Klik op de verticale taakbalk op Netwerkverbindingen. Het scherm Netwerkverbindingen wordt nu geopend.

2. Klik op WAN Ethernet om het scherm met eigenschappen voor WAN Ethernet te openen.

3. Klik op Settings (Instellingen). De pagina met WAN-instellingen zal nu verschijnen. Configureer de volgende parameters:

- Internet Protocol (Internetprotocol): selecteer Use the Following IP Address (Het volgende IP-adres gebruiken).

- IP Address (IP-adres): geef op 14.15.16.17

- Subnet Mask (Subnetmasker): geef het juiste subnetmasker op.

- Default Gateway (Standaardgateway): geef de juiste Standaardgateway op om IP-routing in te schakelen.

4. Klik op OK.

Gateway-to-Gateway with Preshared Secrets (van gateway naar gateway met vooraf gedeelde geheimen)

Het volgende is een gangbare gateway-to-gateway VPN die gebruik maakt van een 'preshared secret' voor verificatie. Gateway A verbindt het interne LAN 10.5.6.0/24 met het internet. Het adres van de LAN-interface van Gateway A is 10.5.6.1, en dat van de WAN-interface (internet) is 14.15.16.17.

Gateway B verbindt het interne LAN 172.23.9.0/24 met het internet. Het adres van de WAN-interface (internet) van Gateway B is 22.23.24.25.

De in IKE Phase 1 gebruikte parameters zijn:

- Main mode (hoofdmodus)

- 3DES (Triple DES)

- SHA-1

- MODP group 2 (1024 bits)

- Vooraf gedeeld geheim van hr5xb84l6aa9r6

- Levensduur van SA 28800 seconden (acht uur) zonder re-keying

De in IKE Phase 2 gebruikte parameters zijn:

- 3DES (Triple DES)

- SHA-1

- ESP tunnel mode (ESP-tunnelmodus)

- MODP group 2 (1024 bits)

- Perfecte voorwaartse geheimhouding voor re-keying

- Levensduur van SA 3600 seconden (een uur) zonder re-keying

- Keuzemogelijkheden voor alle IP-protocols, alle poorten, tussen 10.5.6.0/24 en 172.23.9.0/24, met gebruik van IPv4-subnets

Om Gateway A voor dit scenario in te stellen, volgt u de stappen hieronder:

- Klik op de verticale taakbalk op Network Connections (Netwerkverbindingen). Het scherm Network Connections wordt nu geopend.

- Klik op New Connection. De Connection Wizard wordt geopend. Selecteer IP-beveiligingsbeleid (IPSec). Klik op Next . Het scherm IPSec Topology wordt geopend.

- Selecteer Network-to-Network (Netwerk naar netwerk) om een beveiligde verbinding te maken tussen uw LAN en een extern netwerk. Klik op Next. Het scherm Remote Address Type wordt geopend.

- Selecteer Remote Gateway Address (Extern gateway-adres) om een IPSec-verbinding vanaf een bepaald adres mogelijk te maken. Selecteer Remote Subnet (Extern subnet) om een IPSec-verbinding vanaf een bepaald extern subnet mogelijk te maken. Klik op Next. Het scherm Verbindingsparameters wordt weergegeven.

- Specificeer de volgende parameters:

- Remote Tunnel Endpoint Address (Adres eindpunt externe tunnel): geef op 22.23.24.25

- Remote Subnet IP Address (IP-adres extern subnet): geef op 172.23.9.0

- Remote Subnet Mask (Extern subnetmasker): geef op 255.255.255.0

- Shared Secret (Gedeeld geheim): geef op hr5xb84l6aa9r6

- Klik op Next. Het scherm Connection Summary (Verbindingssamenvatting) wordt weergegeven. Klik op Finish. In het scherm Netwerkverbindingen wordt nu de nieuw gemaakte IPSec-verbinding weergegeven.

- Klik op Edit (Bewerken). Het scherm Connection Properties (Eigenschappen verbinding) wordt weergegeven. Klik op Settings (Instellingen). Het scherm IPSec Configuration wordt geopend.

- Schakel het keuzevakje uit voor Compress (Comprimeren).

- Schakel het keuzevakje uit voor Allow Peers to Use MD5 (Peers MD5 laten gebruiken) (onder Hash Algorithm).

- Schakel het keuzevakje uit voor DH Group 5 (1536 bit) (DH-groep 6 (136-bits) (onder Group Description Attribute (Attribuut groepsbeschrijving)).

- Schakel het keuzevakje uit voor Allow AH Protocol (No Encryption) (AH-protocol toestaan) (onder Encryption Algorithm (coderingsalgoritme)).

- Klik op OK. Het scherm Connection Properties (Eigenschappen verbinding) wordt weergegeven.

- Klik op OK. Het scherm Network Connections wordt weergegeven. De status van IPSec-verbindingen is gewijzigd naar Verbonden.

- Klik op de verticale taakbalk op Home om in het Netwerkoverzicht de IPSec-verbinding te bekijken.

Universele Plug and Play (UPnP)

Schakel het keuzevakje in als u andere gebruikers op het netwerk wilt toestaan om de netwerkfuncties te bedienen.

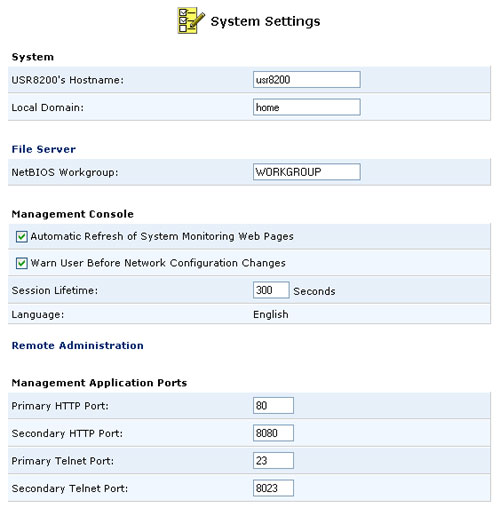

Systeeminstellingen

U kunt hier de gegevens van System, File Server, Management Console, Remote Administration, Management Application Ports, System Logging, Security Logging, en Outgoing Mail Server information bekijken en bewerken.

System

Hostname (hostnaam):

Wordt gebruikt om de Hostname in te stellen, waarmee andere computers de USR8200 Firewall/VPN/NAS kunnen zien in Netwerkomgeving, SMB etc.Local Domain (Lokaal domein):

Wordt gebruikt om het Local Domain in te stellen. Dit zou hetzelfde moeten zijn als de NetBIOS Workgroup bij File Server.

File Server

NetBIOS Workgroup (NetBIOS-werkgroep):

Wordt gebruikt om de Workgroup in te stellen waarmee de USR8200 Firewall/VPN/NAS op het netwerk zal staan. Dit zou hetzelfde moeten zijn als het Local Domain (Lokaal domein) onder System.

Management Console

Automatic Refresh of System Monitoring Web Pages (Automatische vernieuwing van webpagina's voor volgen van systemen)

Dit is standaard niet ingeschakeld.Opmerking Als dit is ingeschakeld terwijl u System Monitoring, System Logs en Security Logs bekijkt, loopt uw machine gevaar als u wegloopt zonder deze schermen te sluiten.

Warn User Before Network Configuration Changes

Als deze functie is ingeschakeld, krijgt u een melding als de netwerkconfiguratie wordt gewijzigd. Dit is standaard ingeschakeld.Session Lifetime (Duur van sessie):

Dit is de tijd die de USR8200 Firewall/VPN/NAS afwacht alvorens de gebruiker te vragen om zich opnieuw aan te melden bij het web-managementprogramma en Telnet. De maximale tijd hiervoor is 1200 seconden.

Remote Administration (Beheer op afstand)

Raadpleeg het gedeelte Remote Administration in deze Gebruikershandleiding voor informatie over dit gedeelte.

Management Application Ports (Poorten voor beheerapplicaties)

U kunt de volgende velden bewerken:

- Primary HTTP Port (Primaire HTTP-poort)

- Secondary HTTP Port (Secundaire HTTP-poort)

- Primary HTTPS Port (Primaire HTTPS-poort)

- Secondary HTTPS Port (Secundaire HTTPS-poort)

- Primary Telnet Port (Primaire Telnet-poort)

- Secondary Telnet Port (Secundaire Telnet-poort)

- Secure Telnet over SSL Port (Beveiligd Telnet boven SSL-poort)

System Logging (Logbestand maken van systeem)

U kunt de System Log Buffer Size in kB (Buffergrootte systeemlogbestand in kB) wijzigen. Het wordt aanbevolen de standaardgrootte van de Buffer te handhaven. U kunt tevens het Remote System Notify Level (Waarschuwingsniveau extern systeem) instellen op een van de volgende standen:

- None (Geen)

- Error (Fout)

- Warning (Waarschuwing)

- Information (Informatie)

Security Logging (Logbestand maken van beveiliging)

U kunt de Security Log Buffer Size in kB (Buffergrootte beveiligingslogbestand in kB) wijzigen. Het wordt aanbevolen de standaardgrootte van de Buffer te handhaven. U kunt tevens het Remote Security System Notify Level (Waarschuwingsniveau externe beveiliging) instellen op een van de volgende standen:

- None

- Error

- Warning

- Information

Outgoing Mail Server

Dit is voor de uitgaande mailserver waarmee de USR8200 Firewall/VPN/NAS waarschuwingen zal sturen naar individuele gebruikers die Logging hebben ingeschakeld voor hun account. U dient de benodigde gegevens in te vullen bij Server, From Email Address en Port. U kunt tevens Server Requires Authentication in- of uitschakelen. Indien u Server requires Authentication selecteert, dient u de User Name en het Password in te vullen voor de e-mailaccount.

Local FTP Server (Lokale FTP-server)

In dit gedeelte kunt u verbindingen toestaan en instellen, anoniem lees- en schrijfrechten toekennen, en het pad van de map voor anonieme gebruikers invullen.

Algemeen

Enable FTP server (FTP-server inschakelen)

Hiermee schakelt u de FTP Server in. Gebruikers worden geconfigureerd in het gedeelte User Settings van het menu Advanced.

Momenteel heeft een gebruiker die op deze manier is toegevoegd lees- of schrijfrechten op alle harde schijven die zijn geÔnstalleerd op de USR8200 Firewall/VPN/NAS.

Total FTP Sessions Allowed (Totaal aantal toegestane FTP-sessies): hiermee kunt u kiezen hoeveel FTP-sessies u gelijktijdig wilt toelaten.

Anonymous User Access (Anonieme toegang voor gebruikers)

Read Access (Leesrechten): hiermee kan een anonieme gebruiker bestanden bekijken in de map die u hebt opgegeven als homedirectory voor anoniem gebruik.

Write Access (Schrijfrechten): hiermee kan een anonieme gebruiker bestanden bewerken in de map die u hebt opgegeven als homedirectory voor anoniem gebruik.

Anonymous Home Directory (Anonieme home directory): hier dient u het pad in te vullen waar anonieme gebruikers een specifieke map kunnen openen op een bepaalde partitie van de harde schijf.

Example Paths (Voorbeeldpaden): (De aanduiding van het station is hoofdlettergevoelig) /A/pub, /A/public, of /A/public access

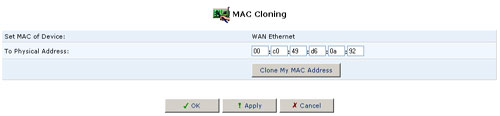

MAC Cloning (MAC-klonen)

Een MAC-adres is de numerieke code waarmee een apparaat op het netwerk wordt aangeduid, zoals uw externe kabel/DSL-modem of een computernetwerkkaart. Uw ISP kan u om het MAC-adres van uw pc, externe modem, of beide vragen.

Als u een externe modem vervangt door de USR8200 Firewall/VPN/NAS, kunt u de installatie vergemakkelijken door het MAC-adres van de bestaande computer te kopiŽren naar de USR8200 Firewall/VPN/NAS. In dat geval hoeft het installatieproces geen vertraging op te lopen doordat u uw ISP op de hoogte moet stellen van nieuwe geÔnstalleerde apparatuur.

MAC-klonen gebruiken

- Klik op het pictogram MAC Cloning (Mac-klonen) in het scherm Advanced van de managementconsole. Het scherm voor MAC-klonen wordt weergegeven.

- Geef het fysieke MAC-adres op dat u wilt klonen.

- Klik op de knop Clone My MAC Address (Mijn MAC-adres klonen).

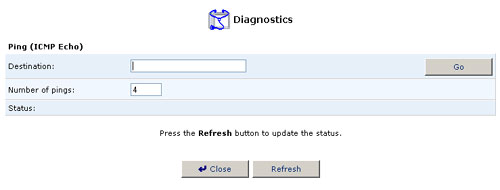

Diagnostics (Diagnostische gegevens)

Het scherm Diagnostics kan u helpen bij het testen van uw netwerkverbindingen. Met deze functie kunt u een IP-adres pingen (ICMP-echo) en de statistieken bekijken, zoals het aantal verzonden en ontvangen pakketjes, de rondgangstijd en de status.

Diagnose stellen van netwerkverbindingen

Als u de netwerkverbindingen wilt onderzoeken, volgt u de volgende stappen:

- Klik op het pictogram Diagnostics in het scherm Advanced van de managementconsole. Het scherm Diagnostics wordt weergegeven.

- Het IP-adres dat moet worden getest in het veld Destination.

- Klik op Go.

- Binnen een paar seconden worden de statistieken weergegeven. Als er geen nieuwe informatie wordt weergegeven, klikt u op Refresh.

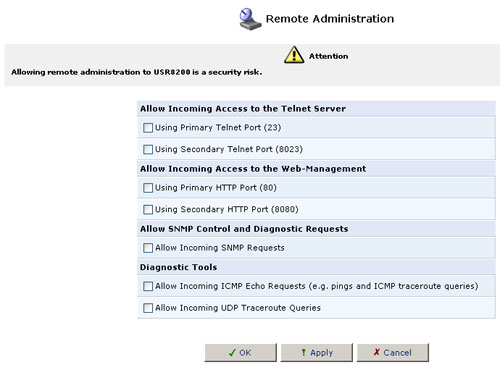

Remote Administration (Beheer op afstand)

De USR8200 Firewall/VPN/NAS voorkomt standaard dat externe gebruikers verbinding kunnen maken met uw netwerk of ermee kunnen communiceren. Het systeem is daardoor beveiligd tegen hackers die proberen in te breken op uw systeem en het te beschadigen. Maar misschien wilt u bepaalde services inschakelen waarmee externe gebruikers beheerdersrechten krijgen op uw netwerk.

Services voor extern beheer configureren

- Klik op het pictogram Remote Administration in het scherm Advanced van de managementconsole. Het scherm Remote Administration wordt weergegeven.

- Schakel de keuzevakjes in naast de namen van de services die u wilt inschakelen en klik vervolgens op OK.

Bestandssystemen

De USR8200 Firewall/VPN/NAS kan functioneren als bestandsserver voor opslagapparaten die zijn aangesloten via USB of FireWire. De LAN-apparaten van uw thuisnetwerk kunnen het opslagapparaat delen als toegewezen station. Het web-managementprogramma biedt hulpprogramma's voor schijfbeheer zoals fdisk, waarmee u het station kunt partitioneren als fysieke schijf of logische schijf, en hulpprogramma's waarmee u de partities kunt formatteren.

De USR8200 Firewall/VPN/NAS ondersteunt maximaal dertig harde schijven of honderd afzonderlijke partities, om het even welke limiet het eerst wordt bereikt. De harde schijven kunnen in serie worden geschakeld via FireWire-hubs, USB 1.1/2.0-hubs, of een combinatie hiervan.

Opmerking: een harde schijf die is verbonden via een USB 1.1-hub zal niet op volle snelheid werken. De snelheid zal afnemen als u meer harde schijven toevoegt via een USB 1.1-hub.

Opmerking: bij opslagapparaten die zowel een USB 1.1/2.0-aansluiting als een FireWire-aansluiting hebben, kan slechts ťťn poort van het opslagapparaat tegelijk worden gebruikt.

Wanneer een harde schijf of opslagapparaat is aangesloten op de USR8200 Firewall/VPN/NAS via USB1.1/2.0 of FireWire, zal deze verschijnen in het netwerkoverzicht. Als u het netwerkoverzicht als lijst bekijkt, ziet u informatie over hoe elk opslagapparaat is verbonden.

Opmerking: als u de verbinding met een harde schijf wilt verbreken, wordt het aanbevolen de harde schijf eerst te ontkoppelen met behulp van het web-managementprogramma.

Elke harde schijf kan maximaal zestien partities bevatten met een 'Extended' partitie, en kan maximaal vier hoofdpartities bevatten. Hoofdpartities zijn primaire en 'extended' partities. Nu volgt een aantal verschillende partitieconfiguraties die u op uw harde schijf kunt hebben.

- U kunt maximaal drie primaire partities en een 'extended' partitie hebben, of maximaal vier primaire partities. Als u als hoofdpartities vier primaire partities hebt, dan kan de harde schijf maximaal vier partities bevatten.

- Als u drie primaire partities en een extended partitie hebt, kunt u nog 12 partities toevoegen via de logische partitie binnen de extended partitie.

De bestandssystemen die worden ondersteund door de USR8200 Firewall/VPN/NAS en bedoeld zijn voor het formatteren van een harde-schijfpartitie, zijn Linux (ext2) en Windows (FAT32).

De bestandssystemen waarvoor de USR8200 Firewall/VPN/NAS lezen/schrijven ondersteunt, zijn Linux (ext2), Windows (FAT12), Windows (FAT16), en Windows (FAT32).

Als u er niet zeker van bent welke harde schijf die is verbonden met de USR8200 Firewall/VPN/NAS vooraf is geformatteerd, kijkt u in het netwerkoverzicht. Als de harde schijf vooraf is geformatteerd, ziet u onder de naam van de harde schijf \\usr8200\A, \\usr8200\B, \\usr8200\C, etc.

Als de harde schijf die u wilt toevoegen aan de USR8200 Firewall/VPN/NAS vooraf is geformatteerd en u geen partities wilt maken of toevoegen, gaat u verder met het gedeelte Gebruikersrechten instellen voor de opslagapparaten verderop in dit hoofdstuk.

Als de harde schijf niet vooraf is geformatteerd, of als u hier niet zeker van bent, gaat u verder met het gedeelte Partities beheren van dit hoofdstuk.

Opmerking: het wordt aanbevolen de harde schijf te formatteren met EXT2 als u grote bestanden op de harde schijf wilt zetten. Als u geen bestanden groter dan 4 gigabyte gaat opslaan, wordt het aanbevolen met FAT32.

Partities beheren

De volgende knoppen zijn de verschillende actiepictogrammen op de File Management-schermen. Deze worden voor elke harde schijf en partitie die is gekoppeld aan de USR8200 Firewall/VPN/NAS weergegeven in de kolom Action. Alleen de pictogrammen voor de acties die op een harde schijf of partitie kunnen worden uitgevoerd, worden weergegeven. Het pictogram Delete a partition (Partitie verwijderen) bijvoorbeeld wordt niet weergegeven als de harde schijf geen partities bevat.

![]()

Als u een actie wilt uitvoeren op een harde schijf, klikt u in het netwerkoverzicht of de Netwerklijst op de naam van de harde schijf.

Nadat u op de naam van de harde schijf hebt geklikt, ziet u een pictogram rechts van elke actie die u op de betreffende harde schijf kunt uitvoeren.

Nieuwe partities toevoegen

Bij de eerste keer dat u een nieuwe partitie maakt, wordt u bijgestaan door een wizard om ervoor te zorgen dat u geen belangrijke stappen overslaat bij het installeren van de harde schijf/schijven.

Opmerking: als u een nieuwe harde schijf aansluit, wordt het aanbevolen de harde schijf opnieuw te formatteren met de USR8200 Firewall/VPN/NAS.

Klik in de kolom Action op het pictogram Add New partition (Nieuwe partitie toevoegen) voor de harde schijf die u wilt partitioneren. Vervolgens dient u aan te geven welk type partitie u wilt maken: primair of extended.

- Selecteer Primary Partition (Primaire partitie) en klik vervolgens op Next.

- Bij de optie Partition size (Partitieformaat) wordt automatisch de maximaal beschikbare vrije ruimte voor de partitie ingevuld. U kunt dit formaat naar wens aanpassen, afhankelijk van wat u met de harde schijf wilt doen. Klik op Next als u het partitieformaat hebt gekozen.

- Selecteer Format the partition (De partitie formatteren) en klik op Next.

- Kies voor de harde schijf het type partitiebestandssysteem dat het beste aan uw wensen voldoet.

Als het opslagapparaat wordt aangesloten op een Linux-station, kiest u Linux (EXT2) bij Partition File System (Partitiebestandssysteem). Als het opslagapparaat wordt aangesloten op een Windows-pc, kiest u Windows (FAT32) bij Partition File System (Partitiebestandssysteem).

Klik op Next als u het partitiebestandssysteem hebt gekozen.

- Als u alle opties voor de partitie hebt gekozen, krijgt u een overzicht te zien van al deze opties. Klopt er iets niet of wilt u een keuze veranderen, klik dan op Back (Terug) om het proces opnieuw te beginnen, of klik op Cancel (Annuleren) om het proces te beŽindigen zonder enige handeling uit te voeren. Is alles in orde, klik dan op Finish om de partitie te maken.

- Selecteer Extended Partition (Extended partitie) en klik vervolgens op Next.

- Bij de optie Partition size wordt automatisch de maximaal beschikbare vrije ruimte voor de partitie ingevuld. U kunt dit formaat naar wens aanpassen, afhankelijk van wat u met de harde schijf wilt doen.

Wilt u het resterende deel van de harde schijf gebruiken om een Extended partitie te maken, laat dan de grootte van de partitie intact en klik op Next.

Als u niet zeker weet of u later nog een primaire partitie wilt maken, stelt u het partitieformaat in aan de hand van uw extended partitie en klikt u op Next.

- Als u alle opties voor de partitie hebt gekozen, krijgt u een overzicht te zien van al deze opties. Klopt er iets niet of wilt u een keuze veranderen, klik dan op Back om het proces opnieuw te beginnen, of klik op Cancel om het proces te beŽindigen zonder enige handeling uit te voeren. Is alles in orde, klik dan op Finish om de partitie te maken.

Nadat u een extended partitie hebt gemaakt, dient u logische partities te maken.

- Klik in de kolom Action op het pictogram Add New partition voor de extended partitie waarin u logische partities wilt maken.

- Zorg ervoor dat Logical Drive (Logisch station) is geselecteerd en klik op Next.

- Bij de optie Partition size (Partitieformaat) wordt automatisch de maximaal beschikbare vrije ruimte voor de partitie ingevuld. U kunt dit formaat naar wens aanpassen, afhankelijk van wat u met de harde schijf wilt doen. Klik op Next als u het partitieformaat hebt gekozen.

- Selecteer Format the partition en klik op Next.

- Kies voor de logische partitie het type partitiebestandssysteem dat het beste aan uw wensen voldoet.

Als het opslagapparaat wordt aangesloten op een Linux-station, kiest u Linux (EXT2) bij Partition File System (Partitiebestandssysteem). Als het opslagapparaat wordt aangesloten op een Windows-pc, kiest u Windows (FAT32) bij Partition File System (Partitiebestandssysteem).

Klik op Next als u het partitiebestandssysteem hebt gekozen.

- Als u alle opties voor de partitie hebt gekozen, krijgt u een overzicht te zien van al deze opties. Klopt er iets niet of wilt u een keuze veranderen, klik dan op Back om het proces opnieuw te beginnen, of klik op Cancel om het proces te beŽindigen zonder enige handeling uit te voeren. Is alles in orde, klik dan op Finish om de partitie te maken.

Opmerking: als u de extended partitie niet hebt gevuld omdat u meer logische partities nodig hebt, kunt u verder gaan met het maken van logische partities tot er geen ruimte meer over is op de extended partitie.

Partities scannen

Het scannen van een partitie verloopt net als het uitvoeren van chkdsk of Scandisk in Windows of fsck in Linux. Bij het scannen van een partitie wordt de harde schijf gecontroleerd op fouten en wordt geprobeerd eventuele fouten te corrigeren.

- Klik rechts van de partitie die u wilt scannen op het pictogram Edit (Bewerken).

- Klik op Check Partition (Partitie controleren) om de partitie te scannen.

- De status van de scan wordt in een apart scherm weergegeven.

- Als deze klaar is en u terugkeert naar het scherm Partition Properties (Eigenschappen partitie), klikt u op Close (Sluiten) om terug te keren naar het scherm File Server Disk Information (Schijfinformatie bestandsserver).

Als de harde schijf anders is geformatteerd dan met de USR8200 Firewall/VPN/NAS of als de harde schijf groter is dan 120 GB, krijgt u mogelijk een foutbericht als u een scan uitvoert. De reden hiervoor kan de methode zijn waarmee de harde schijf is geformatteerd, of het sectorformaat. Indien u een foutbericht ontvangt, dient u de harde schijf rechtstreeks op een pc of Linux-computer aan te sluiten en de scan vanaf die computer uit te voeren.

Een partitie formatteren

Volg onderstaande stappen als u om welke reden dan ook een partitie moet formatteren na de eerste installatie.

Opmerking: het wordt aanbevolen de harde schijf te formatteren met EXT2 als u grote bestanden op de harde schijf wilt zetten. Als u geen bestanden groter dan 4 gigabyte gaat opslaan, wordt het aanbevolen met FAT32 te formatteren.

- Klik op het pictogram Format a partition (Een partitie formatteren) in de kolom Action (Actie).

- Kies het type partitieformattering dat het beste aan uw wensen voldoet.

Als het opslagapparaat zal worden aangesloten op een Linux-station of als u bestanden groter dan 4 gigabyte zult willen overbrengen, dient u als partitieformaat Linux (EXT2) te kiezen. Als het opslagapparaat zal worden aangesloten op Windows-pc's of als u geen bestanden groter dan 4 gigabyte zult overbrengen, dient u als partitieformaat Windows (FAT32) te kiezen.

Klik op Next als u het partitiebestandssysteem hebt gekozen.

- De volgende waarschuwing wordt weergegeven omdat de partitie wordt gebruikt door de bestandsserver en mogelijk bestanden bevat. Als u zeker weet dat u de partitie wilt formatteren, klikt u op OK.

Een partitie verwijderen

Om een partitie te verwijderen, klikt u in de kolom Action op het pictogram Delete a partition.

Weet u zeker dat u de partitie wilt verwijderen, klik dan op OK.

Een harde schijf ontkoppelen

Hoewel USB- en FireWire-aansluitingen Plug and Play zijn, moeten alle opslagapparaten die u wilt verwijderen van de USR8200 Firewall/VPN/NAS correct worden ontkoppeld. Met de USR8200 Firewall/VPN/NAS doet u dit in de interfaced File Server Disk Information (Schijfinformatie bestandsserver) van het web-managementprogramma.

- Selecteer in het scherm met het netwerkoverzicht de harde schijf die u wilt ontkoppelen.

- Klik in het scherm File Server Disk Information (Schijfinformatie bestandsserver) op Unmount (Ontkoppelen).

- Als de harde schijf eenmaal is ontkoppeld, kunt u deze opnieuw koppelen of veilig losmaken van de FireWire- of USB-aansluiting van de USR8200 Firewall/VPN/NAS.

Opmerking: als u een FireWire-harde schijf ontkoppelt en meerdere harde schijven in serie hebt geschakeld achter de USR8200 Firewall/VPN/NAS, dient u tevens alle apparaten te ontkoppelen achter het apparaat dat u wilt verwijderen. Vervolgens kunt u de andere harde schijven in de serie opnieuw aansluiten.

De naam van een partitie wijzigen

Als u de naam van een partitie of harde schijf wilt wijzigen, volgt u onderstaande stappen:

- Klik in het linkermenu op Home en klik vervolgens in het Netwerkoverzicht op de naam van de harde schijf.

- Klik op het pictogram Edit (Bewerken) voor de partitie waarvan u de naam wilt wijzigen.

- Klik in het scherm Partition Properties op Unmount.

- Vervolgens kunt u de naam van de partitie wijzigen in het veld Share Name. Als u de naam hebt gewijzigd, klikt u op Mount (Koppelen) en vervolgens op Close (Sluiten).

- Vervolgens ziet u de nieuwe naam van de partitie in de lijst Share Name.

Gebruikersrechten instellen voor de opslagapparaten

Als u gebruikersrechten wilt toekennen, klikt u op Users in het menu Advanced.

U kunt gebruikers maken die alleen toegang hebben tot de opslagapparaten door Read Files from File Server (Bestanden van de bestandsserver lezen) of zowel Read Files from File Server (Bestanden van de bestandsserver lezen) als Write Files to File Server (Bestanden naar de bestandsserver schrijven) te selecteren.

Opmerking: Clients met Windows 95, Windows 98 en Windows Me die verbinding maken met de USR8200 Firewall/VPN/NAS om toegang te krijgen tot de bestandsserver, dienen de gebruikersnaam en het wachtwoord in kleine letters in te voeren, niet gedeeltelijk of helemaal in hoofdletters. Dit komt doordat deze Windows-versies alles in kleine letters aan de server doorgeven.

Opmerking: tijdens een bewerking met een hulpprogramma voor een bestandsschijf is geen toegang mogelijk tot de harde schijven die zijn verbonden met de USR8200 Firewall/VPN/NAS.

Als een opslagapparaat op de USR8200 Firewall/VPN/NAS is aangesloten via USB of FireWire, verschijnt dit apparaat in het netwerkoverzicht. Als u het netwerkoverzicht als lijst bekijkt, wordt informatie over het opslagapparaat weergegeven.

Naar namen van partities wordt verwezen als 'a', 'b', 'c' etc. Om vanaf computers op het LAN toegang tot de partities van het opslagapparaat te krijgen, dient u een netwerkstation toe te wijzen met gebruikmaking van de betreffende naam ( 'a', 'b', 'c' etc.). In de lijst van het netwerkoverzicht vindt u alle beschikbare namen van partities.

Partities beheren

Gebruik de volgende actieknoppen om op uw opslagapparaat hulpprogramma's voor schijven en beheeractiviteiten uit te voeren:

Een nieuwe partitie toevoegen

1. Klik op het pictogram File Server (Bestandsserver). Het scherm met informatie over bestandsservers wordt nu weergegeven.

2. Klik op Add Partition (Partitie toevoegen). Het scherm Partition Settings (Instellingen partitie) wordt nu weergegeven.

3. Voer de capaciteit van de nieuwe partitie in (in MB).

4. Schakel het keuzevakje Make Partition Bootable (Partitie bootable maken) in als u de nieuwe partitie bootable wilt maken.

5. Klik op OK.

Een partitie verwijderen

1. Klik op het pictogram File Server (Bestandsserver). Het scherm met informatie over bestandsservers wordt nu weergegeven.

2. Klik op Delete Partition (Partitie verwijderen).

Een partitie formatteren

1. Klik op het pictogram File Server. Het scherm met informatie over bestandsservers wordt nu weergegeven.

2. Klik op Partition Format. Het scherm Partition Format (Partitie formatteren) wordt nu weergegeven.

3. Selecteer het type of bestandssysteem voor de partitie.

4. Klik op OK.

Een partitie scannen

1. Klik op het pictogram File Server. Het scherm met informatie over bestandsservers wordt nu weergegeven.

2. Klik op Scan Partition. Het scherm wordt nu ververst en er wordt een samenvatting van de partitiescan weergegeven.

Printserver

De USR8200 Firewall/VPN/NAS biedt zowel LPD-printfunctionaliteit als gedeeld printen van Microsoft. Gedeeld printen van Microsoft is heel eenvoudig te installeren en beheren. LPD-printen biedt solide services voor grote afdruktaken, zonder dat veel geheugen wordt gebruikt voor spooling.

Een LPD-printer installeren in Windows XP

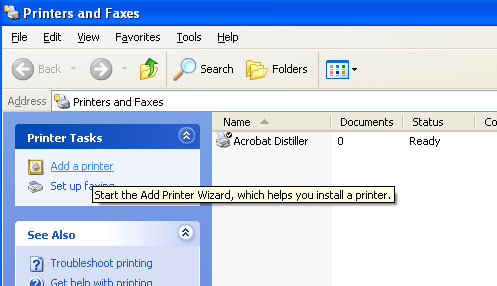

1. Klik in het Configuratiescherm op het pictogram Printers en faxapparaten.

2. Klik op Een printer toevoegen om de wizard Printer toevoegen te activeren en klik op Volgende.

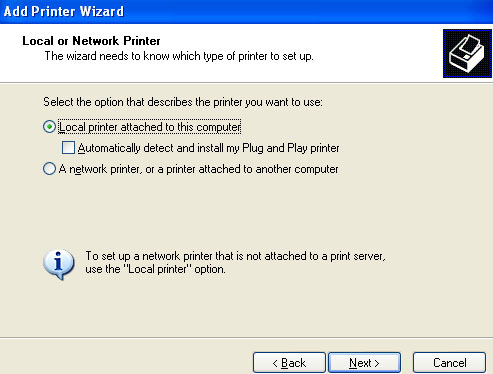

3. Selecteer Lokale printer die met deze computer is verbonden. Schakel de optie Plug en Play-printer automatisch detecteren en installeren uit en klik op Volgende.

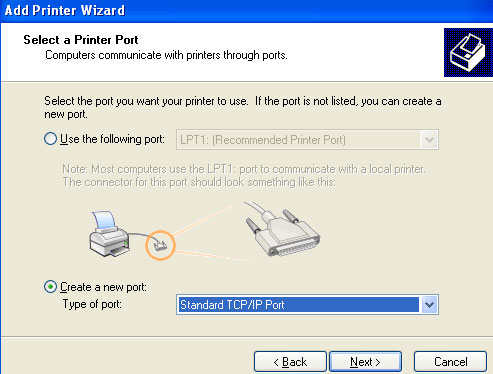

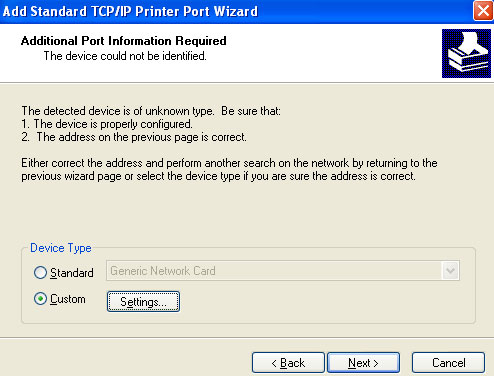

4. Selecteer in het scherm Selecteer een printerpoort de optie Een nieuwe poort maken. Selecteer Standard TCP/IP Port in het vervolgkeuzemenu Type poort. Klik op Volgende om De wizard Standaard TCP/IP-printerpoort te starten. Klik op Volgende.

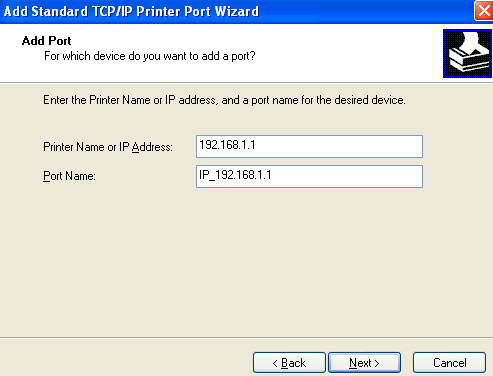

5. Geef bij Printernaam of IP-adres 192.168.1.1 op en klik op Volgende.

6. Selecteer Aangepast en klik op Instellingen. Configureer de volgende parameters:

- Selecteer LPR als protocol.

- Open het web-managementprogramma van de USR8200. Klik op de verticale taakbalk op Home om het Netwerkoverzicht weer te geven. Zoek de naam van de printer in het Netwerkoverzicht en voer die naam in bij de wachtrijnaam in het scherm van de wizard. Klik op OK.

7. Klik op Voltooien. De Add Printer Software wizard (Wizard printersoftware toevoegen) verschijnt.

8. Selecteer de fabrikant en het model van uw printer. Kunt u de fabrikant en het model van uw printer niet in de lijst vinden, klik dan op Schijf om de locatie van het stuurprogramma te zoeken.

9. Geef de naam op die u aan de printer wilt toekennen en geef aan of u deze printer de standaardprinter wilt maken.

10. Klik op Volgende en klik vervolgens nogmaals op Volgende. Selecteer Ja om een testpagina af te drukken.

11. Klik op Voltooien om de installatieprocedure af te sluiten.

Een Microsoft-gedeelde printer installeren

1. Open het web-managementprogramma voor de USR8200 door een webbrowser te openen en 192.168.1.1 in te voeren. De beschikbare gedeelde schijven en printers op de USR8200 worden nu weergegeven.

2. Klik op het pictogram van de printer.

3. Volg de instructies die worden weergegeven door de wizard van de printerinstallatie.

Standaardinstellingen herstellen

Soms wilt u misschien de standaardinstellingen herstellen voor de USR8200 Firewall/VPN/NAS. Dit kan bijvoorbeeld het geval zijn als u een nieuw netwerk van de grond af wilt opbouwen, of wanneer u wijzigingen aan het netwerk niet kunt terughalen en de standaardconfiguratie wilt herstellen.

Standaardinstellingen herstellen:

- Klik op het pictogram Restore Defaults in het scherm Advanced van de managementconsole. Het scherm Restore Defaults wordt weergegeven.

- Klik op OK om de standaardinstellingen van de USR8200 Firewall/VPN/NAS te herstellen.

Opmerking: voor alle op het web gebaseerde instellingen en beheerparameters, niet alleen die in het gedeelte Advanced (Geavanceerd) worden de standaardinstellingen hersteld. Ook het beheerderswachtwoord wordt hersteld; speciaal voor gebruikers gemaakte wachtwoorden zijn niet langer geldig.

Restart (Opnieuw opstarten)

Uw USR8200 Firewall/VPN/NAS opnieuw opstarten:

- Klik op het pictogram Restart in het scherm Advanced van de managementconsole. Het scherm Restart wordt weergegeven.

- Klik op OK als u de USR8200 Firewall/VPN/NAS opnieuw wilt opstarten. Dit kan een minuut duren. Wilt u de managementconsole opnieuw openen nadat u de gateway opnieuw hebt opgestart, klik dan op de knop Refresh.

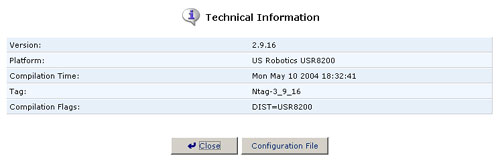

Technische informatie

Technische informatie over de USR8200 Firewall/VPN/NAS bekijken:

- Klik op het pictogram Technical Information (Technische informatie) in het scherm Advanced van de managementconsole. Het scherm Technical Information wordt weergegeven.

- Klik op de knop Configuration File (Configuratiebestand) om de volledige inhoud van het configuratiebestand van de USR8200 Firewall/VPN/NAS te bekijken.