Índice

Generalidades sobre la Gestión Web

Instrucciones de uso del asistente de conexiones

Seguridad >

Guía del usuario para el USR8200 Firewall/VPN/NAS

Seguridad

El software de seguridad del modelo USR8200 Firewall/VPN/NAS ofrece funciones completas y fiables para garantizar la máxima protección. Dispone de un cortafuegos con inspección global de paquetes (SPI), protocolos de autenticación de usuarios y mecanismos de protección mediante contraseña. Gracias a estas funciones, los usuarios pueden conectarse a Internet y proteger sus equipos de cualquier amenaza externa.

El cortafuegos es la piedra angular del software de seguridad del modelo USR8200 Firewall/VPN/NAS. Se ha diseñado atendiendo a las necesidades propias de instalaciones domésticas y viene configurado de fábrica para ofrecer la máxima seguridad. Además, cuenta con funciones avanzadas que permiten personalizarlo según las necesidades individuales de cada usuario. En las pantallas de gestión de la sección de seguridad se puede:

- Elegir el nivel de seguridad del cortafuegos.

- Configurar controles de acceso para prohibir que los distintos ordenadores de la red doméstica accedan a servicios en Internet.

- Configurar los servidores locales de la red doméstica.

- Designar un ordenador local como host DMZ para que las transmisiones de datos de ciertas aplicaciones de Internet sean autorizadas por el cortafuegos.

- Configurar un acceso remoto para poder acceder a las funciones de configuración desde cualquier ordenador con conexión a Internet.

- Ver y configurar el registro del cortafuegos.

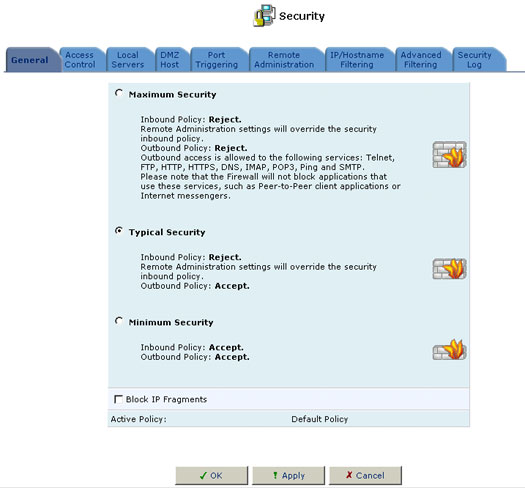

Configuración del nivel de seguridad

En la pantalla de configuración de seguridad se pueden establecer los parámetros básicos de seguridad del USR8200 Firewall/VPN/NAS. El cortafuegos regula el flujo o la transmisión de datos entre la red doméstica e Internet. Inspecciona tanto los datos entrantes como salientes, y acepta o rechaza la transmisión según las reglas establecidas, que pueden configurarse por el usuario. El objetivo de estas reglas es evitar accesos no autorizados desde Internet permitiendo al mismo tiempo que el usuario pueda utilizar los servicios que ofrece.

Especifican, por tanto, los servicios de Internet a los que puede accederse desde la red doméstica y las funciones del ordenador a las que se autoriza el acceso desde Internet. El cortafuegos contrasta cada petición que recibe, tanto desde un ordenador de la red doméstica a Internet como viceversa, con las reglas establecidas para determinar si debe autorizarla o no. Si la acepta, los datos asociados a la petición (la sesión) serán autorizados independientemente de la dirección de la transmisión.

Al introducir una página Web en un navegador, por ejemplo, se envía una petición a Internet para utilizar esta página. Cuando la petición alcanza el USR8200 Firewall/VPN/NAS, el cortafuegos identifica el tipo de petición, la dirección HTTP original y el ordenador de la red doméstica que intenta acceder a la página. El cortafuegos admitirá esta petición a menos que haya sido configurado para que bloquee este tipo de peticiones en ese ordenador concreto. Cuando la página Web se recibe desde el servidor Web, el cortafuegos la asocia con la sesión iniciada y permite que pase, independientemente de si el acceso HTTP desde Internet a la red doméstica está autorizado o no.

Así pues, lo que determina si una sesión puede establecerse o no es la petición original, y no las respuestas que se reciban posteriormente.

En el modelo USR8200 Firewall/VPN/NAS se puede elegir entre tres niveles de seguridad: mínimo, típico (configuración predeterminada) y máximo. En el siguiente cuadro se resumen las acciones que el USR8200 Firewall/VPN/NAS llevará a cabo según el nivel de seguridad establecido. En las pantallas Access Control (Control de acceso), Local Servers (Servidores locales) y Remote Access (Acceso remoto) puede personalizarse la configuración de seguridad de la puerta de enlace.

- En la pantalla Access Control (Control de acceso) puede restringirse aún más el acceso a Internet desde la red doméstica.

- En la pantalla Local Servers (Servidores locales) se puede permitir el acceso desde Internet a determinadas funciones de los ordenadores de la red doméstica y a aplicaciones concretas de Internet.

- En la pantalla Remote Access (Acceso remoto) se puede autorizar la configuración remota del USR8200 Firewall/VPN/NAS desde cualquier ordenador con conexión a Internet.

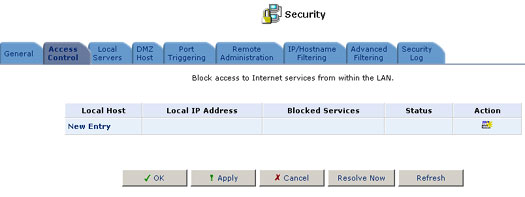

Cómo añadir controles de acceso

| Nivel de seguridad | Peticiones originadas en WAN | Peticiones originadas en LAN |

| Máximo | Bloqueado: no se permite el acceso a Internet desde la red doméstica, a excepción de los casos especificados en las pantallas Local Servers (Servidores locales) y Remote Access (Acceso remoto). | Limitado: solo se permiten servicios habituales, como navegar por Internet y el correo electrónico.† |

| Típico (predeterminado) | Bloqueado: no se permite el acceso a Internet desde la red doméstica, a excepción de los casos especificados en las pantallas Local Servers (Servidores locales) y Remote Access (Acceso remoto). | Sin limitaciones: se permiten todos los servicios, a excepción de los indicados en la pantalla Access Control (Control de acceso). |

| Mínimo | Sin limitaciones: se permite un acceso total a Internet desde la red doméstica y se autorizan todos los intentos de conexión. | Sin limitaciones: se permiten todos los servicios, a excepción de los indicados en la pantalla Access Control (Control de acceso). |

† Servicios permitidos: Telnet, FTP, HTTP, HTTPS, DNS, IMAP, POP3 y SMTP.

Configuración de los parámetros de seguridad del USR8200 Firewall/VPN/NAS:

- Elija uno de los niveles de seguridad indicados en el cuadro anterior. El nivel que viene predeterminado de fábrica es el típico.

- Seleccione la casilla Block IP Fragments (Bloquear fragmentos IP) para proteger su red doméstica de un tipo de acceso no autorizado bastante frecuente, en el que los piratas informáticos se sirven de paquetes de datos fragmentados para intentar acceder a su red.

Nota: Algunas redes privadas virtuales (VPN) con paso y servicios basados en protocolos de datagramas de usuario (UDP) realizan un uso legítimo de fragmentos IP, por lo que deberá permitir el paso de fragmentos IP a la red doméstica si quiere utilizarlos.

- Haga clic en OK (Aceptar) para guardar los cambios.

Nota: Si se utiliza la configuración de seguridad mínima, la red doméstica puede exponerse a riesgos significativos, por lo que es aconsejable utilizarla únicamente para propósitos concretos y durante un periodo de tiempo corto.

Puede interesarle bloquear el acceso a ciertos servicios de Internet desde un ordenador concreto o desde toda la red doméstica. Tal vez quiera, por ejemplo, negar el acceso a Internet desde un ordenador, prohibir la transferencia de archivos a través de FTP desde otro y restringir la recepción de correos electrónicos en toda la red.

Los controles de acceso restringen los tipos de peticiones que se autorizan, tanto desde la red doméstica como desde Internet, bloqueando el tráfico en ambas direcciones. Retomando el ejemplo anterior sobre el correo electrónico, puede evitar que los ordenadores de la red reciban correo entrante bloqueando las peticiones salientes a servidores POP3 de Internet.

Haga clic en Access Control (Control de acceso) para ver la lista de los servicios restringidos.

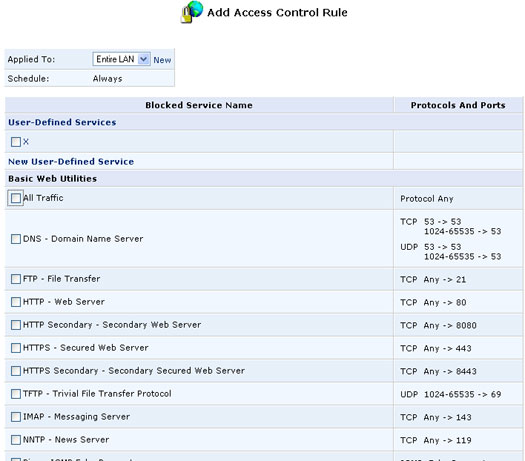

Para añadir nuevos servicios a la lista, siga estos pasos:

- Haga clic en New Entry (Nueva entrada). Aparecerá la pantalla Add Access Control Rules (Añadir regla de control de acceso).

- Seleccione los servicios que quiere bloquear.

- Indique la dirección IP local del ordenador en el que quiere bloquear dichos servicios o seleccione Block Entire LAN (Bloquear LAN completa) para bloquear el acceso de todos los ordenadores de la red doméstica. Haga clic en OK (Aceptar) para guardar los cambios y regresar a la pantalla Access Control (Control de acceso).

Posteriormente, podrá cambiar el ordenador u ordenadores con acceso restringido a un servicio concreto modificando la entrada correspondiente en la lista Access Control (Control de acceso).

Para modificar una entrada de la lista Access Control (Control de acceso), siga estos pasos:

- Haga clic en Edit (Editar). Aparecerá la pantalla Edit Service (Editar servicio).

- Indique la dirección IP local del ordenador en el que quiere bloquear los servicios o seleccione Block Entire LAN (Bloquear LAN completa) para bloquear el acceso de todos los ordenadores de la red doméstica.

- Haga clic en OK (Aceptar) para guardar los cambios y regresar a la pantalla Access Control (Control de acceso).

Puede desactivar un control de acceso y autorizar el servicio sin tener que eliminarlo de la lista, lo que puede serle de utilidad si solo quiere utilizarlo temporalmente y volver a restringir su acceso en el futuro.

- Para desactivar temporalmente un control de acceso, desmarque la casilla que aparece junto al nombre del servicio.

- Para volver a limitar su uso, vuelva a marcar dicha casilla.

- Para eliminar una restricción de la lista Access Control (Control de acceso), haga clic en Remove (Borrar) y esta se eliminará de la lista.

Servicios definidos por el usuario

Las listas que aparecen en las pantallas Add Access Control Rules (Añadir regla de control de acceso) y Add Local Servers (Añadir servidores locales) incluyen, de forma predeterminada, la mayoría de los servicios que los usuarios pueden querer bloquear o activar. Aunque, en ocasiones, tal vez sea necesario añadir un nuevo servicio. La función User-Defined Services (Servicios definidos por el usuario) del USR8200 Firewall/VPN/NAS se ha incluido con ese propósito. Los servicios de esta lista aparecen en la parte superior de las pantallas Add Access Control Rules (Añadir regla de control de acceso) y Add Local Servers (Añadir servidores locales). Cuando se añade un servicio a la lista, este se incluye automáticamente en las demás. De esta forma, no es necesario repetir el proceso.

Para añadir nuevos servicios a la lista, siga estos pasos:

- Haga clic en New User-Defined Service (Añadir nuevo servicio definido por el usuario).

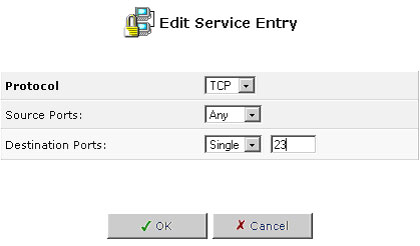

- Aparecerá la pantalla Edit Service (Editar servicio). Escriba el nombre del servicio y haga clic en New Server Ports (Nuevos puertos del servidor).

- Seleccione un tipo de protocolo e indique cualquier información adicional necesaria. Normalmente, este tipo de información se incluye en la documentación que acompaña al programa.

- Si es necesario, cumplimente los campos Source Ports (Puertos de origen) y Destination Ports (Puertos de destino) para incluir rangos de puertos de otro tipo (UDP o TCP).

- Haga clic en OK (Aceptar) para guardar los cambios y regresar a la pantalla User-Defined Services (Servicios definidos por el usuario).

Una vez listo, puede dirigirse a la pantalla Add Access Control Rules (Añadir regla de control de acceso) o Add Local Servers (Añadir servidores locales) para bloquear o activar el servicio.

Para modificar un servicio definido por el usuario que ya esté en la lista, siga estos pasos:

- Haga clic en Edit (Editar). Aparecerá la pantalla Edit Service (Editar servicio).

- Cambie el nombre del servicio o de la información de puerto según sea necesario.

- Haga clic en OK (Aceptar) para guardar los cambios y regresar a la pantalla User-Defined Services (Servicios definidos por el usuario).

Para eliminar un servicio de la lista, haga clic en Remove (Borrar).

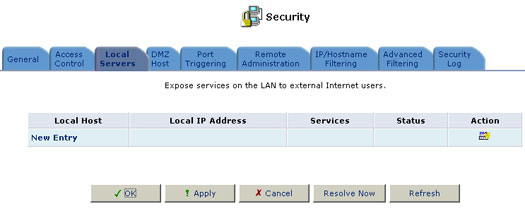

Servidores locales

En la configuración predeterminada, el modelo USR8200 Firewall/VPN/NAS bloquea cualquier intento de acceso o comunicación externo con la red doméstica. De esta forma, se protege al sistema de ataques de piratas informáticos. Sin embargo, para que ciertas aplicaciones, como juegos o programas de chat o voz, funcionen en la red local (LAN) es necesario admitir de forma controlada y limitada las conexiones procedentes de Internet y establecer servidores en la red doméstica. La función Local Servers (Servidores locales) admite ambas opciones.

En la pantalla Local Servers (Servidores locales) de la consola de administración se muestra una lista con las aplicaciones más utilizadas que necesitan un proceso de gestión específica del USR8200 Firewall/VPN/NAS. Todo lo que hay que hacer es identificar la aplicación que se quiere utilizar y la dirección IP local del ordenador desde donde se ejecutará. Si quiere utilizar, por ejemplo, la aplicación de voz Net2Phone en uno de sus ordenadores, basta con seleccionar Net2Phone en la lista e indicar la dirección IP local de dicho ordenador en la columna de la derecha. Todos los datos relativos a Net2Phone que el USR8200 Firewall/VPN/NAS reciba desde Internet se enviarán, en adelante, al ordenador especificado.

De forma parecida, si quiere autorizar el acceso a los servidores de su red desde Internet, tendrá que indicar los servicios que ofrecerá y el ordenador que los proporcionará. Para albergar un servidor Web en su red interna, por ejemplo, debe seleccionar HTTP Web Server (Servidor Web HTTP) de la lista e indicar la dirección IP local del ordenador que funcionará como host en la columna de la derecha. Así, cuando un internauta indique a su navegador la dirección IP externa del USR8200 Firewall/VPN/NAS, la puerta de enlace reenviará la petición HTTP entrante al ordenador que albergue ese servidor Web. Si en la lista no aparece ninguna aplicación o servicio que desee utilizar o que le gustaría poner a disposición de otros usuarios, puede añadirla fácilmente.

Haga clic en Local Servers (Servidores locales) para ver la lista de los servicios y servidores locales aceptados en la red doméstica.

Para añadir un nuevo servicio a la lista de servidores locales activados, siga estos pasos:

- Haga clic en New Entry (Nueva entrada). Aparecerá la pantalla Add Local Servers (Añadir servidores locales).

- Seleccione el servicio que le gustaría proporcionar.

- Indique la dirección IP local del ordenador que ofrecerá el servicio (el servidor). Tenga en cuenta que solo un ordenador de la red local podrá facilitar un servicio o aplicación concreto.

- Haga clic en OK (Aceptar) para guardar los cambios y regresar a la pantalla Local Servers (Servidores locales). En esta pantalla, puede editar cualquier entrada de la lista y cambiar el ordenador de la red que ofrecerá el servicio.

Si desea incluir un servicio que no está en la lista, haga clic en User-Defined Services (Servicios definidos por el usuario). Aparecerá la pantalla Edit Service (Editar servicio). Configure el servicio y haga clic en OK (Aceptar) para guardar los cambios. El servicio se añadirá de forma automática a la sección superior de la pantalla Add Local Servers (Añadir servidores locales). Una vez listo, podrá seleccionar el servicio como si se tratase de uno predeterminado.

- Haga clic en Edit (Editar) del servicio. Aparecerá la pantalla Edit Service (Editar servicio).

- Escriba la dirección IP del ordenador desde el que quiere ofrecer el servicio.

- Haga clic en OK (Aceptar) para guardar los cambios y regresar a la pantalla Local Servers (Servidores locales). Puede desactivar un servicio sin tener que eliminarlo de la lista, algo que puede serle de utilidad si solo quiere restringir su acceso temporalmente y piensa volver a ofrecerlo en un futuro.

- Para desactivar temporalmente un control de acceso, desmarque la casilla que aparece junto al nombre del servicio.

- Para volver a limitar su uso, vuelva a marcar dicha casilla.

- Para eliminar una restricción de la lista Access Control (Control de acceso), haga clic en Remove (Borrar) del servicio y este se eliminará de la lista.

Cómo designar un host DMZ (Zona desmilitarizada)

La función DMZ Host (Host DMZ) permite que se pueda acceder a un único ordenador local desde Internet. Casos en los que se puede designar un host DMZ:

- Cuando quiera utilizar un servicio de Internet especial, como un juego en línea o un programa de videoconferencia, que no esté incluido en la lista Local Servers (Servidores locales) y del que no disponga la información del rango de puerto.

- Si no le preocupa la seguridad y quiere que un ordenador concreto pueda utilizar y ofrecer cualquier tipo de servicio.

Aviso: Los hosts DMZ no están protegidos por el cortafuegos, por lo que su seguridad no está garantizada. Al designar un ordenador como host DMZ, puede poner en peligro a otros ordenadores de su red doméstica. Al hacerlo, debe tener en cuenta los riesgos y buscar protección adicional si lo cree necesario.

Si se recibe una petición para acceder a un servicio de la red doméstica, como el servidor Web por ejemplo, esta será interceptada por el USR8200 Firewall/VPN/NAS, que la reenviará al host DMZ designado, a menos que el servicio sea proporcionado por otro ordenador de la red según lo establecido en la sección Local Servers (Servidores locales), en cuyo caso será dicho ordenador el que reciba la petición.

Para establecer un ordenador local como host DMZ, siga estos pasos:

- Haga clic en DMZ Host (Host DMZ). Aparecerá la pantalla DMZ Host (Host DMZ).

- Escriba la dirección IP local del ordenador que quiere designar como host DMZ. Tenga en cuenta que no puede haber más de un host DMZ en la red.

- Haga clic en OK (Aceptar) para guardar los cambios y regresar a la pantalla DMZ Host (Host DMZ). Para evitar los riesgos que suponen las conexiones a Internet, puede desactivar el host DMZ manteniendo la dirección IP registrada en la pantalla DMZ Host (Host DMZ), algo que puede serle de utilidad si solo quiere desactivarlo temporalmente y piensa volver a utilizarlo en un futuro.

- Para desactivar el host DMZ, desmarque la casilla que se encuentra junto a la designación DMZ IP (IP DMZ).

- Para activar el host DMZ, marque de nuevo esta casilla.

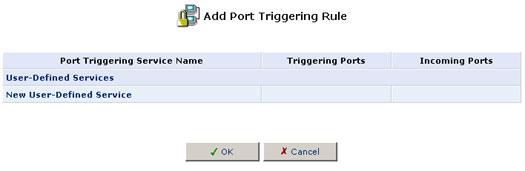

Activación de puertos

La activación de puertos puede utilizarse para configurar el redireccionamiento dinámico de puertos. Mediante la configuración de reglas de activación de puertos, puede hacer que el tráfico entrante se dirija a un host de la red utilizando puertos diferentes de los del tráfico de salida. Se denomina así porque el tráfico saliente acciona el redireccionamiento del tráfico entrante hacia el host de la red local (LAN).

Si tiene, por ejemplo, un servidor de juegos al que accede mediante el protocolo TCP a través del puerto 2222, el servidor responde conectándole e iniciando la sesión de juego mediante el protocolo TCP a través del puerto 3333. En ese caso, debe utilizar la activación de puertos, ya que se produce un conflicto con la siguiente configuración predeterminada del cortafuegos.

- El cortafuegos bloquea de forma predeterminada todo tráfico entrante.

- El servidor responde a la IP del USR8200 Firewall/VPN/NAS y no envía de vuelta al host la traducción de direcciones de red (NAT) de la conexión.

Para solucionar este problema, debe establecer una entrada de activación de puertos, que permite el tráfico entrante en el puerto 3333 una vez que el host de la red local (LAN) ha generado tráfico en el puerto 2222. De esta forma se acepta el tráfico entrante del servidor de juegos y se envía de vuelta al host de la red local (LAN) que originó el tráfico saliente en el puerto 2222.

Configuración de la activación de puertos

En esta sección se describe como establecer una entrada de activación de puertos. Los valores de la entrada utilizados son los apropiados para el ejemplo anterior del servidor de juegos.

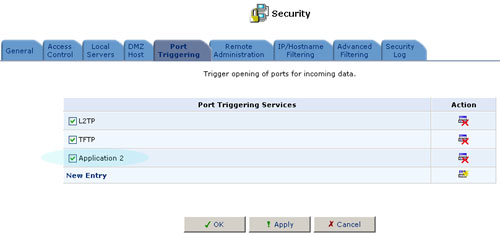

1. Haga clic en el icono Security (Seguridad) de la barra lateral.

2. Una vez en la pantalla de seguridad, haga clic en la ficha Port Triggering (Activación de puertos) para acceder a esta sección. Se mostrará una lista con todas las entradas de activación de puertos.

3. Haga clic en New Entry (Nueva entrada) para añadir una nueva.

4. Haga clic en New User-Defined Service (Añadir nuevo servicio definido por el usuario) para añadir una entrada.

5. Introduzca los siguientes datos en los campos New Triggering Ports (Nuevos puertos de activación) y New Incoming Ports (Nuevos puertos de entrada) y haga clic en OK (Aceptar).

- Puertos de activación: TCP ANY (Cualquiera) ->2222

- Puertos de entrada: TCP ANY (Cualquiera) ->3333

Una vez listo, haga clic en OK (Aceptar). Marque la casilla del nuevo servicio en la pantalla Add Port Triggering Rule (Añadir regla de activación de puertos) y haga clic en OK (Aceptar).

6. Compruebe que la casilla del nuevo servicio está seleccionada en la pantalla general de activación de puertos para que se active el redireccionamiento.

Cuando acceda por primera vez a la pantalla de activación de puertos, tal vez encuentre que ya hay una lista de reglas de activación de puertos. Tenga en cuenta que si desactiva estas reglas, el USR8200 Firewall/VPN/NAS puede presentar problemas de funcionamiento.

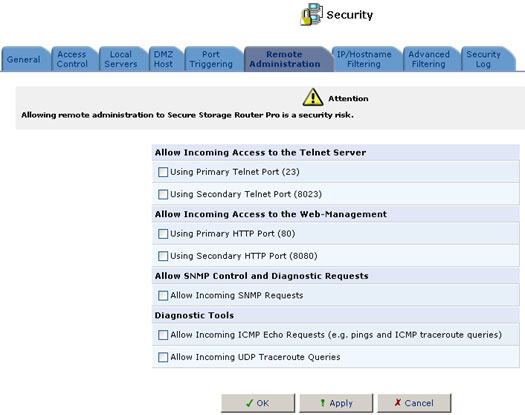

Gestión del acceso remoto del USR8200 Firewall/VPN/NAS

Se puede acceder y gestionar el USR8200 Firewall/VPN/NAS no solo desde la red doméstica sino también desde Internet. De esta forma, se puede ver o cambiar la configuración mientras se viaja. También permite consultar la Solución de problemas o supervisar la comunicación desde un lugar distante, así como que el proveedor de acceso a Internet (ISP) pueda cambiar la configuración. El USR8200 Firewall/VPN/NAS bloquea todo acceso remoto, de forma predeterminada, para garantizar la seguridad de la red doméstica. Sin embargo, se admiten accesos remotos en los servicios que se enumeran a continuación, que podrá activar en la pantalla Remote Access Configuration (Configuración de acceso remoto).

- Telnet: se utiliza para obtener una línea de comandos y obtener acceso a todos los parámetros y configuración del sistema.

- Gestión Web/HTTP: sirve para acceder a la consola de administración y a todos los parámetros y configuración del sistema.

- Herramientas de diagnóstico: se emplean para solucionar problemas y gestionar el sistema a distancia a través del ISP.

Para poder acceder remotamente a los servicios del USR8200 Firewall/VPN/NAS, siga estos pasos:

- Haga clic en la ficha Remote Administration (Administración remota). Aparecerá la pantalla Remote Access Configuration (Configuración de acceso remoto).

- A continuación, elija los servicios que quiere poner a disposición de otros ordenadores con acceso a Internet. Entre otros servicios se incluyen:

- Telnet: permite el acceso al USR8200 Firewall/VPN/NAS mediante una línea de comandos. Aunque este servicio está protegido mediante contraseña, no se considera un protocolo seguro. Si el servidor local está configurado para utilizar el puerto 23, cámbielo al puerto 8023 para evitar problemas.

- Web-based Management (Gestión Web): permite el acceso desde Internet mediante una contraseña. Si el servidor local está configurado para utilizar el puerto 80, cámbielo al puerto 8080 para evitar problemas.

- Diagnostic tools (Herramientas de diagnóstico): incluye Ping y Traceroute (a través de UDP). Estos servicios pueden utilizarse para solucionar problemas o para que el proveedor de servicios pueda gestionar el sistema remotamente.

- Haga clic en OK para guardar los cambios y regresar a la pantalla Security Settings (Configuración de seguridad).

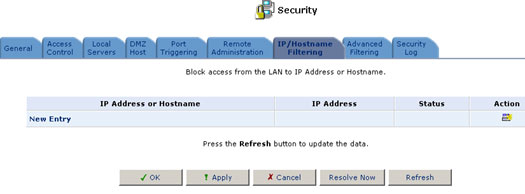

Filtrado de direcciones IP y nombres de host

Puede configurar el USR8200 Firewall/VPN/NAS para que bloquee el acceso a sitios Web determinados desde los ordenadores de la red doméstica. Esta restricción puede aplicarse a una lista completa y actualizada automáticamente de sitios que no son recomendables.

Para añadir un nuevo sitio Web a la lista, siga estos pasos:

1. Haga clic en New Entry (Nueva entrada).

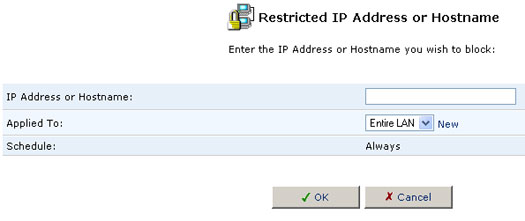

La dirección IP o nombre de host restringido aparecerá en pantalla.

2. Escriba la dirección del sitio Web (IP o URL) al que quiere limitar el acceso desde su red doméstica. Tenga en cuenta que se bloquearán todas las páginas de dicho sitio Web. Si las direcciones del sitio Web tienen distintas direcciones IP, el USR8200 Firewall/VPN/NAS procesará todas las direcciones adicionales y las añadirá a la lista de restricciones. Puede optar por que la restricción se aplique a toda la red local (LAN) o solo a un ordenador específico. También puede especificar el horario durante el que quiere que se aplique esta regla haciendo clic en New (Nuevo) en el apartado Schedule (Programación) e introduciendo el intervalo concreto.

Cuando haya terminado de configurar la restricción, haga clic en OK (Aceptar).

3. Volverá a la pantalla anterior mientras el USR8200 Firewall/VPN/NAS intenta localizar el sitio. En la columna Status (Estado) aparecerá Resolving... (Procesando...) mientras se ubica el sitio, indicando que se están procesando una o más direcciones IP de la URL.

4. Si el sitio se localiza, aparecerá Resolved (Procesado) en la barra de estado. En caso contrario, aparecerá Error. Haga clic en Refresh (Actualizar) para actualizar el estado, si es necesario. Si el USR8200 Firewall/VPN/NAS no pudiera localizar el sitio Web, siga estos pasos:

- Compruebe en el navegador si el sitio Web está disponible. Si lo está, lo más probable es que no haya introducido la dirección del sitio correctamente. Diríjase a la sección siguiente, en la que se indica cómo modificar la dirección de un sitio Web de la lista.

- Si el sitio Web no está disponible, regrese a la pantalla IP/Hostname Filtering (Filtrado de direcciones IP y nombres de host) más tarde y haga clic en Resolve Now (Procesar ahora) para comprobar si el USR8200 Firewall/VPN/NAS puede localizar y bloquear el sitio Web.

Para modificar la dirección de un sitio Web de la lista, siga estos pasos:

1. Haga clic en Edit (Editar) de la columna Action (Acción). La dirección IP o nombre de host restringido aparecerá en pantalla.

2. Modifique la dirección del sitio. Si es excesivamente larga o complicada, puede copiarla directamente de la barra de direcciones a la consola de administración. Recuerde que debe eliminar http://, que precede a la dirección, y la barra invertida (/) del final.

3. Haga clic en OK (Aceptar) para guardar los cambios.

Para comprobar que todas las direcciones IP correspondientes a los sitios Web de la lista están bloqueadas, haga clic en Resolve Now (Procesar ahora). El USR8200 Firewall/VPN/NAS comprobará cada una de las direcciones de la lista y añadirá en la columna de direcciones IP todas las que encuentre.

Puede desactivar una restricción para poder acceder a alguno de los sitios sin tener que eliminarlo de la lista, algo que puede serle de utilidad si solo desea visitarlo temporalmente y piensa volver a limitar su acceso en el futuro.

- Para desactivar temporalmente una restricción, desmarque la casilla que se encuentra junto a la URL restringida.

- Para volver a restringir el acceso, marque de nuevo la casilla.

- Para eliminar una restricción, haga clic en Remove (Borrar). La restricción se eliminará de la lista.

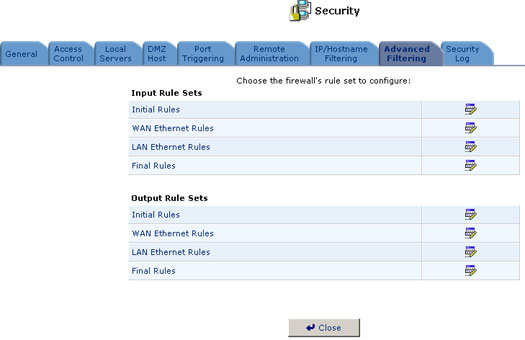

Filtrado avanzado

El filtrado avanzado se ha diseñado para permitir un mayor control de las acciones que realiza el cortafuegos. Se pueden determinar reglas específicas de entrada y salida, controlar el orden de conjuntos de reglas de lógica similar y precisar las reglas que se aplicarán a los dispositivos de la red local (LAN) y a los de la red de área extensa (WAN). Para acceder a la pantalla de filtrado avanzado, haga clic en el icono Security (Seguridad) de la barra lateral para que se muestren las funciones y, a continuación, haga clic en Advanced Filtering (Filtrado avanzado). Aparecerá la pantalla Advanced Filtering (Filtrado avanzado).

Puede configurar dos conjuntos de reglas: reglas de entrada y de salida. Cada conjunto de reglas está compuesto por tres subconjuntos: reglas iniciales, reglas de dispositivos de la red y reglas finales. Estos subconjuntos determinan el orden en el que se aplicarán las reglas. Para configurar las reglas de filtrado avanzado, haga clic en la opción Edit (Editar) que aparece junto al nombre de la regla o en este directamente. Se mostrará la pantalla Configure Rules (Configurar reglas) con las entradas que forman el subconjunto de reglas que ha seleccionado. Haga clic en la opción Edit (Editar) de una de las entradas, en la entrada directamente o en New Entry (Nueva entrada) para acceder a la pantalla Add Advanced Filter (Añadir filtro avanzado).

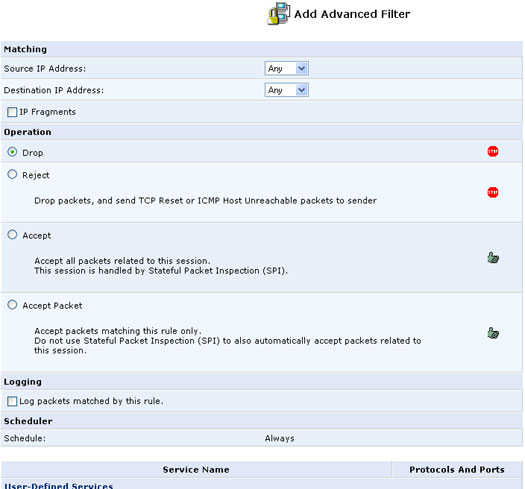

Cómo añadir una regla de filtrado avanzado

Para añadir una regla de filtrado avanzado, precise con cuidado los siguientes parámetros de la regla:

Matching (Correspondencia)

Para aplicar una regla del cortafuegos, debe producirse una correspondencia entre las direcciones IP o los rangos y puertos. Utilice la IP de origen y de destino para determinar la conexión del tráfico de origen y de destino. La correspondencia de los puertos de especificará al seleccionar los servicios. Si selecciona un servicio FTP, por ejemplo, será el puerto 21 el que realice la correspondencia del flujo de tráfico entre el origen determinado y las IP de destino.

Operation (Operación)

Aquí es donde se define la acción que emprenderá el cortafuegos tras aplicar la regla. Basta con seleccionar uno de los siguientes botones:

- Drop (Rechazar): deniega el acceso a los paquetes cuyas direcciones IP de origen y destino y puertos de servicio coinciden con los definidos en la opción Matching (Correspondencia).

- Accept (Aceptar): permite el acceso a los paquetes cuyas direcciones IP de origen y destino y puertos de servicio coinciden con los definidos en la opción Matching (Correspondencia). La sesión de transferencia de datos se gestionará mediante la inspección global de paquetes (SPI).

- Accept Packet (Aceptar paquete): permite el acceso a los paquetes cuyas direcciones IP de origen y destino y puertos de servicio coinciden con los definidos en la opción Matching (Correspondencia). La sesión de transferencia de datos no se gestionará mediante la inspección global de paquetes (SPI), por lo que no se garantiza el acceso automático de paquetes distintos pero que cumplen con la regla. Esta configuración puede ser útil para crear reglas que permitan la distribución.

Logging (Registrar)

Marque esta casilla para añadir entradas relacionando esta regla con el registro de seguridad.

Services (Servicios)

Seleccione los servicios a los que le gustaría aplicar esta regla. Puede añadir servicios definidos por el usuario haciendo clic en New User-Defined Services (Nuevos servicios definidos por el usuario).

Registro de seguridad

El registro de seguridad muestra una lista de todas las incidencias relacionadas con el cortafuegos, como los intentos de conexiones entrantes y salientes, los intentos de autenticación en una interfaz de control (Gestión Web o terminal Telnet), la configuración del cortafuegos o el inicio del sistema.

Para ver el registro del cortafuegos, haga clic en la opción Firewall Log (Registro del cortafuegos) de la pantalla Security Settings (Configuración de seguridad).

A continuación se enumeran las incidencias y tipos de incidencias que se guardan de forma automática en el registro del cortafuegos.

Tráfico entrante y saliente

- Connection accepted (Conexión aceptada): la petición de acceso cumple las normas de seguridad del cortafuego.

- Accepted -Host probed† (Aceptada - host a prueba): la petición de conexión TCP de un host WAN cumple con las normas de seguridad del cortafuegos, pero el host aún no se conoce. Se emite una orden para verificar si el host WAN es fiable.

- Accepted -Host trusted† (Aceptada - host fiable): se ha recibido una respuesta de verificación del host WAN. Este cliente pasará a considerarse un host fiable.

- Accepted -Internal traffic (Aceptada - tráfico interno): se permite el movimiento de paquetes del host a otros ordenadores de la red local (LAN).

- Blocked -Policy violation (Bloqueada - incumplimiento de las normas): la petición de acceso no cumple las normas de seguridad del cortafuegos.

- Blocked -IP Fragment (Bloqueada - fragmento IP): cuando el cortafuegos está configurado para bloquear los fragmentos IP, lleva un control de todos los paquetes fragmentados bloqueados.

- Blocked -IP Source-Routes (Bloqueada - rutas de origen IP): este mensaje aparece siempre que se bloquea un paquete porque aparece una ruta de origen (bien estricta o con saltos) en el encabezamiento IP.

- Blocked -State-table error (Bloqueada - error en el cuadro de estado): se produjo un error cuando el cortafuegos intentaba comprobar o procesar el cuadro de estado, por lo que el paquete fue bloqueado.

Configuración del cortafuegos

- Aborting configuration (Cancelando configuración)

- Configuration completed (Configuración terminada)

Registro de Gestión Web

- Authentication Success (Autenticación realizada)

- Authentication Failure (Fallo en la autenticación)

Registro de Telnet

- Authentication Success (Autenticación realizada)

- Authentication Failure (Fallo en la autenticación)

Sistema conectado/desconectado

- El sistema va a reiniciarse y se desconectará.

- El sistema está conectado.

† Solo hace referencia al tráfico entrante.

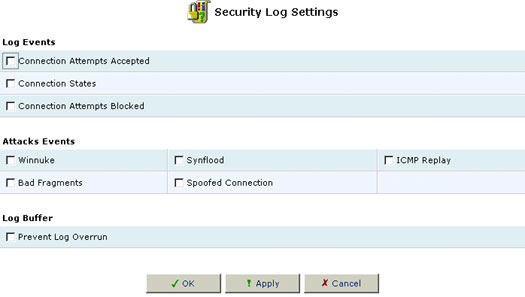

Puede configurar el registro del cortafuegos para que lleve un control y guarde los datos de otras actividades en la pantalla Firewall Log Settings (Configuración del registro del cortafuegos). Puede optar por ver bien los intentos realizados (aceptados), los fallidos (bloqueados) o ambos de cada actividad.

Cómo ver o cambiar la configuración del registro del cortafuegos

- Haga clic en la opción Settings (Configuración) que se encuentra en la parte superior de la pantalla Firewall Log (Registro del cortafuegos). Aparecerá la pantalla Firewall Log Settings (Configuración del registro del cortafuegos).

- Seleccione las actividades de las que quiere que se guarde un mensaje en el registro.

- Connection Attempts Messages (Mensajes de intento de conexión): graba un mensaje de cada intento de conexión entrante realizado tanto desde la red doméstica como desde Internet.

- Telnet Connection Attempts Messages (Mensajes de intento de conexión Telnet): graba un mensaje de cada intento de conexión Telnet entrante realizado tanto desde la red doméstica como desde Internet. Estos intentos también se incluyen en la primera categoría.

- WBM Connection Attempts Messages (Mensajes de intento de conexión mediante la utilidad Gestión Web): graba un mensaje de cada intento de acceso al servicio de gestión Web desde un navegador distinto al de la red doméstica.

- Marque la casilla Prevent Log Overrun (Evitar sobrecarga del registro) para detener la grabación de las actividades del cortafuegos cuando el registro o la memoria asignada estén llenos.

- Haga clic en OK (Aceptar) para guardar los cambios y regresar a la pantalla Firewall Log (Registro del cortafuegos).

Administración local segura

Puede conectarse directamente al USR8200 Firewall/VPN/NAS para llevar a cabo tareas de administración local. Para ello, deberá establecer una conexión PPP en serie (PPPoS) entre el host de administración y el USR8200 Firewall/VPN/NAS.

Para llevar a cabo una administración local a través de la conexión PPPoS, realice los siguientes pasos:

- Conecte un cable de serie entre el host de administración y

el USR8200 Firewall/VPN/NAS. Para obtener un cable de serie para USR8200

Firewall/VPN/NAS, deberá ponerse en contacto con un centro de

asistencia técnica de U.S. Robotics.

Nota: El cable de serie se conecta a un conector de diez terminales que se encuentra en la placa base. Para acceder al conector deberá abrir la carcasa. Esto anulará la garantía.

- Ejecute un cliente PPTP en el host de administración.

- Una vez establecida la conexión PPP, podrá acceder al USR8200 Firewall/VPN/NAS a través del HTTP/S.

- Reinicie el USR8200 Firewall/VPN/NAS una vez haya acabado.

Ejecución de clientes PPP en Linux

Para ejecutar un cliente PPP en Linux, escriba lo siguiente:

pppd <SERIAL_DEV_NAME> <BAUD> noauth user <USERNAME> local nobsdcomp nodeflate

Deberá añadir la siguiente información en la línea anterior:

SERIAL_DEV_NAME: el nombre del dispositivo en serie del servidor

Linux, por ejemplo, /dev/ttyS1

BAUD 115200

USERNAME: el nombre del usuario con privilegios administrativos.

Asegúrese de definir una clave adecuada en el servidor Linux, bien

en /etc/ppp/chap-secrets o en /etc/ppp/pap-secrets.

Ejecución de clientes PPP en Windows

Para ejecutar un cliente PPP en Windows XP, deberá instalar un controlador supresor de módem. Realice los siguientes pasos:

- Haga clic en el icono Opciones de teléfono y módem del panel de control.

- Elija la ficha Módems y haga clic en Agregar.

- Marque la casilla No detectar el módem. Lo seleccionaré de una lista y haga clic en Siguiente.